Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Mega campagna di attacchi tramite i server DNS. Sotto accusa l’Iran

Gen 11, 2019 Marco Schiaffino Attacchi, Hacking, In evidenza, News, RSS 0

I pirati avrebbero messo nel mirino centinaia di obiettivi rubando credenziali di accesso agli account di posta elettronica per almeno due anni.

Si tratta di una delle più estese campagne di attacchi ad aziende ed enti governativi mai individuate, che avrebbe sfruttato una serie di tecniche di dirottamento del traffico per rubare le credenziali di accesso agli account di posta elettronica.

A svelare i contorni della vicenda è FireEye, che in un report pubblicato sul suo sito Internet descrive nel dettaglio le tecniche utilizzate dai pirati informatici per colpire decine di domini in Nord America, Europa e Africa.

La strategia del gruppo di hacker, che i ricercatori non sono ancora riusciti a individuare con precisione, è quella del DNS hijacking.

Il sistema DNS (Domain Name System) è quello che mette in relazione i nomi di dominio con i corrispondenti indirizzi IP. L’alterazione del DNS, di conseguenza, consente in pratica di dirottare il traffico verso un server diverso da quello che la vittima vuole raggiungere.

Secondo gli analisti di FireEye, i pirati utilizzano per i loro attacchi delle credenziali rubate in precedenza che gli consentono di modificare i record DNS per dirottare il traffico dei domini e “sniffare” le credenziali usate per accedere agli account di posta elettronica.

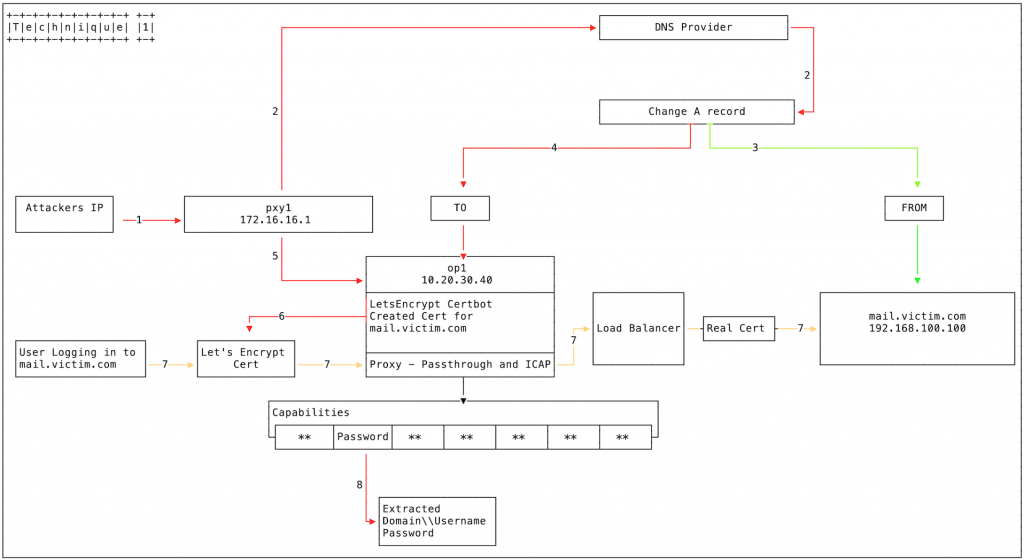

Le tecniche utilizzate sono principalmente due e si differenziano semplicemente per il livello a cui agiscono. La prima tecnica prende di mira direttamente specifici record DNS, dirottando il traffico verso un server controllato dai pirati informatici.

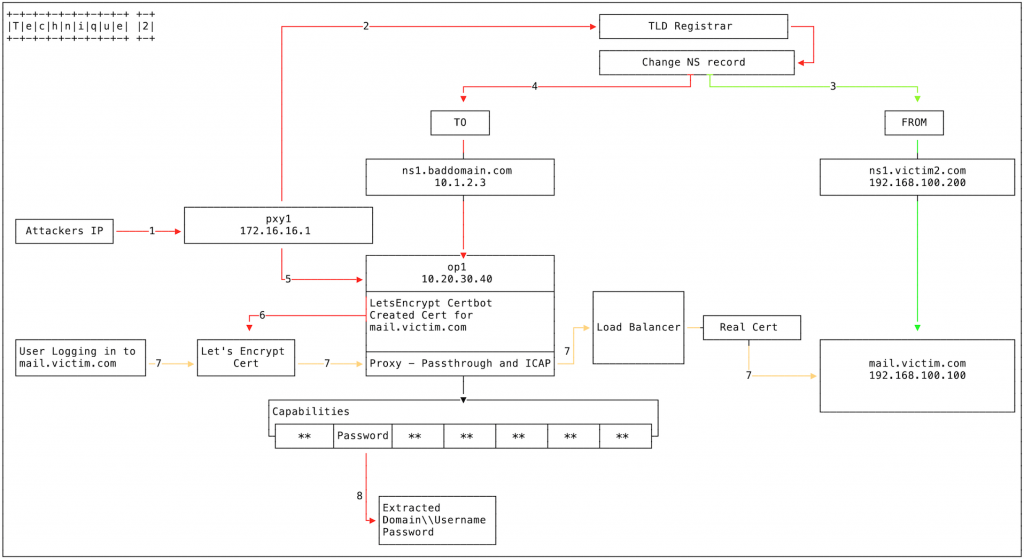

La seconda tecnica utilizzata è più “radicale” e sfrutta l’accesso al pannello di amministrazione per dirottare le richieste DNS a un server controllato dagli hacker. In questo caso, quindi, i pirati hanno teoricamente la possibilità di dirottare tutto il traffico che transita in quel dominio.

A quanto pare, però, gli autori degli attacchi sono interessati soltanto alle credenziali degli account email e non avrebbero utilizzato i loro server DNS per portare attacchi di altro genere.

Un atteggiamento, questo, che è sintomo di una certa cautela da parte dei cyber-criminali, che evidentemente hanno cercato di nascondere la loro attività tenendo un basso profilo per il maggior tempo possibile.

Obiettivo che, a quanto pare, hanno raggiunto. Secondo i ricercatori di FireEye, infatti, gli attacchi sono iniziati nel gennaio 2017 e sarebbero proseguiti indisturbati per almeno due anni.

Per occultare la loro attività i pirati hanno utilizzato Let’s Encrypt, un sistema di certificazione automatico “aperto” e gratuito. In questo modo hanno potuto utilizzare certificati validi per la connessione, evitando di generare sospetti.

Anche se gli analisti non si sbilanciano nell’attribuzione dell’attacco a uno specifico gruppo, nel loro report segnalano che tutti gli indizi raccolti (sia l’utilizzo di determinate infrastrutture, sia la tipologia di bersagli) portano verso il governo dell’Iran. Come accade spesso, però, avere certezze è pressoché impossibile.

Articoli correlati

-

Report APT ESET: i gruppi filo-cinesi e...

Report APT ESET: i gruppi filo-cinesi e...Nov 12, 2024 0

-

L’evoluzione dei cyberattacchi...

L’evoluzione dei cyberattacchi...Feb 09, 2024 0

-

Oilrig continua a colpire le...

Oilrig continua a colpire le...Gen 18, 2024 0

-

L’agenzia per l’energia...

L’agenzia per l’energia...Ott 24, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...