Aggiornamenti recenti Marzo 28th, 2025 3:40 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

- Mimecast: con l’AI una nuova era per la Data Loss Prevention

- Leak Oracle Cloud: numerose compagnie confermano il furto di dati

- Windows 11: l’ultimo update interrompe il ripristino del sistema con Veeam Recovery Media

Bug nei chip Wi-Fi: miliardi di dispositivi a rischio attacco

Gen 21, 2019 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Computer e smartphone, ma anche PS4, Xbox, router e dispositivi IoT. L’attacco funziona senza interazione dell’utente e non ci sono ancora patch.

In questo preciso istante miliardi di dispositivi di ogni tipo rischiano un attacco informatico che potrebbe comprometterli senza che sia nemmeno necessario indurre i loro proprietari a muovere un dito.

Il responsabile di questa situazione si chiama ThreadX ed è un sistema operativo “real-time” dal quale è stato derivato il firmware utilizzato nei Marvell WiFi SoC (system-on-a-chip) come l’Avastar 88W8897, utilizzato in dispositivi come notebook, tablet, smartphone, dispositivi IoT e consolle di gioco come PS4 e Xbox.

Un chip, quello Marvell, che 0fornisce funzionalità Wi-Fi, Bluetooth, NFC e che secondo Denis Selianin, ricercatore di sicurezza di Embedi, è considerato da tempo una sorta di “buco nero” in cui pochi hanno infilato il naso.

Ora lui l’ha fatto e il risultato è che ha trovato una catena di vulnerabilità attraverso le quali è possibile avviare l’esecuzione di codice in remoto (cioè installare un malware) sfruttando in particolare alcuni problemi legati alla gestione della memoria.

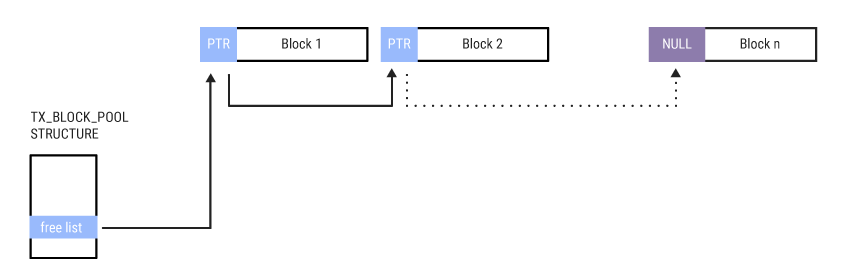

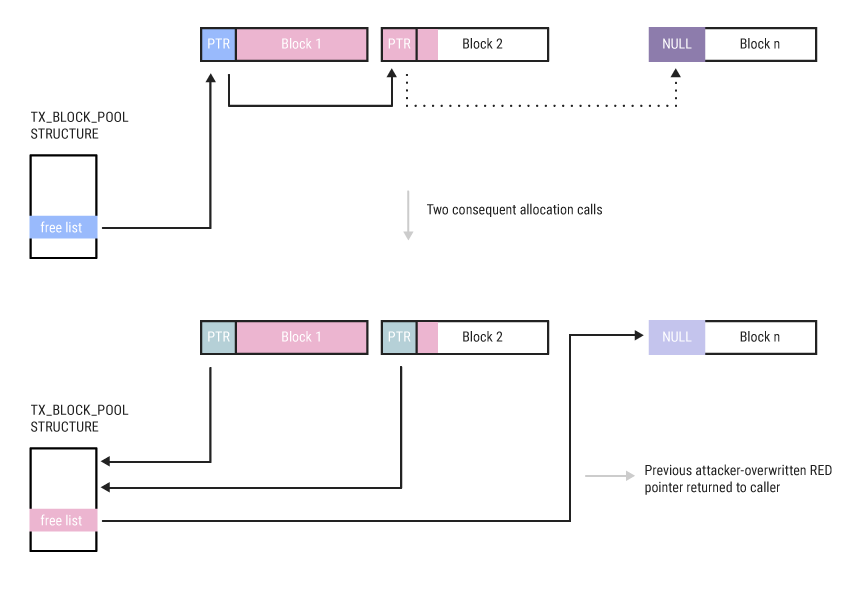

Nel suo report (consultabile su questa pagina Web) spiega che l’attacco sfrutta un bug che consente di controllare l’allocazione dei blocchi di memoria, con l’aggravante che le condizioni si verificano quando il chip esegue la scansione per le reti wireless disponibili.

Una procedura che viene avviata automaticamente ogni 5 minuti, anche se il dispositivo in questione è già connesso a una rete Wi-Fi.

Insomma: per un pirata informatico in grado di sfruttare questa tecnica di attacco il problema non è quello di ingannare in qualche modo la vittima per indurla ad aprire un file o visitare un link a un sito Internet infetto. È solo un problema di aspettare qualche minuto.

Nel video qui sotto, Selianin mostra come funziona l’attacco su un Valve SteamLink. La procedura, in questo caso, sfrutta una catena di tre vulnerabilità specifiche del modello di chip montato sul dispositivo.

Ciliegina sulla torta: non è ancora disponibile una patch che corregga la vulnerabilità. Per fortuna Selianin ha reso pubblico il problema, ma senza fornire dettagli riguardo gli strumenti che ha usato e senza pubblicare un Proof of Concept.

Il ricercatore ha annunciato che fornirà maggiori informazioni quando sarà disponibile una soluzione per correggere la vulnerabilità. E speriamo che nel frattempo nessuno sia in grado di replicare la sua ricerca…

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

-

Leak Oracle Cloud: numerose compagnie...

Leak Oracle Cloud: numerose compagnie...Mar 27, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account... -

Indagine Zscaler: le aziende devono investire sulla...

Indagine Zscaler: le aziende devono investire sulla...Mar 06, 2025 0

Le aziende temono gli attacchi informatici e la loro...

Minacce recenti

Attenzione ai convertitori di file online: possono distribuire malware

CERT-AGID 15-21 marzo: le campagne di phishing prendono di mira le università

Tomcat sotto attacco: grave bug sfruttato dopo 30 ore dalla pubblicazione

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel... -

Leak Oracle Cloud: numerose compagnie confermano il furto...

Leak Oracle Cloud: numerose compagnie confermano il furto...Mar 27, 2025 0

Dopo una settimana di speculazioni, è arrivata la... -

Windows 11: l’ultimo update interrompe il ripristino...

Windows 11: l’ultimo update interrompe il ripristino...Mar 26, 2025 0

L’ultimo aggiornamento di Windows sta creando non...