Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Bug in Microsoft Exchange e chiunque diventa amministratore

Gen 25, 2019 Marco Schiaffino News, RSS, Vulnerabilità 0

Una nuova tecnica di attacco consente di ottenere i massimi privilegi nel dominio. Nessuna patch disponibile, ma è possibile mitigare il rischio.

Non si tratta di una nuova vulnerabilità ma, potremmo dire, di un cambio di prospettiva che consente di sfruttare delle falle conosciute per portare un nuovo tipo di attacco.

A spiegare i contorni della vicenda in un report è Dirk-jan Mollema, ricercatore della società di sicurezza olandese Fox-IT. Protagonisti sono i sistemi Microsoft, e in particolare gli ecosistemi che usano Active Directory ed Exchange.

Mollema spiega che il problema di fondo riguarda Exchange, che all’interno di un dominio Active Directory ha privilegi abbastanza elevati per consentire un’escalation che permette di diventare amministratori del dominio.

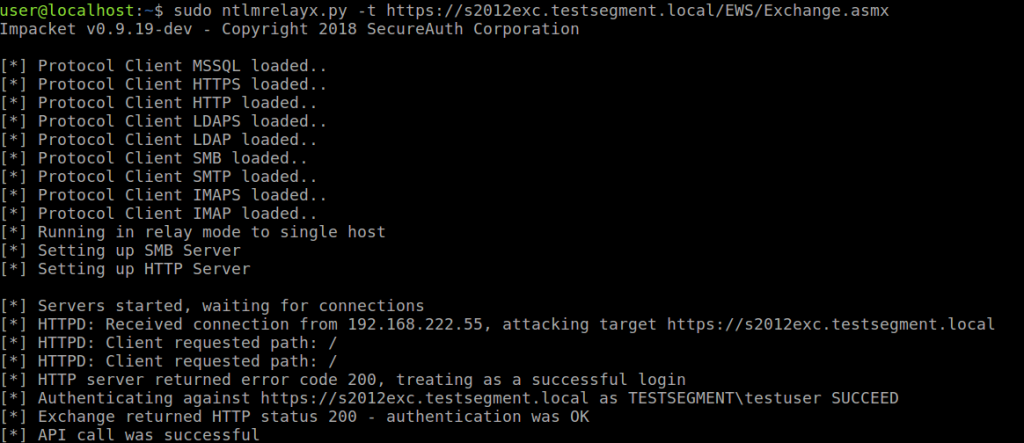

Per farla breve (la spiegazione dettagliata può essere consultata su questa pagina Web) un pirata informatico potrebbe sfruttare una funzione di Exchange per autenticarsi usando l’account del server Exchange, sfruttare NTLM (NT LAN Manager) e portare un attacco che consente di rubare le password (sotto forma di hash) di qualsiasi utente e utilizzarle per impersonarli.

Per portare l’attacco sono necessari solo due semplici strumenti (disponibili su GitHub) scritti in Python, che consentono di violare i sistemi Microsoft aggiornati.

Nel suo studio, Mollema illustra la tecnica di attacco in due scenari differenti. Nel primo sfrutta delle credenziali di accesso compromesse (il che significa che per portare l’attacco è necessario prima averle ottenute) ma spiega poi che sfruttando un attacco relay al “solito” Server Message Block è possibile raggiungere lo stesso risultato anche senza avere a disposizione delle credenziali valide.

Il ricercatore ha testato la tecnica su tutte le possibili configurazioni (compreso Exchange 2019 su Windows Server 2019) e l’escalation di privilegi avviene sistematicamente.

In attesa di una patch, Mollema suggerisce una serie di configurazioni che consentono di mitigare il rischio di un attacco, cominciando da una rimodulazione dei privilegi di Exchange all’interno del dominio.

Articoli correlati

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

-

Circola una nuova versione di Qilin,...

Circola una nuova versione di Qilin,...Ott 30, 2024 0

-

Aumentano gli attacchi che sfruttano le...

Aumentano gli attacchi che sfruttano le...Ago 26, 2024 0

-

Hacker cinesi hanno compromesso un ISP...

Hacker cinesi hanno compromesso un ISP...Ago 07, 2024 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...