Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Crypto-Jacking via browser in calo: ora si mina con il malware

Apr 08, 2019 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario, Tecnologia 0

L’ondata di attacchi ai siti Web sta scemando e crescono i malware dedicati. Gli esperti: “i cyber-criminali riescono a guadagnare più denaro”.

Bitcoin e altre cripto-valute rimangono il metodo preferito dai pirati informatici per riempirsi le tasche tecniche ai danni delle loro vittime.

Secondo i ricercatori del team X-Force di IBM, però, la strategia dei cyber-criminali si sta lentamente evolvendo. Come spiega Charles DeBeck in un report pubblicato su Internet, la sbornia legata all’uso di JavaScript inseriti all’interno di siti Internet (Crypto-Jacking) sta passando e i pirati puntano sempre più spesso sui malware.

Il motivo? Una questione di efficacia. Il Crypto-Jacking, infatti, fa comunque leva sul browser delle vittime e consente di sfruttare solo una parte della potenza di calcolo del computer per generare cripto-valuta. L’uso di veri e propri malware permette invece di agire con maggiore libertà.

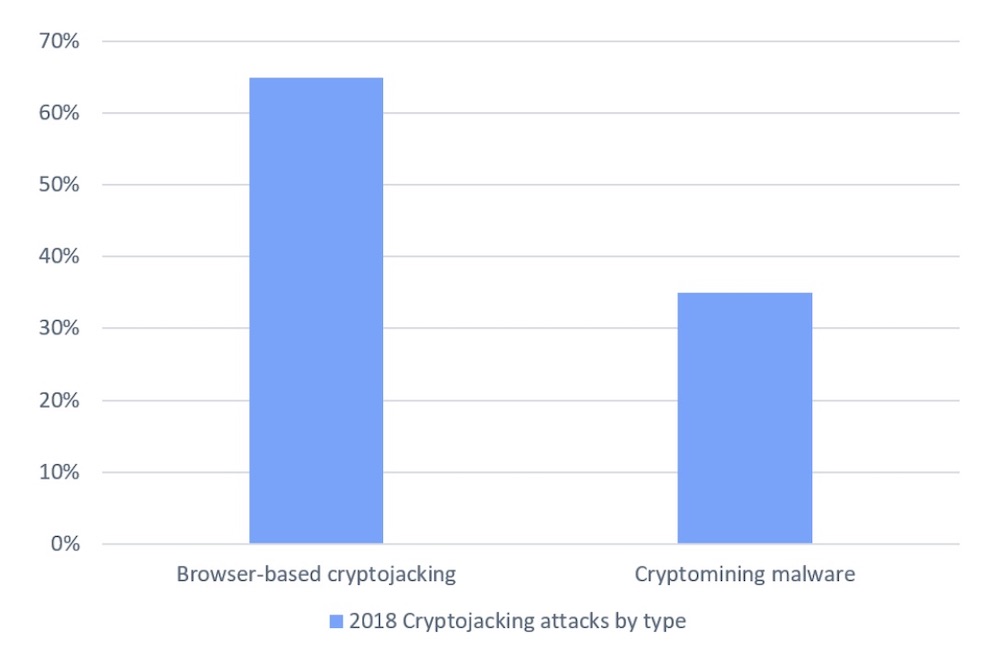

Nel corso del 2018 il Crypto-Jacking l’ha fatta da padrone, come confermano i casi registrati dalle società di sicurezza.

Il progressivo abbandono del Crypto-Jacking è dovuto a numerosi fattori. IL primo riguarda il fatto he hanno cominciato a comparire strumenti specializzati per rilevare la presenza di JavaScript sui siti che visualizzano un avviso agli utenti quando uno di questi è presente.

Contemporaneamente, molti software antivirus hanno cominciato a rilevare i JavaScript di questo tipo e segnalarne la presenza.

Non ultimo, c’è da considerare l’abbandono di CoinHive, uno degli script più usati per questo scopo e di cui abbiamo parlato ampiamente in questo articolo.

In particolare, la questione si focalizza sulle diverse caratteristiche delle varie cripto-valute. I JavaScript sui siti Internet (come CoinHive) possono avere buone prestazioni solo quando generano Monero, una valuta digitale i cui algoritmi di elaborazione sono ottimizzati per i calcoli della CPU.

La maggior parte delle cripto-valute, però, forniscono prestazioni migliori quando si sfrutta il processore grafico e, per farlo, è necessario avere un livello di accesso al sistema più “profondo”.

Ecco perché i cyber-criminali sembrano aver deciso di puntare con decisione sulla diffusione di malware, investendo anche nell’evoluzione del codice usato per impedire che gli antivirus siano in grado di individuarli.

Un esempio di questo tipo di evoluzione è la comparsa di GhostMiner, un malware “fileless”, residente cioè solo in memoria e che è di conseguenza molto più difficile da individuare rispetto a quelli tradizionali.

Articoli correlati

-

Una nuova campagna sfrutta Selenium...

Una nuova campagna sfrutta Selenium...Lug 29, 2024 0

-

Scoperti attacchi contro server...

Scoperti attacchi contro server...Ott 27, 2023 0

-

Kubernetes preso di mira da due...

Kubernetes preso di mira da due...Mar 27, 2023 0

-

Ransomware sempre più veloce: meno di...

Ransomware sempre più veloce: meno di...Mar 13, 2023 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...