Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Ecco Dragonblood, la prima vulnerabilità di WPA3

Apr 11, 2019 Marco Schiaffino In evidenza, News, RSS, Tecnologia, Vulnerabilità 1

Il nuovo standard non è ancora entrato a regime ma spunta già una falla di sicurezza che consente di violare il sistema di autenticazione.

Niente panico: per una volta, la vulnerabilità è spuntata esattamente quando doveva farlo, cioè quando i dispositivi che implementano lo standard sono pochi e vengono costantemente monitorati per verificare se spuntano eventuali problemi.

A specificarlo è la stessa Wi-Fi Alliance, nel comunicato stampa che ha pubblicato per segnalare la scoperta di Dragonblood, una falla di sicurezza che affligge il nuovo protocollo WPA3-Personal.

I problemi nascono dal fatto che il nuovo sistema di handshacking, noto come Simultaneous Authentication of Equals (SAE) o Dragonfly, permetterebbe di raccogliere informazioni attraverso un attacco side-channel, oltre a “non implementare in maniera appropriata alcune operazioni crittografiche o usare componenti di crittografia indesiderati”.

Insomma: come spiegano Mathy Vanhoef ed Eyal Ronen, i due ricercatori che hanno scoperto la falla di sicurezza, si apre la possibilità che un pirata informatico possa violare la password di autenticazione attraverso una serie di azioni combinate.

Un attacco che permetterebbe di intercettare informazioni riservate come numeri di carte di credito, password, messaggi di chat, email e simili.

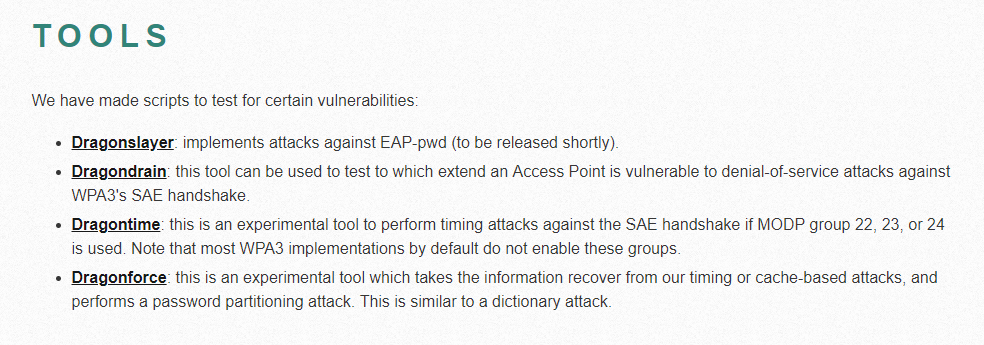

I due ricercatori hanno anche pubblicato su Internet una serie di tools che dimostrano l’efficacia delle tecniche di attacco, che si muovono su due binari.

Alcune sfruttano un sistema di downgrade, forzando in pratica il dispositivo ad “abbandonare” WPA3 per utilizzare WPA2, che utilizza il vecchio sistema di scambio di informazioni.

Queste ultime possono essere utilizzate per effettuare un attacco a dizionario offline che permetterebbe di violare il sistema di autenticazione del dispositivo.

Una variante di questo attacco, che i ricercatori definiscono “downgrade di gruppo”, prevede un attacco di jamming in grado di “ingannare” i dispositivi collegati alla rete Wi-Fi e forzarli a utilizzare i protocolli di crittografia più deboli di quelli normalmente utilizzati.

Il secondo binario è rappresentato dagli attacchi side-channel, sia di tipo cache che di tipo timing, che consentirebbero di recuperare la password attraverso una tecnica simile all’attacco a dizionario (password partitioning).

Vanhoef e Ronen, spiegano nel loro report, non hanno pubblicato tutti i dettagli delle vulnerabilità che hanno individuato e stanno collaborando con la Wi-Fi Alliance e i produttori per risolvere quelli ancora “aperti”. Per tutti gli altri sarebbero già state realizzate le patch che correggono lo standard.

Articoli correlati

-

Il 25% dei Wi-Fi pubblici di Parigi non...

Il 25% dei Wi-Fi pubblici di Parigi non...Lug 26, 2024 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

One thought on “Ecco Dragonblood, la prima vulnerabilità di WPA3”

Leave a Reply Annulla risposta

Devi essere connesso per inviare un commento.

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

articolo interessante ,vorrei chiedere se viene sfruttata la vulnerabilità resta comunque valida la protezione fornita da https?