Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Attacchi a 360 gradi con il rootkit Scranos

Apr 17, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, Minacce, News, RSS, Trojan 0

Il malware è in grado di caricare payload in memoria e cancellarli per evitarne il rilevamento. Obiettivo: incassare denaro in qualsiasi modo possibile.

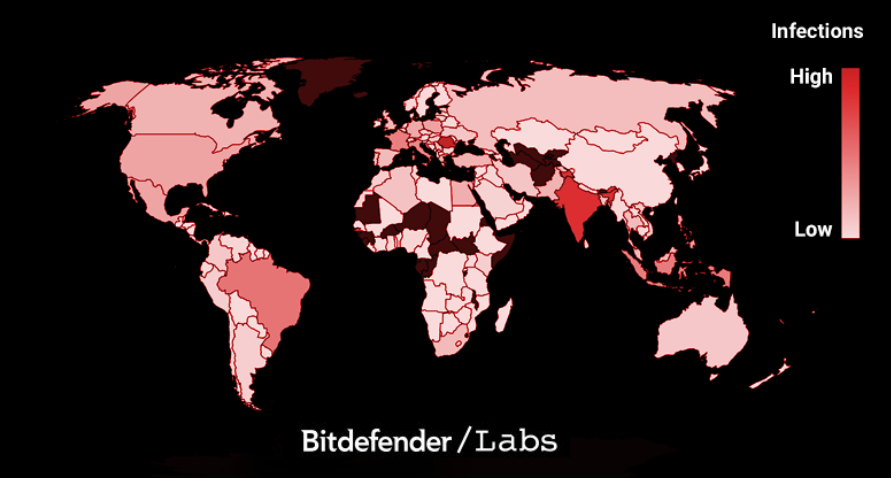

Ha colpito prima in Cina, ma adesso si sta diffondendo in tutto il mondo attraverso una campagna di attacchi che, secondo i ricercatori di Bitdefender, rischia di allargarsi a macchia d’olio. Scranos, d’altra parte, ha tutte le caratteristiche per avere un certo successo nel settore.

Si tratta di un rootkit che utilizza per l’installazione un certificato digitale valido, probabilmente rubato, e che integra una serie di funzionalità in continua evoluzione. Gli stessi ricercatori lo definiscono un “work in progress”, che sembra evolversi mano a mano che i suoi autori aggiungono nuovi moduli e payload.

Come spiegano dalle parti di Bitdefender in un report pubblicato dalla società di sicurezza, Scranos ha caratteristiche uniche. Si tratta infatti di un rootkit multi-piattaforma che i pirati informatici diffondono inserendone il codice all’interno di software legittimi (come i reader per e-book) o nei classici crack per videogiochi o software.

Una tecnica piuttosto efficace, visto che i cyber-criminali non devono nemmeno preoccuparsi di utilizzare exploit o vulnerabilità per installare il malware, ma possono “introdurlo” in un processo di installazione avviato direttamente dall’utente.

L’uso del certificato digitale registrato a nome di Yun Yu Health Management Consulting, una società con sede a Shangai, gli permette di aggirare i controlli e mantenere un basso profilo.

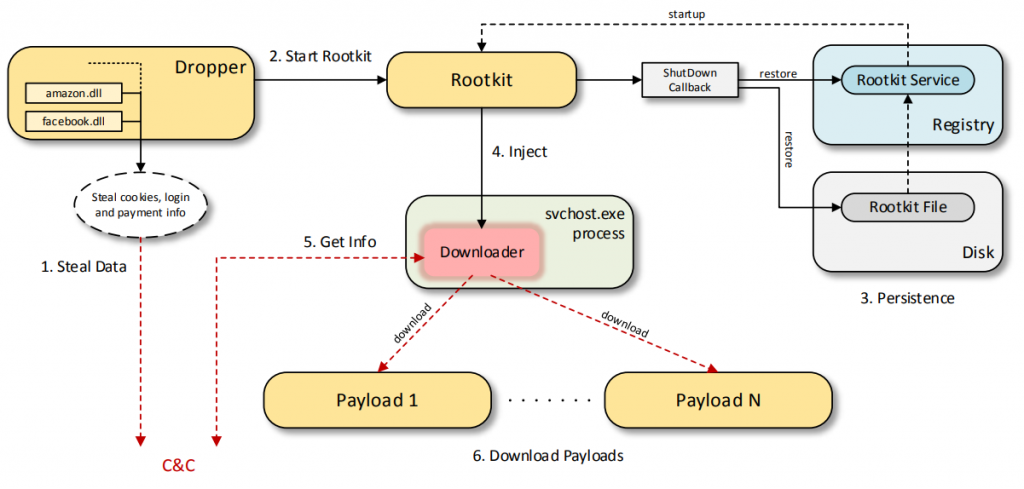

Nel dettaglio, l’attacco sfrutta un processo distinto in varie fasi, che i ricercatori di Bitdefender hanno analizzato e descritto nel dettaglio.

Il primo componente installato è il dropper, che si preoccupa per prima cosa di rubare alcune informazioni come cookie, credenziali di login e pagamento attraverso delle DLL specializzate che prendono di mira in particolare Facebook, Amazon e Airbnb.

Lo stesso dropper si occupa poi di installare il rootkit sul sistema, che viene avviato a ogni accensione del dispositivo grazie a una modifica del registro.

A questo punto Scranos utilizza il collegamento con il server Command & Control per scaricare e avviare differenti payload, che il rootkit può gestire sotto ogni aspetto. In particolare Scranos adotta una tecnica piuttosto raffinata per far passare inosservata l’attività dei vari moduli che carica, iniettandoli all’interno del processo svchost.exe.

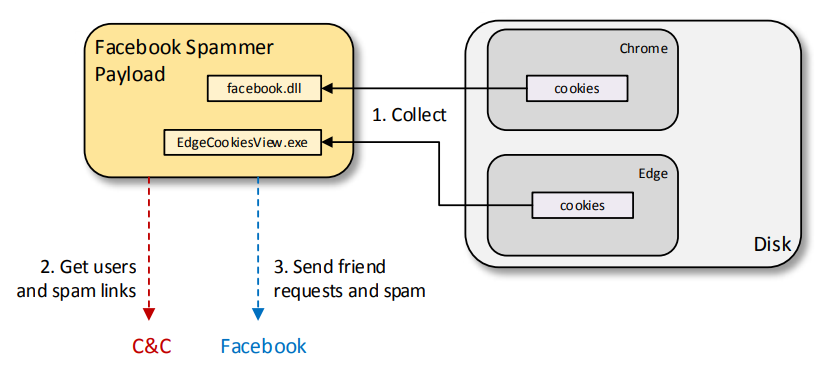

I payload individuati dai ricercatori sono estremamente variegati e comprendono la possibilità di promuovere canali YouTube attraverso Chrome, rubare le credenziali del servizio di gaming Steam, utilizzare l’account di Facebook per inviare spam e collegamenti ad app mobile infette, sottrarre i dati riguardanti la cronologia di navigazione su Internet.

Scranos, poi, dedica una particolare attenzione a Chrome, installando una serie di estensioni che hanno l’obiettivo di modificare il motore di ricerca predefinito e attirare la vittima su siti pericolosi, presumibilmente controllati dagli stessi pirati informatici o da loro affiliati.

Insomma: per gli autori di Scranos, le vittime sono come il maiale: non si butta via niente. Considerato l’impianto di base del rootkit, però, è probabile che in un prossimo futuro potremo vedere ulteriori evoluzioni.

Articoli correlati

-

Proteggere le nuove superfici di...

Proteggere le nuove superfici di...Lug 15, 2024 0

-

La quasi totalità degli attacchi a...

La quasi totalità degli attacchi a...Lug 09, 2024 0

-

Gli esperti di sicurezza vedono...

Gli esperti di sicurezza vedono...Giu 17, 2024 0

-

Gli utenti sono preoccupati per la...

Gli utenti sono preoccupati per la...Apr 04, 2024 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...