Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Attacco massiccio a Docker. I pirati usano Shodan per colpire gli host

Mag 31, 2019 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 0

La campagna punta a distribuire container al cui interno è nascosto un miner per generare cripto-valuta. Colpiti almeno 10.000 server.

Una vera emergenza che avrebbe coinvolto migliaia di host Docker e che gli esperti di sicurezza stentano a contenere. L’attacco individuato da Trend Micro, che ne ha pubblicato i dettagli in questo report, ha caratteristiche che lo collocano a metà tra una botnet e un worm.

Docker è una piattaforma che permette di creare dei “pacchetti” (container) che contengono applicazioni in grado di girare su cloud come se fossero su una macchina virtuale, ma senza che sia necessaria la presenza di un intero sistema operativo per supportarle. La piattaforma è popolarissima e sfrutta una rete di Hub da cui è possibile scaricare e installare i container.

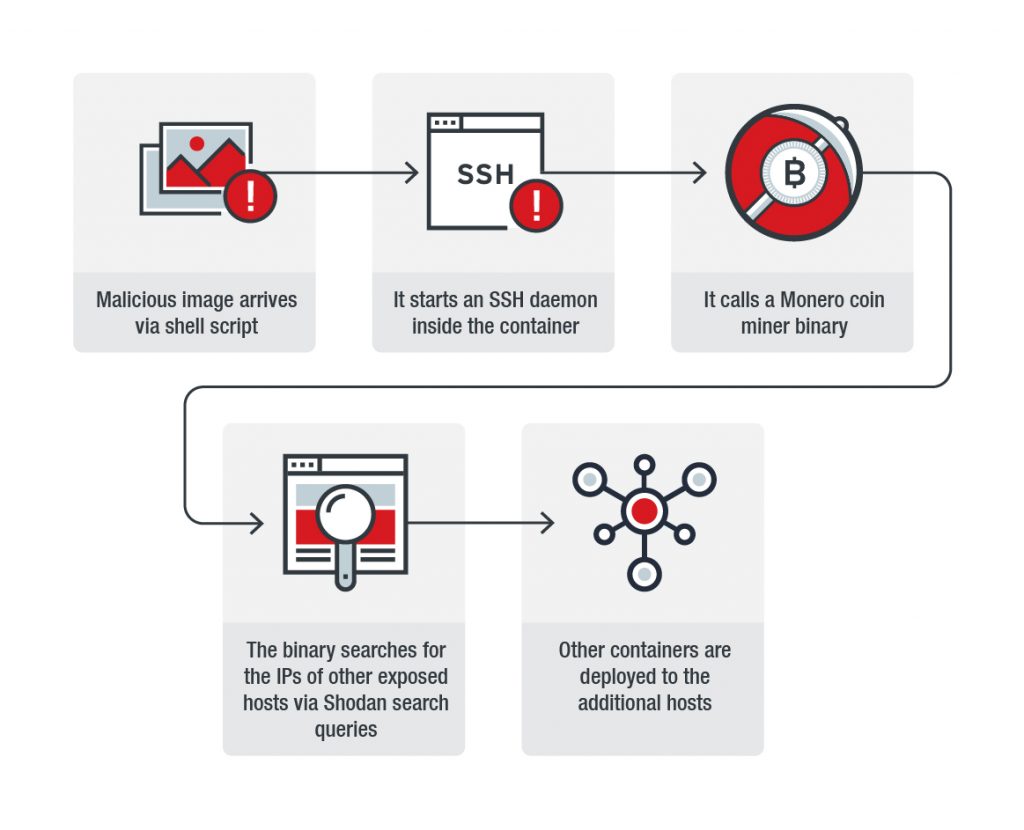

Nel dettaglio, i cyber-criminali individuati da Trend Micro prendono di mira gli host Docker che hanno API esposte su Internet attraverso la porta 2375 per violarne i sistemi di sicurezza tramite una tecnica di brute forcing.

Una volta ottenuto l’accesso, utilizzano uno script (ubu.sh) per caricare l’immagine infetta del container. Al suo interno sono presenti alcuni script aggiuntivi utilizzati dai pirati per installare il payload e diffondere ulteriormente i container infetti.

Per quanto riguarda il payload, si tratta di un classico miner in grado di sfruttare la potenza di calcolo del server per generare cripto-valuta (il solito Monero) che viene depositata sui conti dei pirati informatici. La scelta di Monero non è casuale.

Oltre a garantire un livello di anonimato superiore a quello di altre monete virtuali, Monero ha un’altra caratteristica utile ai cyber-criminali: mentre i miner di altre cripto-valute (per esempio Bitcoin) sono ottimizzati per l’uso con i processori grafici che eseguono calcolo parallelo, quelli di Monero offrono le migliori prestazioni con le normali CPU.

La vera “chicca” in questo attacco però riguarda il sistema di diffusione scelto dagli hacker. Il modulo a cui è affidato questo compito utilizza infatti Shodan (un motore di ricerca in grado di individuare i dispositivi collegati a Internet – ndr) per localizzare nuove potenziali vittime e avviare l’attacco.

Gli indirizzi IP degli host vulnerabili vengono inseriti in un file di testo (iplist.txt) e poi verificati uno per uno. Se al loro interno viene rilevato un miner già attivo, gli indirizzi vengono cancellati. In caso contrario parte l’attacco. Insomma: in questo modo i container infetti si diffondono autonomamente.

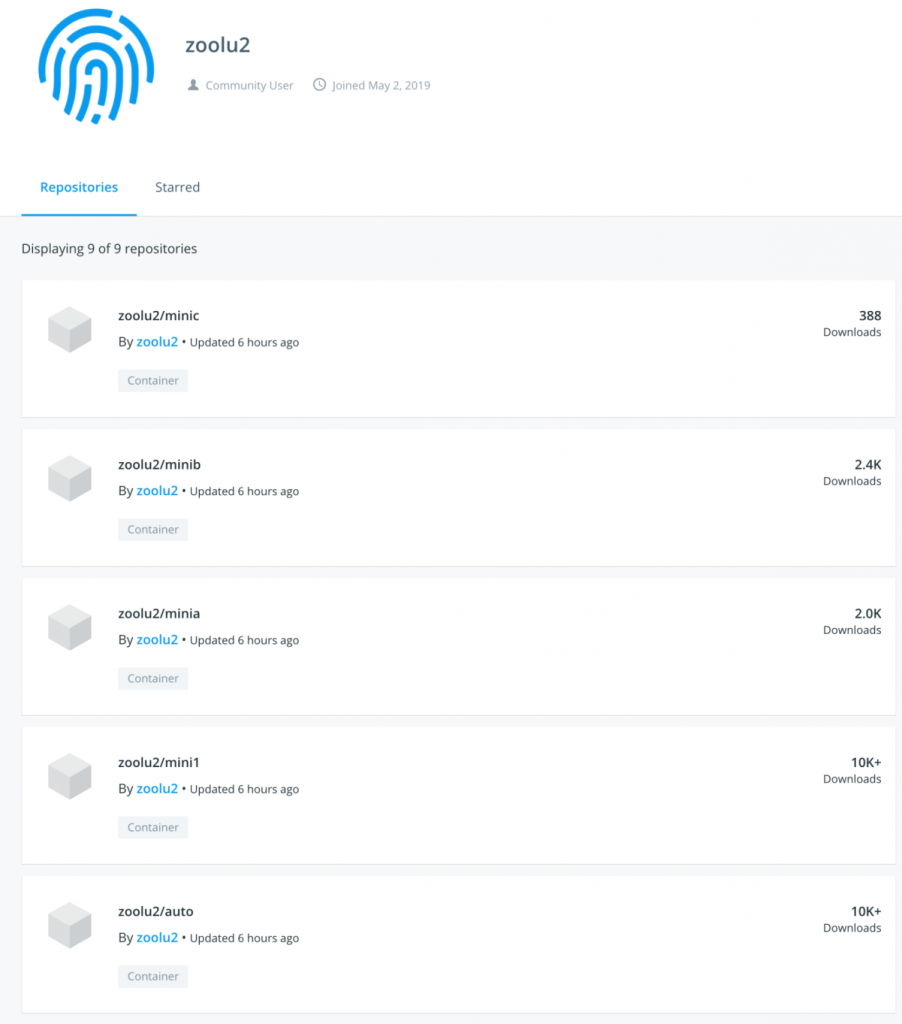

I ricercatori di Trend Micro hanno individuato l’attacco quando hanno analizzato un container “comparso” su un loro honeypot (i server usati dalle società di sicurezza come “falsi bersagli” per i malware) che proveniva da un Docker Hub chiamato zoolu2.

Sarebbe proprio questo, secondo i ricercatori, il repository all’origine dell’attacco. Ma da quanto va avanti? Dalle loro analisi risulta che le immagini sono state caricate nel mese di maggio, ma nel report sottolineano come i container siano stati più volte aggiornati ed è probabile, di conseguenza, che l’attacco sia iniziato prima.

Ora l’account di zoolu2 è stato disattivato, così come gli account Shodan usati per le ricerche e un altro account Docker (Pavlov32) che aveva le stesse caratteristiche di zoolu2. A quanto pare, però, una delle immagini container infette sarebbe stata già scaricata più di 10.000 volte.

Il suggerimento degli esperti di sicurezza per gli utenti è quello di controllare le impostazioni per verificare che container e API non siano raggiungibili dall’esterno, implementando sistemi di autenticazione per impedire intrusioni come queste.

Articoli correlati

-

Nuovi attacchi prendono di mira...

Nuovi attacchi prendono di mira...Set 11, 2024 0

-

Da Trend Micro nuove funzionalità per...

Da Trend Micro nuove funzionalità per...Set 04, 2024 0

-

Scoperta una variante Linux del...

Scoperta una variante Linux del...Lug 22, 2024 0

-

Le preoccupazioni dei CISO vengono...

Le preoccupazioni dei CISO vengono...Giu 05, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...