Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Gli attacchi via email continuano ad aumentare

Giu 26, 2019 Marco Schiaffino In evidenza, News, RSS, Scenario 0

Il report di FireEye fotografa la tendenza del cyber-crimine. In aumento il phishing, l’uso di link “sicuri” e di servizi cloud di condivisione dei file.

Anche a distanza di anni, la posta elettronica è uno dei vettori di attacco più usati dai pirati informatici. A confermarlo è la nuova ricerca di FireEye, che nel suo Email Threat Report relativo al primo trimestre 2019 delinea le tendenze sulla base dell’analisi di 1.3 miliardi di email.

Il primo dato che emerge dall’analisi, che conferma una tendenza rilevata nel corso degli ultimi anni, è quello dell’utilizzo del phishing come tecnica di attacco preferita da parte dei cyber-criminali. In termini numerici, l’incremento dell’uso di questa tecnica è del 17%.

La tendenza è quella di prendere di mira popolari servizi Internet, con l’obiettivo di rubare le credenziali delle potenziali vittime. Tra i servizi più gettonati ci sono quelli Microsoft, con circa il 30% di tutti i rilevamenti, seguita da OneDrive, Apple, PayPal e Amazon.

A segnare un aumento considerevole (+26%) è anche l’uso del protocollo HTTPS per gli attacchi basati sull’uso di url malevole. Qui la logica fa leva sul falso senso di sicurezza collegato al fatto che i collegamenti utilizzano un protocollo “sicuro”.

Tra le novità c’è l’utilizzo di piattaforme cloud per il file sharing utilizzate per distribuire malware. I pirati utilizzano servizi noti come WeTransfer, Google Drive e OneDrive. Il primato in questo settore è però di Dropbox, considerato da molti come uno strumento “normale” per condividere file e documenti.

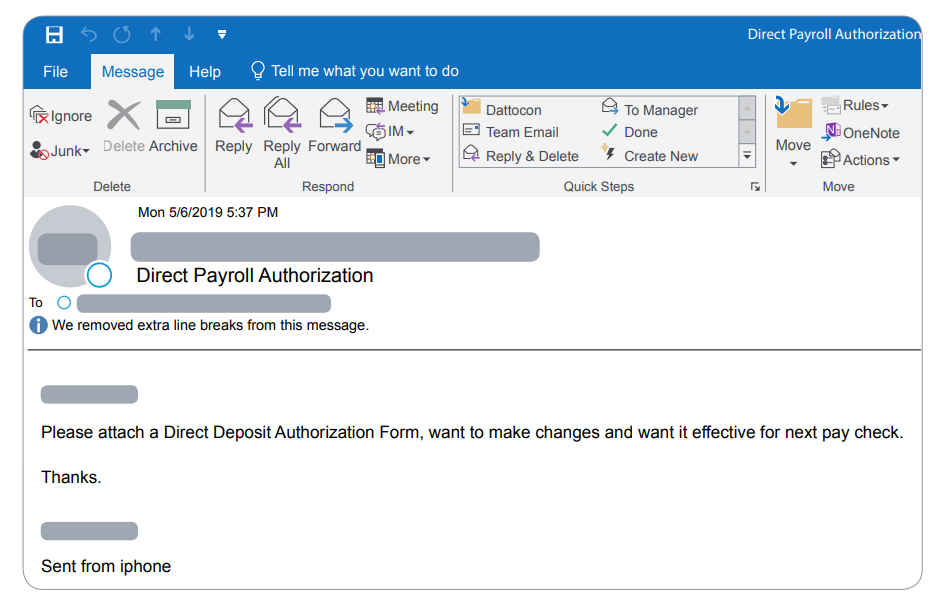

Non rallenta, infine, il fenomeno della BEC (Business Email Compromise) che prevede l’uso di attacchi mirati e tecniche di social engineering attraverso i quali i pirati informatici impersonificano dirigenti delle aziende per disporre trasferimenti di denaro che finiscono nelle tasche dei cyber-criminali.

In questo settore, i ricercatori FireEye hanno individuato due nuove varianti rispetto allo schema “classico” di cui abbiamo parlato anche in passato.

La prima è rivolta all’ufficio paghe di un’organizzazione con un’email contenente una richiesta di modifica dei dati personali di un dirigente, come i dati bancari, con l’obiettivo di trasferire la retribuzione di un dirigente verso un conto di terzi.

La seconda, invece, colpisce il dipartimento che segue la contabilità dei fornitori dove gli attaccanti impersonano, tramite email, un fornitore di fiducia per reindirizzare un pagamento fraudolento verso un conto di terzi.

“Gli attaccanti stanno facendo i loro compiti. Stiamo assistendo a nuove varianti degli attacchi di impersonificazione che mirano a nuovi contatti e nuovi dipartimenti all’interno delle organizzazioni” commenta Ken Bagnall, Vice President of Email Security di FireEye. “Il pericolo è che queste nuove vittime potrebbero non essere preparate o possedere le conoscenze necessarie per identificare un attacco. Sfortunatamente, una volta scoperta l’attività fraudolenta, l’organizzazione vittima ritiene di aver pagato una fattura legittima, anziché aver effettuato la transazione direttamente sul conto dell’attaccante”.

Il tema degli attacchi via email, e in particolare per quanto riguarda lo Spear Phishing, rimane estremamente importante anche per un altro settore del cyber-crimine, che gli esperti di FireEye hanno affrontato in un incontro con la stampa qualche settimana fa. Stiamo parlando dei cosidetti APT (Advanced Persistent Threat) cioè di quei gruppi sponsorizzati da governi che portano avanti complesse campagne di spionaggio.

Lo scenario tratteggiato da David Grout, CTO EMEA di FireEye, descrive una serie di gruppi estremamente attivi, che negli ultimi mesi hanno cominciato a prendere di mira in maniera sistematica i Provider Internet per utilizzarli come “testa di ponte” per colpire poi ulteriori bersagli.

Per quanto riguarda lo scenario italiano, dalle parti di FireEye sottolineano come sia stato rilevato un aumento degli attacchi da parte di gruppi hacker collegati al governo cinese. Il motivo? Secondo gli analisti l’intensificazione degli attacchi sarebbe legata all’accordo Italia-Cina sulla cosidetta “Nuova Via Della Seta”. Il governo cinese, in particolare, userebbe gli attacchi per acquisire informazioni allo scopo di garantirsi un vantaggio durante le trattative per fissare i dettagli dell’accordo.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

Gli scammer di PayPal sfruttano...

Gli scammer di PayPal sfruttano...Mar 05, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...