Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Zero-day nella versione Mac di Zoom. La webcam attivata in remoto

Lug 09, 2019 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Il bug consente di attivare una chiamata quando la vittima visita un sito Internet infetto. Non solo: è possibile avviare la reinstallazione di Zoom se è stato rimosso.

Non c’è niente di peggio di una responsible disclosure che va male. Nel caso di Zoom, il popolare programma di videoconferenza pensato per le aziende, l’ultima segnalazione di vulnerabilità ha avuto esiti decisamente negativi.

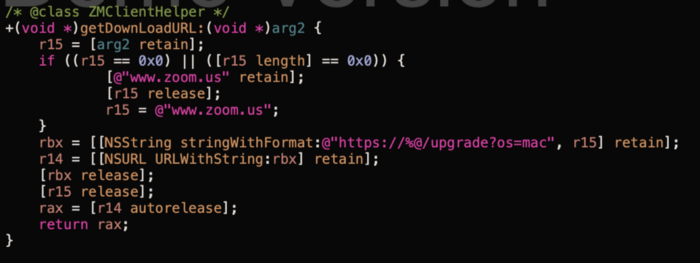

La falla di sicurezza (ma sarebbe più corretto parlarne al plurale)è stata individuata da Jonathan Leitschuh, un ricercatore che ha pensato bene di approfondire una particolare funzione di Zoom: quella che consente di usare un semplice link per avviare una conversazione su browser.

Come spiega nel suo report, Leitschuh si è reso conto che questa funzionalità potrebbe essere utilizzata per avviare la webcam di un computer Apple senza l’autorizzazione dell’utente o per bloccare il sistema portando, di fatto, un attacco DoS.

Ficcando il naso nel programma, poi, il ricercatore si è anche reso conto in un’ulteriore falla che permette di “forzare” la reinstallazione del programma anche se l’utente lo ha rimosso. Questo perché Zoom installa un Web Server sulla porta 19421 che rimane attivo anche dopo la disinstallazione. Per avviare la procedura di installazione basta un invito a unirsi a una conferenza.

Nulla di particolarmente difficile da risolvere, ma come racconta l’analista, il percorso verso la patch non è stato esattamente un esempio di “collaborazione virtuosa”.

Dalle parti di Zoom, infatti, in questa occasione gli sviluppatori non hanno certamente brillato per reattività. Secondo quanto riporta Leitschuh, la conferma della vulnerabilità in risposta alla prima segnalazione (inviata il 26 di marzo) sarebbe arrivata solo 10 giorni dopo.

Ancor peggio, il primo incontro per discutere lo sviluppo della patch è avvenuto solo l’11 di giugno. Considerata la scadenza di 90 giorni data dal ricercatore, in quel momento rimanevano solo 18 giorni per sistemare le cose. Non solo: il progetto di patch proposto dagli sviluppatori di Zoom in quell’occasione non convinceva Leitschuh, che riteneva il fix facilmente aggirabile.

Arrivati alla scadenza, spiega Jonathan Leitschuh, il risultato è stata la pubblicazione di una patch che conteneva il fix “parziale”, che in seguito sarebbe stato ulteriormente degradato.

Insomma: le falle (con l’eccezione di quella relativa al DoS) sarebbero ancora presenti. Peggio ancora: secondo Leitschuh buona parte dei più di 4 milioni di utenti Mac di Zoom non utilizzerebbero una versione aggiornata del programma (che non prevede update automatici) e potrebbe, di conseguenza, essere vulnerabile anche alla falla che è stata corretta.

Il suggerimento, per gli utenti Mac di Zoom, è di eseguire manualmente gli aggiornamenti e di mettere in atto alcuni accorgimenti (indicati nel dettaglio nel suo report) per proteggersi da eventuali attacchi.

Articoli correlati

-

Al Pwn2Own di ottobre sono state...

Al Pwn2Own di ottobre sono state...Ott 29, 2024 0

-

Scoperta una seconda vulnerabilità...

Scoperta una seconda vulnerabilità...Ago 08, 2024 0

-

Cisco risolve una vulnerabilità...

Cisco risolve una vulnerabilità...Lug 03, 2024 0

-

Sfruttare vulnerabilità zero-day con...

Sfruttare vulnerabilità zero-day con...Giu 11, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...