Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Double Dragon: il gruppo APT41 ha colpito anche l’Italia

Ago 07, 2019 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, Minacce, News, RSS, Scenario 0

I pirati informatici cinesi usano strumenti sofisticati disponibili solo per gli “hacker di stato”, ma non disdegnano operazioni autonome per guadagnare denaro.

I ricercatori di FireEye lo hanno battezzato con il nome di Double Dragon o APT41 ed è un gruppo che, secondo gli analisti, rappresenterebbe uno dei tanti soggetti che agiscono per conto del governo cinese nel settore del cyber-spionaggio.

Come spiegano nel loro report i ricercatori, però, APT41 ha caratteristiche piuttosto particolari e rappresenta un’anomalia rispetto ai gruppi di questo genere individuati in passato.

I gruppi APT (Advanced Persistent Threat) collegati al governo di Pechino, infatti, agiscono di solito seguendo rigorosamente gli ordini dei governi per cui lavorano e puntano esclusivamente allo spionaggio industriale.

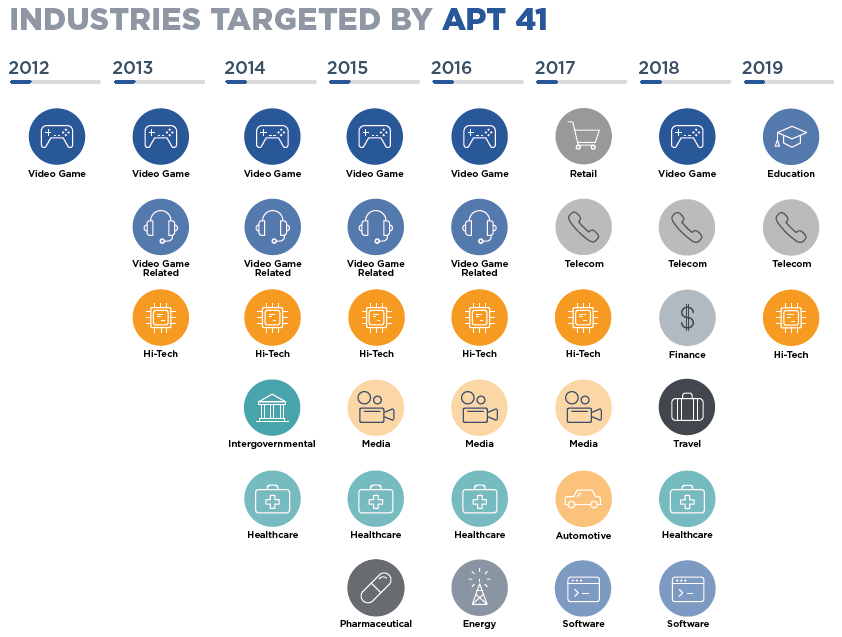

Nel caso di APT41, che secondo quanto si legge nel report di FireEye sarebbe attivo almeno dal 2012, alle “normali” attività di spionaggio si alternano operazioni che hanno come obiettivo semplicemente il furto di denaro. Insomma: saremmo di fronte a un “contractor” che in alcuni casi agisce in piena autonomia per finanziarsi.

Tanto più che, guardando alle attività del gruppo, sembrerebbe che i pirati informatici che lo compongono si siano fatti le ossa attraverso azioni di comune cyber-crimine ai danni di società nel settore dei videogiochi per passare solo in seguito alle operazioni di spionaggio.

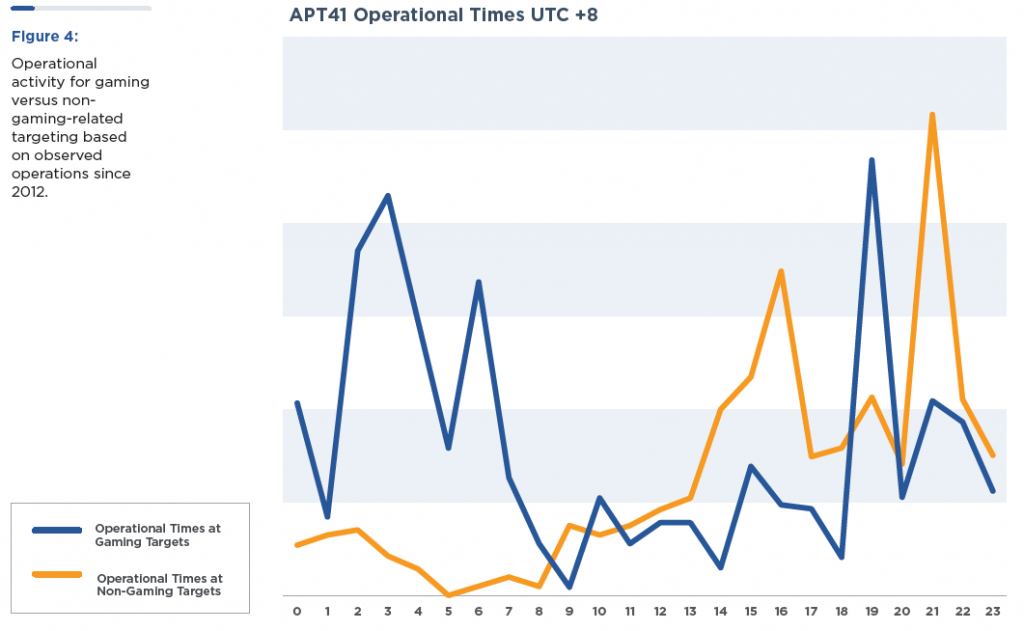

Non solo: da quando lo spionaggio è diventata la loro attività principale, sembra che i pirati conducano le altre operazioni in quello che possiamo definire il loro “tempo libero”.

L’analisi condotta dai ricercatori di FireEye, infatti, dimostra come le due tipologie di attacco vengano condotte in momenti diversi della giornata.

Se gli attacchi portati al settore dei videogiochi sembrano essere ispirati alla semplice logica dell’opportunismo (con l’utilizzo occasionale di ransomware) le azioni di spionaggio ricostruite dagli analisti corrispondono alla perfezione con le strategie seguite normalmente dai gruppi APT al soldo di Pechino.

Da quando la Cina ha avviato il suo programma economico Made in China 2025, che punta sulla crescita di settori come la farmaceutica e l’Hi-Tech, tutte le operazioni di spionaggio attribuite a gruppi cinesi hanno riguardato, in maniera diretta o indiretta, questi ambiti produttivi.

Non solo: nel caso dell’Italia, per esempio, gli esperti hanno registrato un aumento delle attività di spionaggio in seguito alla firma dell’accordo economico collegato alla cosiddetta nuova via della seta. Un effetto collaterale che si spiegherebbe con l’intenzione del governo di Pechino di acquisire intelligence per poter contrattare al meglio gli accordi con il nostro paese.

Sotto questo profilo, APT41 ricalca il copione alla perfezione. Il gruppo avrebbe colpito in Francia, India, Italia, Giappone, Myanmar, Paesi Bassi, Singapore, Corea del Sud, Sudafrica, Svizzera, Thailandia, Turchia, Regno Unito, Stati Uniti e Hong Kong.

Obiettivi: case farmaceutiche, settore ospedaliero, società del comparto tecnologico ed energetico, delle telecomunicazioni e in alcuni casi anche agenzie di stampa.

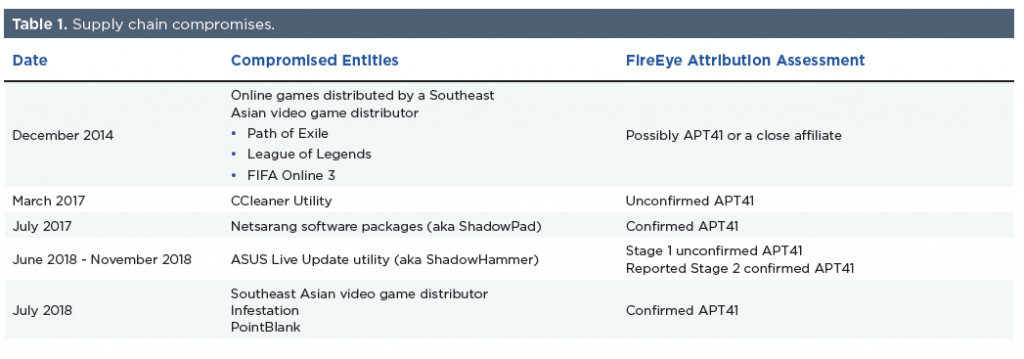

Tra le strategie adottate dai pirati, anche quella degli attacchi “supply chain”, in cui i cyber-spioni hanno colpito produttori di software per inserire nei loro prodotti i malware che gli hanno permesso poi di compromettere i reali bersagli.

Una tecnica che APT41 ha adottato con estrema cautela, prevedendo un sistema che gli consentisse di attivare i payload soltanto sui sistemi che volevano colpire, evitando così il rischio di esporsi troppo ed essere individuati.

Per farlo, gli hacker di Pechino hanno utilizzato il numero di serie dei dischi fissi o il MAC address per individuare con la massima precisione le macchine su cui si sarebbe dovuto attivare il loro malware.

Tra gli attacchi supply chain attribuiti ad APT41 c’è anche quello ai danni degli utenti di Ccleaner avvenuto nel 2017, di cui abbiamo parlato ampiamente in questi articoli (1–2–3) e che ha potenzialmente messo a rischio più di 1,6 milioni di computer.

Tutte le operazioni del gruppo, in ogni caso, dimostrano straordinarie capacità tecniche e una dotazione di strumenti di spionaggio che normali cyber-criminali possono solo sognarsi, a partire per esempio dalla disponibilità di certificati digitali che gli consentono di aggirare i normali sistemi di controllo.

Alla luce dello studio di FireEye, APT41 sarebbe uno dei pochi gruppi di pirati informatici che ha la possibilità di utilizzare strumenti avanzati come quelli usati normalmente per lo spionaggio anche in “normali” cyber-attacchi. Tradotto per il settore della sicurezza informatica: un incubo.

Articoli correlati

-

Trovata una backdoor in due dispositivi...

Trovata una backdoor in due dispositivi...Gen 31, 2025 0

-

PlushDaemon: un nuovo gruppo APT cinese...

PlushDaemon: un nuovo gruppo APT cinese...Gen 29, 2025 0

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

-

In Cina fiorisce il mercato nero dei...

In Cina fiorisce il mercato nero dei...Dic 10, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...