Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Ryuk: ransomware e furto di documenti in un colpo solo?

Set 12, 2019 Marco Schiaffino In evidenza, Malware, Minacce, News 0

Un nuovo malware derivato dal ransomware setaccia i file presenti sul computer alla ricerca di documenti confidenziali da rubare.

Le strategie adottate dai cyber-criminali nelle loro azioni sono spesso “spezzettate” in diverse fasi. Non è raro, per esempio, che a un primo attacco ne seguano altri, portati attraverso ulteriori moduli dello stesso malware o nuovi strumenti di attacco che vengono installati sfruttando l’accesso al sistema.

È quello che gli appassionati di videogiochi chiamerebbero una “combo”, cioè una successione di mosse che ottimizzano il danno. Il caso più classico è quello di un attacco tramite un trojan che ruba informazioni al quale segue l’installazione di un ransomware (acquistato ad hoc sul mercato nero) una volta che il computer infetto è stato “spolpato” a sufficienza.

Il caso di Ryuk, però, rappresenta un’anomalia. Come spiega Bleeping Computer in un articolo, gli autori del ransomware sembrano aver fatto il percorso inverso.

I ricercatori di MalwareHunterTeam, infatti, avrebbero individuato un malware programmato per rubare documenti che sembra essere stato sviluppato a partire dal codice di Ryuk e pensato per agire in contemporanea con il ransomware.

Come spiegano gli analisti, si tratta di un “info stealer” che passa al setaccio tutti i file memorizzati all’interno del computer cercando in particolare file Word ed Excel, di cui analizza le caratteristiche per verificare che si tratti effettivamente di documenti di testo o fogli di calcolo.

Nella sua ricerca, il malware utilizza la stessa tecnica del ransomware, utilizzando una black list che gli permette di ottimizzare la sua attività evitando le cartelle di sistema o quelle che contengono software come “Intel”, “Windows”, “Mozilla” e simili.

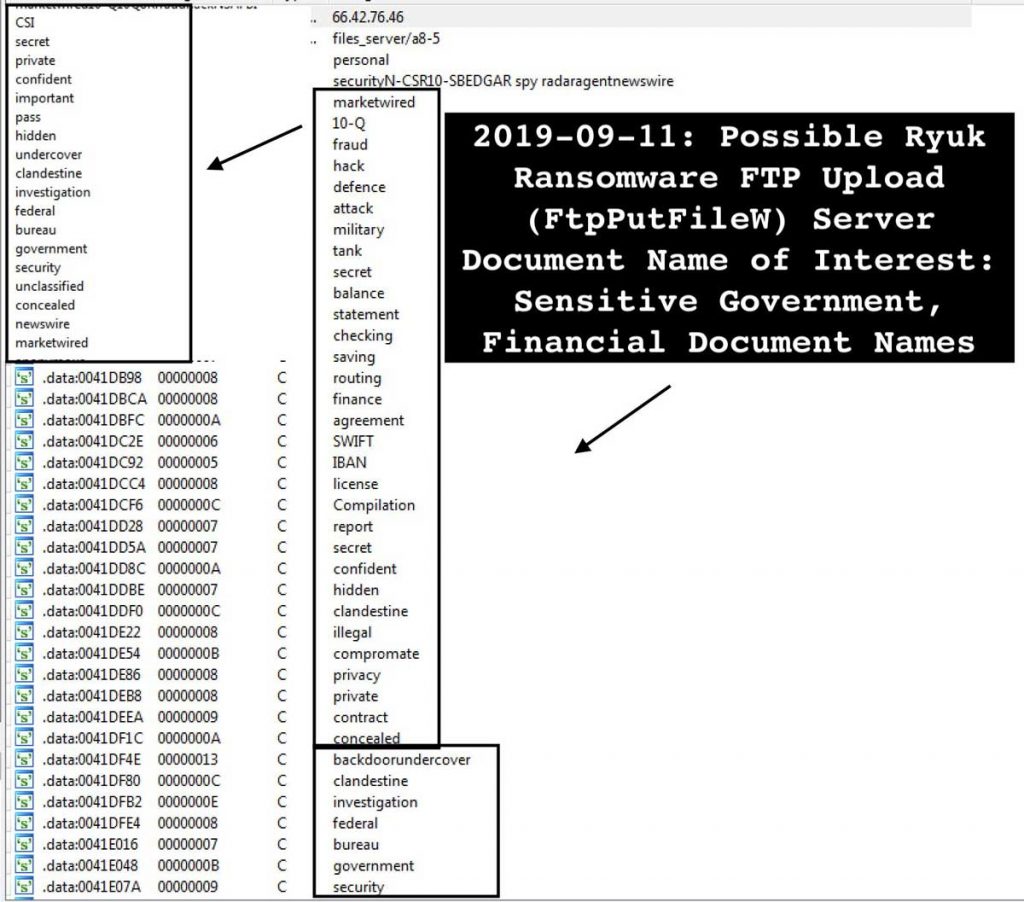

Gli autori del malware, inoltre, sembrano avere le idee abbastanza chiare su quello che vogliono trovare. I file individuati vengono infatti analizzati alla ricerca di alcune parole chiave come “marketwired”, “10-Q”, “fraud”, “hack”, “tank”, “defence”, “military”, “checking”, “classified”, “secret”, “clandestine”, undercover”, “federal”.

L’impressione, insomma, è che siano particolarmente interessati a documenti riservati (soprattutto in ambito militare e di intelligence) o collegati al settore finanziario.

Non solo: la ricerca comprende anche una serie di nomi propri (come Emma, Liam, Olivia, Noah) che secondo i colleghi di Bleeping Computer corrispondono ai nomi più usati negli Stati Uniti per i neonati nel 2018 secondo una statistica del dipartimento della Social Security statunitense.

L’ipotesi è che i pirati informatici intendano usare questo filtro per trovare informazioni riguardanti neonati per usare queste informazioni in una frode fiscale di cui abbiamo già parlato tempo fa. I documenti considerati “interessanti” vengono inviati a un server FTP controllato dai pirati.

Da un punto di vista operativo, è difficile capire quale possa essere l’esatta strategia dei pirati. Quello che è certo è che il malware è pensato per lavorare su un computer in cui è già presente il ransomware Ryuk. Tra i file da ignorare, infatti, compaiono anche RyukReadMe.txt (il documento creato dal ransomware per chiedere il riscatto) e tutti i file con estensione.RYK.

Molto probabilmente si tratta di una sorta di modulo aggiuntivo pensato per operare in contemporanea e presumibilmente prima che il ransomware proceda alla codifica dei file.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Gli attacchi ransomware sono...

Gli attacchi ransomware sono...Feb 27, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...