Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Il worm Graboid fa strage di Docker vulnerabili

Ott 17, 2019 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 0

Si installa e sfrutta i server per generare cripto-valuta utilizzando un sistema di attivazione casuale che lo rende più difficile da individuare.

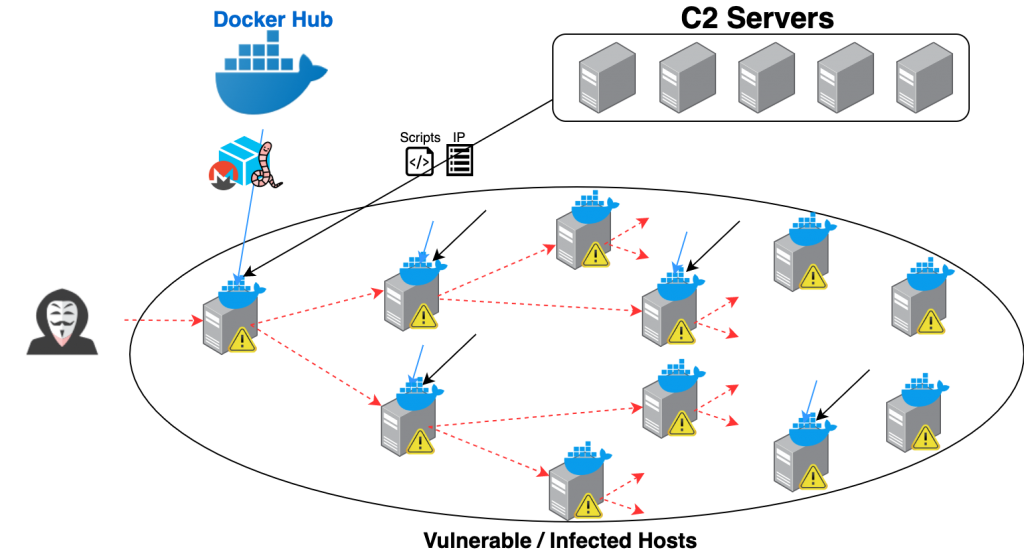

L’ennesimo attacco che prende di mira la piattaforma Docker questa volta vede come protagonista un worm. Si tratta di Graboid, un cryptominer che è stato scoperto dal team Unit 42 di Palo Alto Networks.

Docker è una piattaforma estremamente diffusa, che permette di creare dei “pacchetti” chiamati container al cui interno ci sono applicazioni in grado di girare su cloud come se fossero su una macchina virtuale, ma senza che sia necessaria la presenza di un vero e proprio sistema operativo. Negli ultimi mesi, però, Docker è diventata il bersaglio preferito dei pirati informatici.

Nel caso di Graboid, l’attacco prende di mira le installazioni Docker che non hanno protezione, cioè quelle per cui gli amministratori non hanno predisposto un sistema di autenticazione per il caricamento dei pacchetti. Stando a quanto raccontano i ricercatori nel report pubblicato sul blog di Palo Alto Network, in circolazione ce ne sarebbero almeno 2.000.

Il container usato dai cyber-criminali contiene due moduli. Il primo è programmato per diffondere il worm individuando nuovi bersagli attraverso le indicazioni che provengono dal server Command and Control. Il secondo contiene invece un miner xmrig che sfrutta la potenza del server compromesso per generare Monero, la cripto-valuta preferita dai pirati informatici.

L’attacco avviene in sei passaggi:

1 Il pacchetto pocosow/centos:7.6.1810 viene installato utilizzando dei comandi in remoto sull’host vulnerabile. Al suo interno è presente uno strumento che permette di comunicare con gli altri host Docker.

2 In seguito viene avviato lo script /var/sbin/bash, che scarica quattro script shell (live.sh, worm.sh, cleanxmr.sh, xmr.sh) dal server Command and Control (c2) e li esegue uno per uno.

3 Lo script live.sh invia al server C2 informazioni sul numero di CPU disponibili sull’host compromesso.

4 L’esecuzione di worm.sh, invece, avvia il download di un elenco con oltre 2.000 indirizzi IP. Si tratta degli host Docker vulnerabili all’attacco. Lo script comincia a inviare i comandi in remoto per installare il pacchetto infetto su ogni host indicato nell’elenco.

5 Qui le cose si fanno strane: cleanxmr.sh è infatti programmato per scegliere casualmente un host dall’elenco e bloccare il miner attivo al suo interno.

6 L’ultimo script (xmr.sh) seleziona casualmente un host dall’elenco e installa il container gakeaws/nginx che contiene il miner.

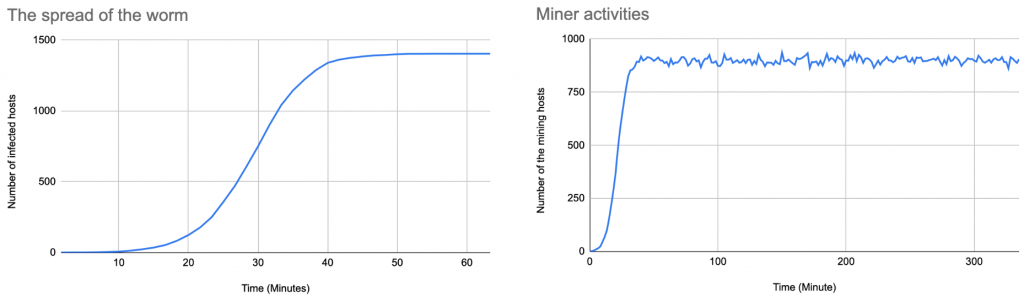

Questa strana procedura fa in modo che il funzionamento del modulo di crypto-jacking sia molto particolare. Si attiva per periodi di tempo limitati e lo fa in modo apparentemente casuale. Dalle simulazioni effettuate dai ricercatori, i miner sono attivi solo per il 65% del tempo per periodi di tempo che in media non superano i 4 minuti.

Probabilmente la tecnica punta a rendere più difficile l’individuazione del miner, che solitamente viene effettuata attraverso l’analisi dei carichi di lavoro delle CPU. Non solo: visto che l’attività di mining non comincia subito dopo l’installazione, l’analisi dei log non mostra un’immediata corrispondenza tra il download di un pacchetto e l’aumento dell’attività della CPU.

Il loro attacco, però, è decisamente efficace. Secondo la Unit 42, i pirati hanno a disposizione 1.400 processori e una potenza di calcolo complessiva di circa 900 CPU. Tradotto in parole povere: stanno intascando un mucchio di soldi.

Articoli correlati

-

Convergenza tra IA e cybersecurity: le...

Convergenza tra IA e cybersecurity: le...Nov 25, 2024 0

-

Cybercriminali usano software...

Cybercriminali usano software...Set 04, 2024 0

-

Una nuova campagna sfrutta Selenium...

Una nuova campagna sfrutta Selenium...Lug 29, 2024 0

-

Trovata una vulnerabilità zero-day nei...

Trovata una vulnerabilità zero-day nei...Apr 16, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...