Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

I controlli per gli aggiornamenti firmware lasciano ancora a desiderare

Feb 19, 2020 Marco Schiaffino In evidenza, News, Scenario, Vulnerabilità 0

A 5 anni dalla scoperta delle tecniche che sfruttano l’update del firmware per compromettere un sistema, i produttori hanno fatto poco per proteggersi.

Esistono ancora decine di prodotti che hanno falle di sicurezza nella gestione dei firmware. A spiegarlo sono i ricercatori di Eclypsium, che in un report pubblicato ieri sottolineano come sia ancora possibile aggirare i controlli sui certificati digitali per portare attacchi ai dispositivi vulnerabili.

Il problema riguarda i computer che utilizzano Linux e Windows (Apple sotto questo punto di vista fa decisamente meglio) prodotti da marchi come HP, Lenovo e Dell.

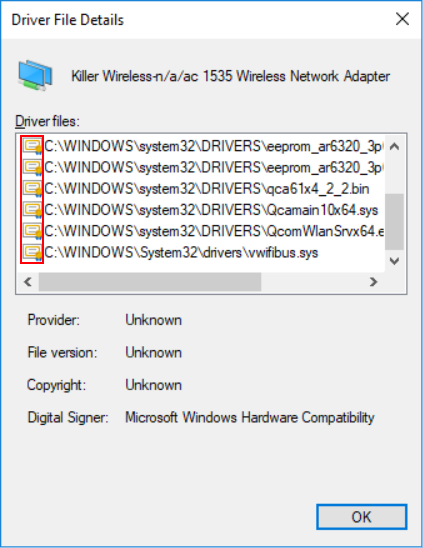

Alcune periferiche utilizzate dai computer di questi produttori, ma dalle parti di Eclypsium parlano anche di altre aziende coinvolte, non adottano infatti un sistema di controllo dei certificati digitali del firmware. In particolare i ricercatori citano HUB USB, adattatori di rete, webcam, trackpad e periferiche simili.

Il rischio, si spiega nel report, è che la vulnerabilità possa essere sfruttata per portare un attacco che mira a sostituire il firmware con una versione infetta.

Si tratta di qualcosa che abbiamo già visto cinque anni fa, quando è emersa la notizia dell’esistenza di un “impianto” realizzato dal Equation Group (il team di hacker interno alla National Security Agency) che sfruttava la tecnica per colpire gli hard disk.

Il malware utilizzato dall’NSA si chiamava NLS_933.dll ed era in grado di sovrascrivere il firmware di alcuni popolari modelli di hard disk inserendo una backdoor che era in grado di sfuggire al rilevamento di qualsiasi software antivirus.

L’assenza di un sistema di verifica attraverso crittografia asimmetrica (chiave pubblica e privata) prima dell’esecuzione del codice in qualsiasi periferica, spiegano i ricercatori, apre la strada esattamente a questo tipo di attacco.

E non stiamo parlando di una semplice ipotesi: gli analisti di Eclypsium hanno infatti dimostrato di essere in grado di sfruttare la vulnerabilità per compromettere un server attraverso un attacco che prende di mira il firmware di una scheda di rete.

Come viene spiegato nel video, la modifica del firmware non richiede nemmeno il riavvio della macchina. Questo significa che l’infezione avviene tramite una procedura che difficilmente può essere rilevata.

Articoli correlati

-

Scoperta una vulnerabilità nei...

Scoperta una vulnerabilità nei...Gen 16, 2024 0

-

Gli hacktivisti iraniani continuano a...

Gli hacktivisti iraniani continuano a...Dic 06, 2023 0

-

34 driver Windows permettono di...

34 driver Windows permettono di...Nov 03, 2023 0

-

La convergenza di IoT e sicurezza...

La convergenza di IoT e sicurezza...Apr 27, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...