Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Microsoft pubblica una patch di emergenza per SMBGhost

Mar 13, 2020 Marco Schiaffino Emergenze, In evidenza, News, Vulnerabilità 0

La vulnerabilità era trapelata, ma l’aggiornamento non è stato inserito nella tornata di patch di marzo. Installarlo subito!

Intervento d’emergenza da parte di Microsoft per mettere una pezza al brutto pasticcio verificatosi questa settimana con la pubblicazione di informazioni su una vulnerabilità potenzialmente disastrosa.

La vicenda, di cui abbiamo parlato in questo articolo, riguarda una falla di sicurezza (CVE-2020-0796) che è stata battezzata con il nome di SMBGhost. Si tratta di un bug che affligge SMBv3, l’ultima versione del Server Message Block utilizzato per la condivisione in rete di stampanti e file in ambiente Windows.

La vulnerabilità, come spiegano dalle parti di Fortinet, consentirebbe a un utente non autenticato di portare un attacco in remoto inviando una serie di pacchetti confezionati ad hoc, avviando l’esecuzione di codice sulla macchina presa di mira.

Insomma: si tratta di un formidabile strumento per creare un worm del tutto simile a WannaCry, il ransomware che nel maggio del 2017 ha fatto strage di computer in tutto il mondo e che ancora oggi rappresenta una potenziale minaccia.

Fortunatamente, quelli circolati in questi giorni erano solo dettagli sulla falla di sicurezza e non erano accompagnati dal codice che avrebbe permesso di sfruttare l’exploit. Secondo tutti i maggiori esperti di sicurezza, quindi, i pirati informatici non avrebbero avuto il tempo di realizzare malware in grado di sfruttare il bug.

A giorni di distanza, nessuno è ancora riuscito a ricostruire con esattezza che cosa sia successo. L’ipotesi più accreditata è che ci sia stato un problema di comunicazione per quanto riguarda l’elenco dei bug corretti nella tornata di aggiornamenti di marzo, in cui in un primo momento sarebbe stato inserito anche quello di SMBv3, poi rinviato.

Le società di sicurezza interessate, però, non avrebbero recepito in tempo la notifica del rinvio e avrebbero quindi pubblicato i dettagli della vulnerabilità.

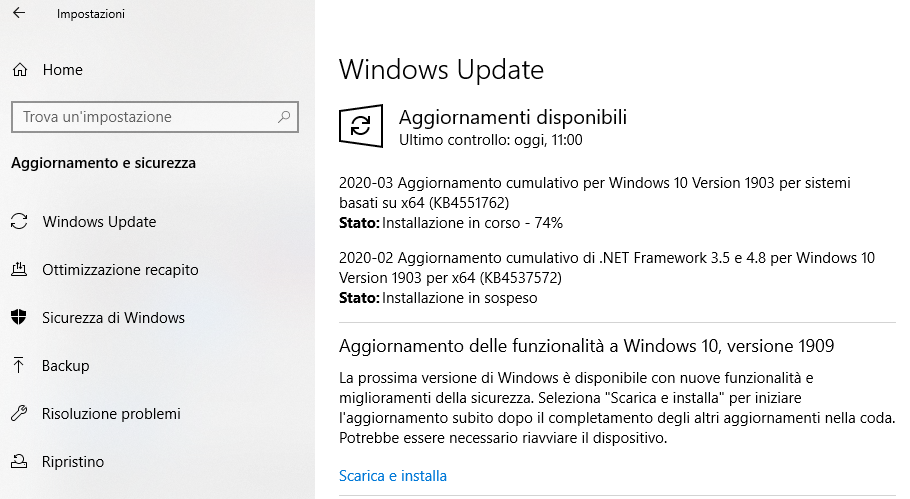

Ora, come si legge anche sul sito di Microsoft, l’aggiornamento è disponibile (chi scrive lo sta installando in questo momento) e viene distribuito attraverso Windows Update.

Ora però si apre la solita corsa agli aggiornamenti, con la speranza che in questo caso utenti privati e aziendali siano più responsabili di quanto abbiano dimostrato di essere nel caso di EternalBlue, la celebre vulnerabilità di SMB che ha creato numerosi grattacapi anche dopo la fine dell’emergenza WannaCry.

Articoli correlati

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

Windows 11: l’ultimo update...

Windows 11: l’ultimo update...Mar 26, 2025 0

-

Microsoft annuncia nuovi agenti per...

Microsoft annuncia nuovi agenti per...Mar 25, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...