Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Zoom: il punto della situazione sulla sicurezza

Apr 16, 2020 Marco Schiaffino Gestione dati, Hacking, In evidenza, News, Privacy, RSS, Vulnerabilità 0

Tra allarmi, bufale e zoombombing, il software di videoconferenza è al centro delle cronache. E spuntano zero-day in vendita per 500.000 dollari.

È passato da 10 a 200 milioni di utenti in un paio di settimane e i problemi di sicurezza non sono mancati. Capire quale sia l’attuale livello di affidabilità di Zoom, però, è difficile anche per gli addetti ai lavori. Proviamo a fare il punto della situazione sulla base di quanto è emerso fino a ora.

Il rispetto della privacy

Gli allarmi per la possibilità che la stessa azienda con sede a San Jose rastrellasse informazioni sensibili attraverso la sua piattaforma, addirittura usando le trascrizioni delle videoconferenze, sono circolate per qualche giorno ma si sono dimostrate infondate.

Come abbiamo spiegato in questo articolo, le condizioni di utilizzo di Zoom prevedono esplicitamente che non sia raccolta alcuna informazione dai dati trasmessi e ricevuti nelle conversazioni. Il riferimento a una raccolta di dati a scopo di marketing si riferivano infatti al sito (e ai soliti cookie) e non alla piattaforma.

Qualche polemica è sorta invece riguardo alla possibilità che alcune connessioni passassero per i datacenter situati in Cina. Un fatto che ha sollevato preoccupazioni soprattutto tra gli utenti che abitano in paesi vicini (Taiwan ha addirittura messo al bando il software) e che temono che i loro dati possano essere intercettati dalle autorità di Pechino.

Dal 18 aprile, l’azienda permetterà ai suoi utenti con licenza a pagamento di impostare il routing dei dati in modo da avere la certezza di evitare “passaggi a rischio” come quelli attraverso i datacenter cinesi.

Zoom, è bene ricordarlo, non utilizza un sistema di crittografia end to end, ma una “semplice” crittografia TLS come quella usata da tutte le connessioni su protocollo HTTPS. La preoccupazione per un’eventuale intercettazione, quindi, non completamente infondata e rende il suo utilizzo sconsigliabile per comunicazioni particolarmente riservate.

Riservatezza e impostazioni

I problemi non sono mancati, invece, nella gestione delle videoconferenze. Soprattutto nelle prime settimane di “boom” nell’utilizzo del software, la sua architettura ha mostrato limiti piuttosto evidenti.

La procedura predefinita per l’avvio di una sessione di Zoom prevedeva infatti la creazione di una URL che consentiva il collegamento a chiunque la conoscesse. Il risultato è stato la nascita del fenomeno del cosiddetto zoombombing, cioè la pratica di fare irruzione in videoconferenze per disturbarle con interventi inappropriati che, nella maggior parte dei casi, hanno avuto carattere goliardico.

A spingere il fenomeno è stato, più che altro, l’utilizzo di Zoom per gestire la didattica a distanza nel periodo di distanziamento sociale. Molti studenti, infatti, hanno pensato di approfittare della situazione per giocare qualche scherzo agli insegnanti, organizzando anche dei veri e propri canali dedicati su Discord per distribuire i collegamenti alle videoconferenze.

Dalle parti di Zoom hanno reagito modificando le impostazioni predefinite, introducendo l’uso di una password come procedura “normale” per la creazione della conferenza e abilitando, allo stesso modo, la funzione della waiting room, che lascia in attesa i partecipanti fino a quando l’host della conferenza non ne approva la partecipazione.

Furto di credenziali

Tra gli allarmi circolati in questi giorni, c’è anche quello che vedrebbe un massiccio attacco hacker che avrebbe portato al furto di 500.000 credenziali di utenti Zoom che sono finite in vendita sul Dark Web.

Se la notizia è stata confermata da numerose società di sicurezza, le conclusioni tratte da alcuni organi di stampa riguardo una presunta vulnerabilità di Zoom sono invece ben poco fondate.

Secondo gli esperti che hanno individuato i database in questione, infatti, si tratterebbe di username e password ottenuti attraverso tecniche di credential stuffing, cioè attraverso l’uso di combinazioni di username e password che gli utenti hanno utilizzato anche in altri servizi e che erano già in circolazione nei bassifondi di Internet.

Il tema della sicurezza, però, è qualcosa con cui dalle parti di Zoom hanno deciso di prendere sul serio. Per farlo, l’azienda si è rivolta ad Alex Stamos, esperto di sicurezza che ha lavorato in passato con Yahoo! (in uno dei periodi meno felici dell’azienda statunitense) e con Facebook.

Il suo intervento potrà consentire qualche correzione relativa ai rischi dell’uso di link all’interno della chat (abbiamo parlato dei rischi in questo articolo) e a una più complessiva revisione dell’architettura del software che sembra ancora piuttosto debole.

Le falle di sicurezza

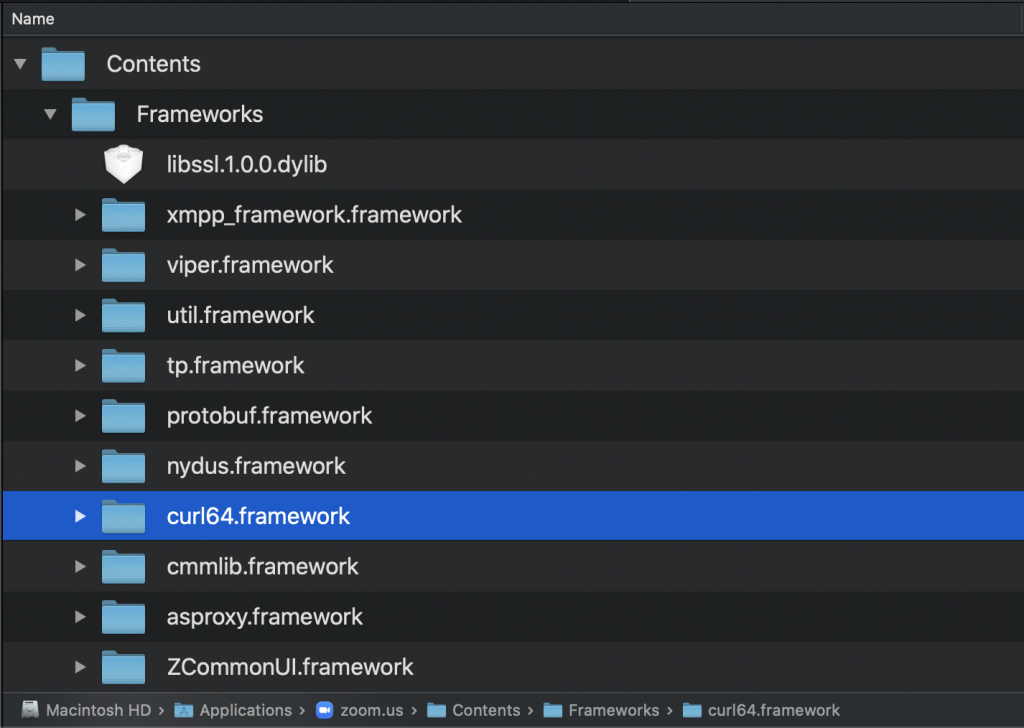

Tutto bene quindi? No. Perché qualche vulnerabilità “reale” Zoom ce l’ha. Le uniche di cui si conoscono i dettagli (qui il pirotecnico report che le illustra) riguardano la possibilità di un attacco locale su sistemi macOS.

Il vero allarme, però, è arrivato oggi con la notizia riportata da Motherboard riguardante la disponibilità di un exploit zero-day che sfrutterebbe una vulnerabilità critica del client per Windows. Il bug, di cui non si conoscono i dettagli tecnici, consentirebbe di avviare l’esecuzione di codice in remoto. Tradotto: permetterebbe di usare Zoom come vettore per un attacco malware.

Stando a quanto viene riportato nell’articolo, l’exploit sarebbe in vendita al prezzo di 500.000 dollari su quelli che possiamo considerare “mercati informali” del Dark Web. Una quotazione che non stupisce più di tanto, visto che piattaforme “legali” che si occupano di compravendita di exploit come la famigerata Zerodium arrivano a offrire fino a 2,5 milioni di dollari per gli exploit sui sistemi e software più diffusi.

Sempre stando alle fonti contattate da Motherboard, esisterebbe poi un altro exploit, relativo però al client per macOS. Insomma: Alex Stamos e i suoi colleghi si trovano ad affrontare una situazione tutt’altro che facile. Il suggerimento, per il momento, è quello di eseguire regolarmente gli aggiornamenti di Zoom per avere la certezza di utilizzare la versione più sicura del software.

Articoli correlati

-

Siti fake di Skype, Google Meet e Zoom...

Siti fake di Skype, Google Meet e Zoom...Mar 07, 2024 0

-

Account violati dagli hacker già prima...

Account violati dagli hacker già prima...Mag 24, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...