Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Clamoroso zero-day permette di attaccare iOS attraverso Mail

Apr 23, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

La vulnerabilità permette di compromettere l’iPhone con un attacco “zero click”. I pirati la stanno usando da almeno due anni.

Grossi guai per gli utenti iPhone. Le rivelazioni dei ricercatori di ZecOps accendono infatti i riflettori su una clamorosa vulnerabilità zero-day nell’applicazione Mail di iOS che consentono attacchi in grado di installare un malware senza che sia necessaria alcuna interazione da parte dell’utente.

La scoperta è avvenuta in seguito all’analisi di una serie di “anomalie” che i ricercatori di ZecOps hanno individuato sui dispositivi di alcuni utenti di alto profilo.

La tecnica utilizzata sfrutterebbe come vettore di attacco semplici messaggi email, il cui contenuto porterebbe a un consumo di memoria RAM tale da permettere una scrittura di dati Out-Of-Bounds. La responsabilità, spiegano i ricercatori, è da attribuire a una vulnerabilità della libreria MIME.

Dalle parti di ZecOps, però, hanno individuato un’ulteriore falla di sicurezza (nello specifico un heap overflow) che consente di ottenere lo stesso effetto.

Le vulnerabilità riguardano sicuramente i sistemi iOS distribuita a partire dalla versione 6 (rilasciato nel 2012), anche se lo studio non esclude che anche le versioni precedenti alla 6 possano essere vulnerabili.

L’attacco si attiva al momento della ricezione dell’email, prima ancora che il contenuto del messaggio sia scaricato completamente. L’unico sintomo visibile sarebbe un rallentamento dell’applicazione di posta e, nel caso di iOS 12, un eventuale crash della stessa.

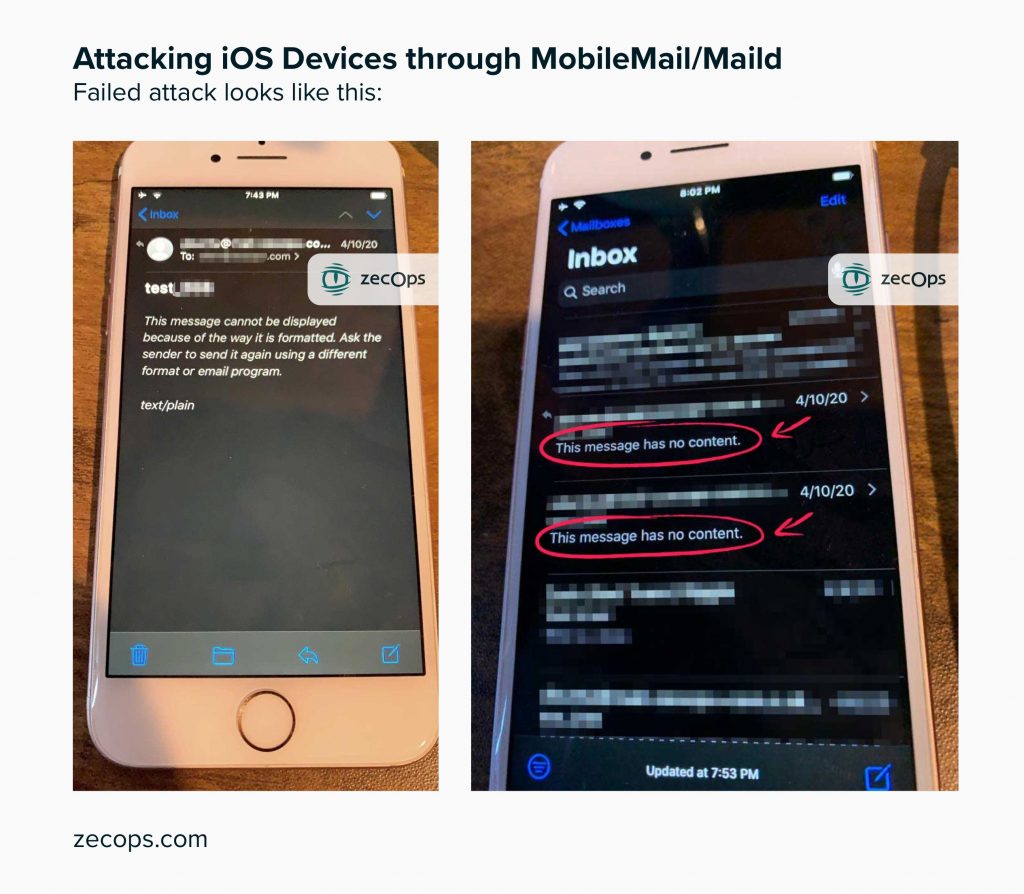

Nel caso in cui l’attacco dovesse fallire, l’indizio sarebbe invece il fatto che il messaggio di posta elettronica risulterebbe essere privo di contenuto.

Ma qual è il risultato finale dell’attacco? In realtà l’exploit consente semplicemente di compromettere la stessa applicazione di posta, che opera all’interno di una sandbox. In altre parole: attraverso questa tecnica è possibile copiare, cancellare un messaggio e (forse) inviarne uno. L’attacco, da solo, non permette quindi ci compromettere l’intero dispositivo.

Per ampliare la portata dell’attacco, questo dovrebbe essere combinato a un altro zero-day (di cui non si ha notizia) che consenta di estenderlo al resto del sistema operativo.

Nel loro report, i ricercatori spiegano che entrambe le tecniche sarebbero utilizzate da tempo da un gruppo che ritengono possa lavorare per conto di un’organizzazione governativa. Il primo attacco verificato di questo tipo, spiegano, risalirebbe addirittura al gennaio 2018.

A rendere ancora più insidioso questo tipo di attacco, c’è il fatto che le email utilizzate per colpire i dispositivi, per lo meno nei casi individuati dai ricercatori, sono state cancellate dai mail server, nascondendo così le tracce dell’attività malevola.

La ricostruzione presentata nel report evidenzia che i pirati informatici che stanno portando attacchi ai dispositivi iOS starebbero utilizzando attivamente la seconda vulnerabilità individuata (heap overflow) mentre la prima tecnica di attacco sarebbe stata utilizzata “per errore”.

Quello che è certo, invece, è che l’exploit non richiede l’uso di una catena che coinvolge entrambe le falle di sicurezza: la tecnica di heap overflow è sufficiente per compromettere l’applicazione.

Dalle parti di Apple stanno lavorando alle patch per correggere le vulnerabilità, al momento inserite soltanto in una versione beta di iOS 13.4.5.

Difficile capire perché gli sviluppatori Apple abbiano scelto questa strada, visto che la pubblicazione della patch, anche se in versione beta, equivale a rendere pubblica la vulnerabilità.

La disponibilità dell’aggiornamento in beta, però, spiega la decisione di ZecOps di rendere pubblici i dettagli prima del rilascio della patch definitiva. Mantenere la consueta riservatezza in un’ottica di responsible disclosure, a questo punto, non avrebbe avuto senso.

Il consiglio, di conseguenza, è di non utilizzare Mail fino a quando non verrà rilasciata la versione definitiva di iOS 13.4.5. In un periodo di lockdown, in ogni caso, non è un grande sacrificio.

Articoli correlati

-

Apple risolve un bug 0-day di WebKit...

Apple risolve un bug 0-day di WebKit...Mar 12, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Apple rilascia un fix per un bug 0-day...

Apple rilascia un fix per un bug 0-day...Feb 11, 2025 0

-

Banshee macOS sfrutta XProtect di Apple...

Banshee macOS sfrutta XProtect di Apple...Gen 13, 2025 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...