Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

F-Secure: ecco come cambia la protezione della mail su cloud

Giu 10, 2020 Marco Schiaffino Gestione dati, In evidenza, News, Prodotto, RSS, Scenario, Tecnologia 0

La migrazione dei servizi di posta elettronica su piattaforme cloud impone un cambio di paradigma nelle logiche di cyber security. Ecco perché.

L’esplosione dei servizi cloud sta ridefinendo molti servizi e, tra questi, anche la cara vecchia posta elettronica. E non solo per quanto riguarda le modalità di utilizzo e la sua gestione. Le cose cambiano anche per quanto riguarda la sicurezza.

Prima di tutto perché lo spostamento di un servizio tradizionalmente gestito “in casa” rischia di creare qualche equivoco. “Molte aziende non mettono a fuoco i confini delle responsabilità nella gestione dei servizi” spiega Teemu Mylykangas, Solution Director di F-Secure. “Il fatto che un provider fornisca un servizio su piattaforma cloud non significa, infatti, che l’impresa possa delegargli tutto”.

Dalle parti di F-Secure, che ha recentemente lanciato il suo servizio di protezione per la posta elettronica su piattaforma Office 365, hanno invece le idee chiare riguardo la necessità di adottare servizi di cyber security che si affianchino ai servizi mail gestititi.

Il ragionamento dell’esperto di F-Secure è semplice: se piattaforme come Office 365 prevedono una serie di strumenti di sicurezza, affidarsi solo a quelle rischia di lasciare il fianco scoperto ad attacchi mirati.

“Se un pirata informatico vuole portare un attacco via mail attraverso un servizio gestito, lo farà utilizzando strumenti tecnici in grado di aggirare le protezioni predefinite” prosegue Mylykangas. “Aggiungere un livello di sicurezza specializzato ha esattamente l’obiettivo di bloccare questo tipo di attacchi”.

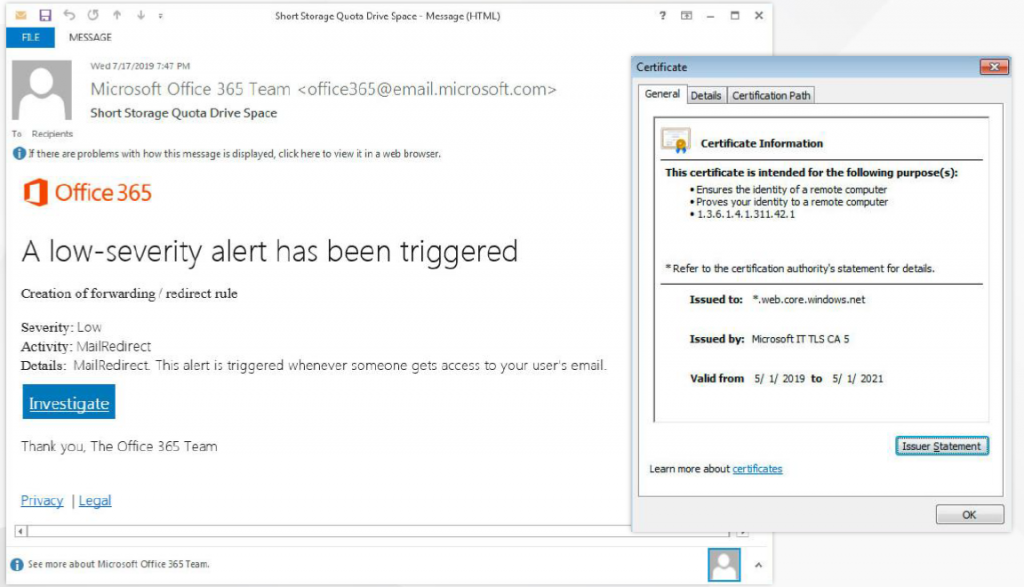

Il tema, in ambito aziendale, è legato particolarmente al phishing e ad attacchi specifici che spesso prendono di mira direttamente gli amministratori dei servizi di posta elettronica, per esempio attraverso messaggi che somigliano in tutto e per tutto agli alert di sicurezza che la piattaforma invia ogni volta che viene rilevato un evento potenzialmente dannoso.

Nei piani di F-Secure, però, sono previsti anche strumenti specifici per la protezione dalle tecniche più comuni utilizzate dai pirati informatici specializzati negli attacchi alle aziende.

Uno di questi, chiamato Identity Protection, prevede un filtro in grado di intercettare tutti i messaggi provenienti da mittenti che risultano essere coinvolti in data breach e i cui account sono stati potenzialmente compromessi da cyber criminali.

Più specifico invece il sistema di gestione delle regole email, che sarà in grado di individuare eventuali impostazioni che indicano una possibile compromissione da parte di un hacker.

“La posta elettronica è spesso utilizzata come strumento per l’esfiltrazione dei dati rubati” spiega Mylykangas. “La tecnica è semplice: viene impostato un inoltro automatico di tutti i messaggi ricevuti e la cancellazione immediata delle mail dalla casella della posta inviata. In questo modo i pirati ottengono l’accesso a tutte le comunicazioni aziendali senza troppo sforzo”

Il cambiamento, però, non riguarda soltanto gli strumenti tecnici utilizzati e le modalità di implementazione. La “rivoluzione cloud” cambierà anche il modo di lavorare di molti soggetti che fino a oggi hanno gestito i servizi “in house” delle aziende.

Secondo Mylykangas, quello a cui stiamo per assistere è un riposizionamento che richiederà, oltre all’utilizzo di strumenti specifici, una fase di formazione per l’acquisizione delle competenze necessarie per garantire la protezione e la gestione dei servizi di posta elettronica nella nuova declinazione. Insomma: nel settore molti operatori dovranno adattarsi a fare quello che, a tutti gli effetti, è un mestiere diverso.

Articoli correlati

-

Con l’autunno ritorna Emotnet

Con l’autunno ritorna EmotnetNov 17, 2022 0

-

Rischio ransomware in OneDrive e...

Rischio ransomware in OneDrive e...Giu 22, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...