Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Nuove attività del governo cinese: ecco il trojan Sepulcher

Set 03, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware è comparso lo scorso marzo ed è stato utilizzato per portare attacchi nei confronti di bersagli europei tramite tecniche di phishing.

La pandemia da Covid-19 non è stata sfruttata solo da comuni cyber criminali. Anche i gruppi APT (Advanced Persistent Threat) legati ai servizi segreti cinesi hanno pensato bene di sfruttare l’emergenza sanitaria per mettere a segno qualche colpo “extra”.

La vicenda emerge grazie a un report di Proofpoint, in cui i ricercatori analizzano l’attività del gruppo TA413, considerato da sempre collegato al governo di Pechino e che ha recentemente sviluppato un nuovo malware, battezzato con il nome di Sepulcher.

I pirati informatici, fino allo scorso marzo, erano considerati una sorta di sezione specializzata che aveva mostrato di concentrarsi esclusivamente su bersagli legati al Tibet. In concomitanza con l’epidemia, però, gli hacker sembrano aver avviato una campagna parallela, che avrebbe preso di mira bersagli in tutta Europa.

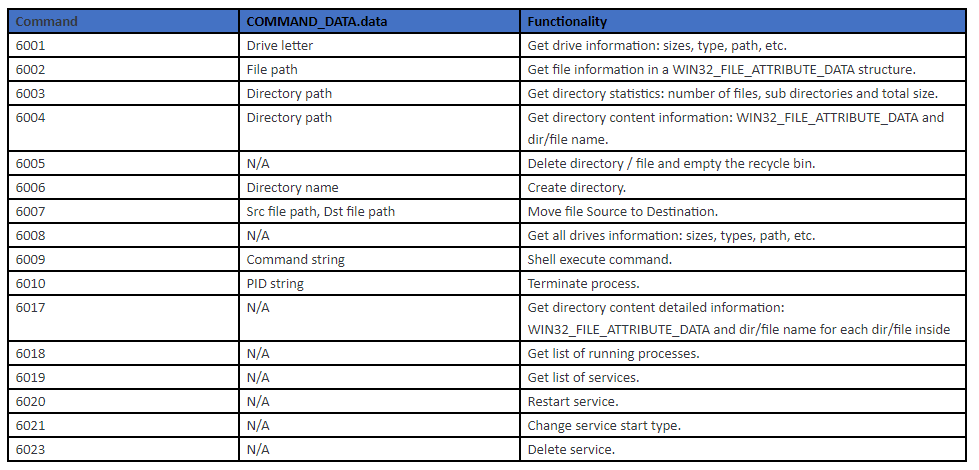

Sotto un profilo tecnico, Sepulcher è un classico RAT (Remote Access Tool) con funzionalità che gli analisti descrivono come “normali” per questa tipologia di malware.

Il trojan, una volta installato, consente di recuperare numerose informazioni riguardo il sistema, tra cui le unità disponibili e il loro contenuto, così come di agire in lettura e scrittura, terminare o avviare processi e servizi.

IL vettore di attacco usato per diffonderlo è un file in formato Rich Text Format (RTF) che una volta aperto installa il payload in un file chiamato Credential.dll.

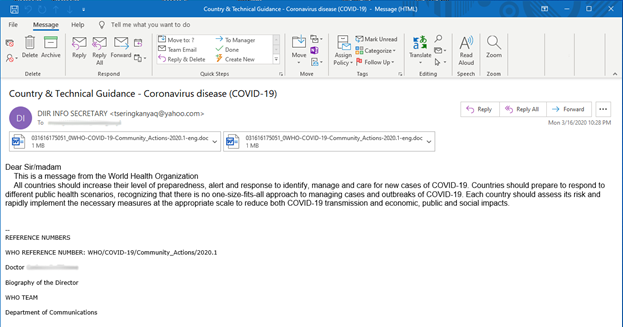

Nella campagna individuata da Proofpoint, il documento usato per distribuire Sepulcher utilizzava tecniche di social engineering sfruttando l’emergenza Covid tramite un messaggio di posta elettronica apparentemente proveniente dall’Organizzazione Mondiale della Sanità.

A quanto pare, però, l’attività del gruppo TA413 rivolta a bersagli europei è stato un semplice diversivo o, più probabilmente, un tentativo di sfruttare tempestivamente quella che i pirati hanno considerato un’opportunità da non perdere.

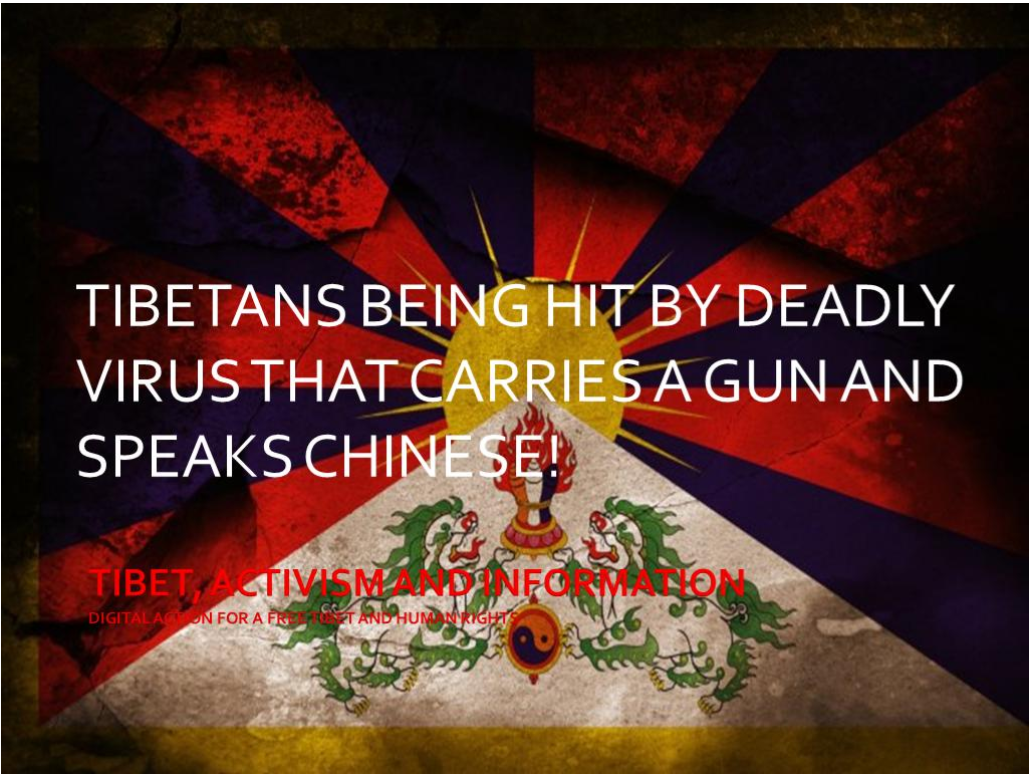

Passata la fase calda della pandemia, infatti, i cyber spioni sono tornati a prendere di mira i “soliti” bersagli: i gruppi indipendentisti tibetani.

Ironicamente, la campagna individuata il 27 luglio, utilizzava come vettore di diffusione un documento che appariva provenire da un gruppo indipendentista e che giocava sull’emergenza Covid parlando di un “virus mortale che minaccia i tibetani, armato di pistola e che parla cinese”.

L’allegato, in questo caso, è una presentazione Powerpoint che, attraverso un meccanismo simile a quello rilevato nella campagna europea, avvia l’installazione di Sepulcher.

Articoli correlati

-

Trovata una backdoor in due dispositivi...

Trovata una backdoor in due dispositivi...Gen 31, 2025 0

-

PlushDaemon: un nuovo gruppo APT cinese...

PlushDaemon: un nuovo gruppo APT cinese...Gen 29, 2025 0

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

-

In Cina fiorisce il mercato nero dei...

In Cina fiorisce il mercato nero dei...Dic 10, 2024 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...