Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Attacchi DNS poisoning sfruttano un bug di Linux del 2008

Nov 13, 2020 Marco Schiaffino In evidenza, News, Vulnerabilità 0

La vulnerabilità era considerata “risolta” ma è emersa una nuova tecnica che consente di dirottare il traffico sfruttando tecniche di DNS cache poisoning.

A 12 anni di distanza, gli sviluppatori si sono trovati a dover rimettere mano alle modalità con cui vengono gestite le richieste DNS sui server Linux. Obiettivo: bloccare una nuova tecnica che permetterebbe di “inquinare” la cache DNS e dirottare il traffico degli utenti.

Il problema, emerso nel 2008, riguarda la possibilità che un pirata informatico possa interferire con la catena di comunicazione dei server DNS (Domain Name Server) attraverso una tecnica di brute forcing.

I server DNS, spesso paragonati agli “elenchi del telefono” del Web, hanno il compito di convertire il dominio richiesto da un dispositivo (per esempio www.securityinfo.it) nell’indirizzo IP corrispondente al server che ospita (in questo caso 88.198.117.84).

Il loro funzionamento, però, non è lineare come si potrebbe immaginare. Esistono vari livelli di DNS, distribuiti gerarchicamente in una sorta di “piramide” per consentire di rispondere a tutte le richieste. Nella catena, i server DNS gerarchicamente superiori forniscono le informazioni a quelli inferiori (DNS resolver) che le memorizzano in una cache per poi fornirli ai dispositivi che li richiedono.

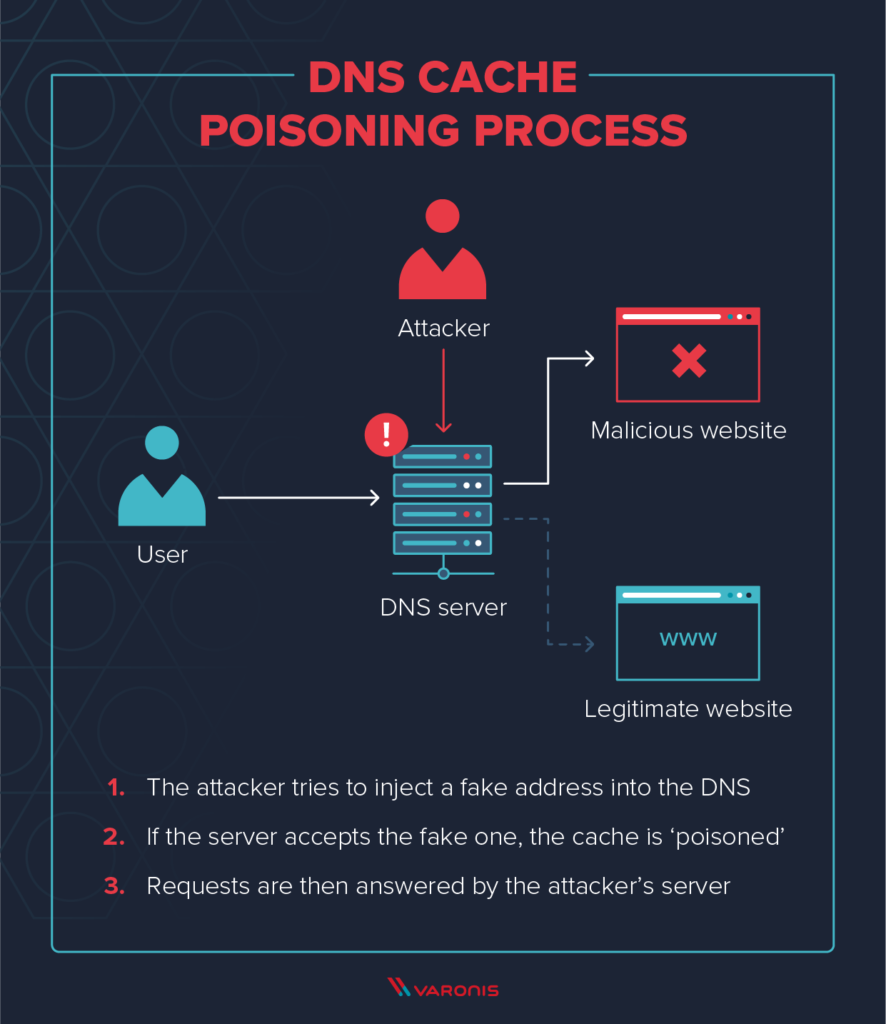

Un attacco DNS Poisoning, in pratica, punta a iniettare nella cache di un DNS resolver un’informazione sbagliata, che dirotta il traffico diretto a un sito su indirizzo IP diverso, normalmente controllato dai cyber criminali.

Per farlo, i pirati utilizzano tecniche di spoofing dell’indirizzo IP con lo scopo di impersonare un server DNS legittimo e inviare delle false risposte che vengono memorizzate nel DNS resolver.

Le misure di prevenzione di questo attacco adottate originariamente prevedevano l’uso di un identificativo (ID) a 16 bit che avrebbe dovuto permettere di verificare la provenienza delle informazioni. Nel 2008, però, il ricercatore Dan Kaminsky scoprì una tecnica per aggirare questa verifica.

Il numero di possibili ID, infatti, era limitato a 65.536 possibili combinazioni. Un numero tutto sommato basso e che consentiva di eseguire una sorta di brute forcing. Nel dettaglio, la tecnica prevedeva di inviare una serie di false risposte, ognuna indicando un differente sottodominio (1.secuirtyinfo.it; 2. secuirtyinfo.it; 3.secuirtyinfo.it; etc.). In questo modo, un pirata avrebbe potuto identificare l’ID corretto e portare a termine l’attacco.

Per correggere la vulnerabilità, gli sviluppatori hanno introdotto un ulteriore elemento di selezione: abbandonare l’uso esclusivo della porta 53 per la ricezione delle risposte DNS e adottare invece l’uso di una porta casuale tra le 65.536 possibili. In questo modo un attacco come quello ipotizzato da Kaminsky avrebbe richiesto miliardi di tentativi.

Un gruppo di ricercatori universitari, però, hanno trovato un modo per “resuscitare” la tecnica. Nel loro report spiegano che la nuova modalità di attacco sfrutta una particolarità legata al modo in cui Linux gestisce le comunicazioni su protocollo ICMP.

Per evitare un sovraccarico sui server, Linux infatti limita il numero di risposte alle richieste di altri server, consentendone solo 1.000 al secondo.

Ii dettaglio su cui fa leva la tecnica messa a punto dai ricercatori è che una risposta inviata a una porta sbagliata ridurrà di uno il conteggio delle possibili comunicazioni, mentre quella inviata alla porta corretta non influenza il conteggio.

In altre parole, se i pirati inviano 1.000 risposte al secondo, possono eseguire una sorta di scansione delle porte per scoprire qual è quella giusta e, a questo punto, portare un attacco con il metodo indicato da Kaminsky.

La contromossa per disinnescare questo tipo di attacco, immediatamente implementata, è comunque semplice: modificare le impostazioni che definiscono il limite di comunicazioni ICMP.

Con questa modifica, i server adottano un limite casuale che varia tra 500 e 2.000, in modo da non offrire un punto di riferimento che consenta di individuare la porta corretta a cui inviare le risposte.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

Il filtro di FlashStart per la...

Il filtro di FlashStart per la...Feb 14, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...