Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Nuovi sviluppi e un (possibile) leak nel caso SolarWinds

Gen 21, 2021 Marco Schiaffino Attacchi, In evidenza, Intrusione, Leaks, Malware, News, RSS, Scenario 0

I contorni dell’attacco che ha preso di mira la società texana continuano ad ampliarsi. Ecco il punto della situazione a più di un mese dalla scoperta.

Più di 250 reti informatiche compromesse, 18.000 organizzazioni tuttora considerate “a rischio” e una vicenda che, nel complesso, ha ancora molti lati oscuri.

A 40 giorni dal primo allarme, l’attacco che ha coinvolto SolarWinds e le aziende che utilizzano il suo software Orion è ancora oggetto di analisi da parte degli esperti di sicurezza.

La vicenda, di cui abbiamo riassunto i tratti salienti in questo articolo, si è infatti complicata a dismisura e nessuna delle ipotesi fin qui formulate sembra aver trovato un riscontro definitivo.

Le uniche certezze riguardano il fatto che i soggetti coinvolti, inizialmente stimati in un numero ridotto, sono molti più numerosi. Oltre ad alcuni dipartimenti dell’amministrazione statunitense, infatti, nella conta rientrerebbero anche aziende del settore tecnologico come Intel, Microsoft e Cisco.

Buio pesto, invece, per quanto riguarda la ricostruzione delle fasi dell’attacco. Oltre a Sunburst, il primo identificato dai ricercatori, sarebbero emersi altri tre malware utilizzati nell’attacco o comunque presenti sui server di SolarWinds.

Il primo, che i pirati avrebbero utilizzato nella fase iniziale dell’attacco ai sistemi dell’azienda, si chiama Sunspot e avrebbe avuto la funzione di consentire l’iniezione della backdoor Sunburst all’interno del codice di Orion.

Gli altri due malware (Teardrop e Raindrop) sarebbero invece stati utilizzati per compromettere le reti delle organizzazioni che hanno installato la versione malevola di Orion. I due trojan, identificati da Symantec, differiscono per alcune caratteristiche e sembrano essere lo “stadio finale” dell’attacco.

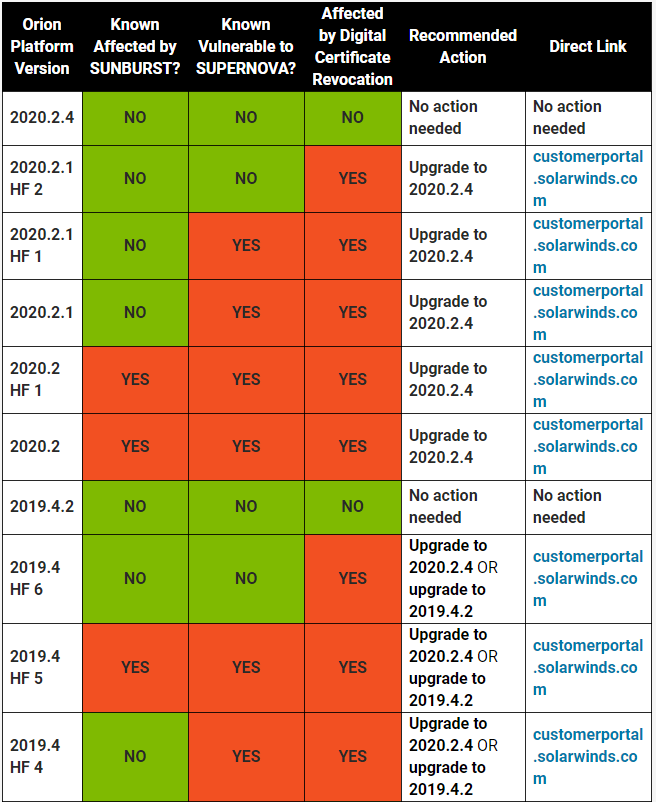

Il caso, però, è reso ancora più complesso dalla presenza di un quinto malware, battezzato con il nome di SuperNova. Come spiegano i ricercatori di Secureworks in un post sul blog della società di sicurezza, si tratta di una Web Shell che sarebbe stata iniettata nei sistemi di SolarWinds sfruttando una vulnerabilità zero-day della piattaforma.

Secondo gli esperti che stanno analizzando l’attacco, la presenza di SuperNova non è necessariamente collegata all’attacco principale e potrebbe essere addirittura opera di un altro gruppo di pirati informatici.

Poche certezze anche per quanto riguarda l’attribuzione dell’attacco. Se il governo statunitense non ha esitato a puntare il dito contro i servizi segreti russi ipotizzando il coinvolgimento del famigerato gruppo APT Cozy Bear, gli ultimi sviluppi della vicenda hanno portato gli esperti di sicurezza a sollevare qualche dubbio.

Lo scorso 12 gennaio, infatti, è comparso su Internet il sito Solarleaks.net, il cui contenuto (impossibile da verificare) porterebbe alla conclusione che gli autori dell’attacco abbiano finalità ulteriori rispetto a quelle dello spionaggio.

Nel sito, infatti, viene promossa la vendita di informazioni riservate provenienti dai sistemi compromessi in cambio di denaro. Qualcosa che stride decisamente con il modus operandi degli hacker di Cozy Bear.

Nel dettaglio, i (presunti) autori dell’attacco offrirebbero il codice sorgente di prodotti di FireEye, Intel, Microsoft e Cisco in cambio di una contropartita che per il “pacchetto completo”, sarebbe di 1 milione di dollari.

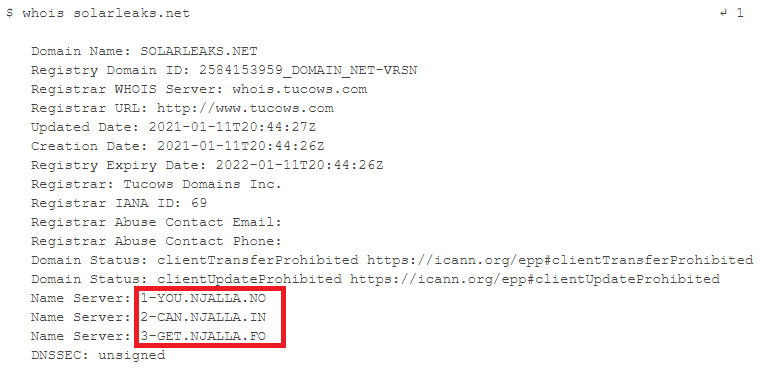

Il sito, che si affida per l’hosting a Njalla (noto per offrire un elevato livello di segretezza – ndr) e i cui dati di registrazione riportano semplicemente la dicitura “YOU CAN GET NO INFO”, riporta una firma digitale e un indirizzo che punta a un wallet Monero per il pagamento.

Impossibile, almeno in questa fase, capire se la rivendicazione sia credibile o meno. I dubbi, però, sono tanti. A moltiplicarli è stata anche un’ulteriore mossa fatta dai (presunti) pirati informatici.

Il giorno seguente alla pubblicazione, infatti, gli amministratori del sito hanno pubblicato una nuova porzione di testo in cui chiedono a chiunque voglia mettersi in contatto con loro di versare anticipatamente 100 Monero (XMR), l’equivalente al cambio attuale di 15.000 euro.

Insomma: il sospetto che si tratti semplicemente di qualcuno che stia cercando di approfittare della situazione è più che concreto, ma il (presunto) leak per il momento ha l’unico effetto di rendere ancora più confuso tutto il quadro.

Articoli correlati

-

TeamViewer conferma: spie russe hanno...

TeamViewer conferma: spie russe hanno...Giu 29, 2024 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...