Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Dependency Confusion: l’attacco ha funzionato con 35 big dell’hi tech

Feb 10, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La tecnica sfrutta il sistema delle dipendenze a livello di sviluppo software. Ecco come un ricercatore ha scoperto di poter colpire Apple, Microsoft, PayPal e altri big del settore.

Nel panorama della cyber security, gli attacchi supply chain hanno posto di riguardo tra le preoccupazioni che tormentano gli esperti. Il motivo è semplice: a fronte di un’attività relativamente ridotta, permettono ai cyber criminali di colpire un considerevole numero di vittime.

La tecnica messa a punto da Alex Birsan, però, è qualcosa di ancora più pericoloso. IL ricercatore, infatti, ha trovato un punto debole che avrebbe consentito di colpire con estrema facilità (ed efficacia) numerose aziende nel settore tecnologico, compresi veri “mostri sacri” come Apple, PayPal e Microsoft.

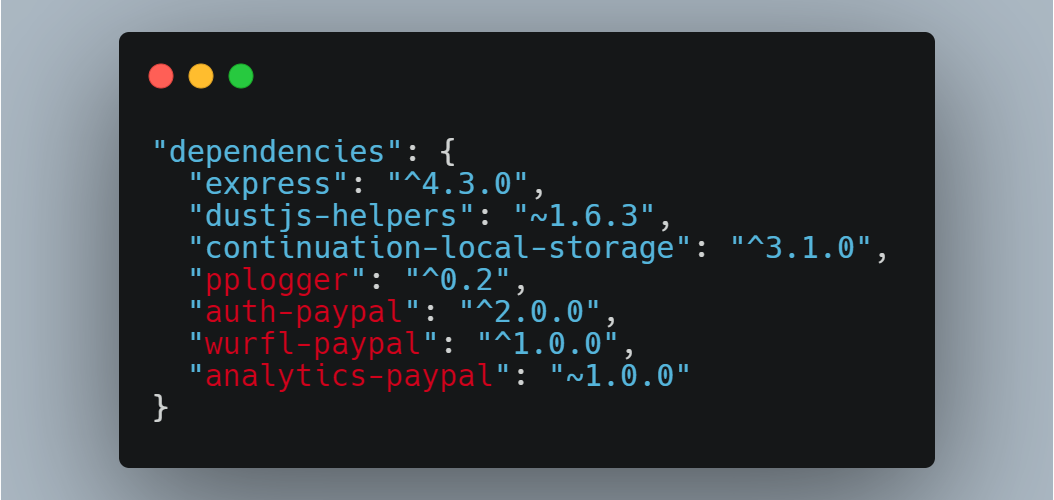

La tecnica, che il ricercatore ha battezzato con il nome di Dependency Confusion, sfrutta in pratica quel livello di “fiducia” per cui gli sviluppatori tendono a considerare affidabili i pacchetti di codice pubblicati online.

L’intuizione di Birsan fa leva sul sistema delle dipendenze, cioè quella complessa rete che consente agli sviluppatori di “richiamare” automaticamente pacchetti di codice in vari linguaggi di programmazione (Birsan ha preso di mira Python, Node e Ruby) che vengono estratti da repository dedicati, come GitHub.

Il ricercatore ha sviluppato una serie di tecniche che gli hanno consentito, in pratica, di pubblicare su Internet delle versioni infette dei pacchetti, sostituendo quelli esistenti o semplicemente rimpiazzando pacchetti che erano stati cancellati ma che vengono comunque richiamati dalle applicazioni sviluppate con il linguaggio corrispondente.

Il suo esperimento, spiega Birsan in un post pubblicato su Internet, ha dato risultati sorprendenti: è infatti riuscito a caricare il suo codice malevolo sui sistemi di un gran numero di aziende di primo piano, dalle quali ha poi potuto estrarre informazioni sensibili.

Per farlo, il ricercatore spiega di aver utilizzato un sistema di esfiltrazione basato su quesy DNS, che consentono di aggirare la maggior parte dei controlli di sicurezza.

L’esperimento avrebbe permesso alle aziende coinvolte (35 in tutto, di dimensioni notevoli) di individuare le vulnerabilità a questa tecnica di attacco e correggere i loro sistemi per mitigare il rischio di futuri intrusioni.

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...