Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

I cybercriminali passano indisturbati più di 250 ore in ogni attacco

Mag 21, 2021 Massimiliano Monti News, Scenario 0

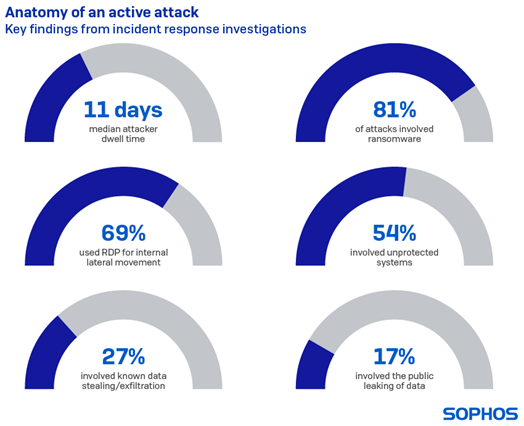

Una ricerca di Sophos pubblicata nell’ Adversary Playbook 2021 rivela che il tempo medio di permanenza dell’autore di un attacco nella rete è di 11 giorni.

Una nuova ricerca di Sophos rivela alcune informazioni interessanti, ma decisamente non confortanti, che riguardano gli attacchi a cui i team dell’azienda hanno dovuto rispondere nel corso del 2020 e del 2021. Il primo dato è che gli attacchi vengono in media rilevati dopo 11 giorni, un tempo più che sufficiente per perlustrare una rete aziendale in lungo e in largo, sottrarre dati e così via. Curioso il dato massimo: nel caso peggiore ci sono voluti 15 mesi per rilevare l’intrusione.

Come non è difficile immaginare, il tipo di attacco più frequente è il ransomware con l’81% dei casi. Spiccano anche gli attacchi sferrati a partire dal protocollo per il desktop remoto di Windows (RDP), usato poi come metodo per effettuare un attacco ransomware nel 69% dei casi.

L’analisi pubblicata da Sophos si basa sui dati di 81 incidenti di sicurezza, sui dati telemetrici di Sophos e sulle informazioni fornite dai team dell’azienda, Managed Threat Response e Sophos Rapid Response. Lo scopo è quello di aiutare gli esperti di sicurezza ad avere una visione di insieme dello scenario della cybersecurity e permettere una risposta più rapida ed efficace.

Oltre ai dati già elencati merita particolare attenzione l’incidenza nell’uso del Remote Desktop Protocol (RDP), usato nel 90% e sfruttato nel 69% dei casi per compiere movimenti laterali interni, cioè per permettere a un malintenzionato di muoversi all’interno della rete una volta trovato un punto di accesso. Questo perché la maggior parte delle protezioni applicate a RDP si concentrano a impedire gli attacchi dall’esterno, ma non proteggono altrettanto bene se il punto di accesso si trova già all’interno della rete.

Sembra esserci una correlazione fra i 5 strumenti più usati all’interno delle reti delle vittime. Secondo il report, se in un attacco viene usato PowerShell, Cobalt Strike è presente nel 58% dei casi, mentre PsExec nel 49%, Mimikatz nel 33% e GMER nel 19%. Cobalt Strike e PsExec vengono utilizzati insieme nel 27% degli attacchi, invece Mimikatz e PsExec sono presenti insieme nel 31% degli attacchi. La combinazione dei tre strumenti Cobalt Strike, PowerShell e PsExec ricorre nel 12% dei casi. Questi dati sono utili perché, nel caso in cui si rilevi uno strumenti fra quelli citati, è possibile mettere in campo più rapidamente contromisure contro gli altri, su base statistica.

Il ransomware, oltre a essere presente nell’81% dei casi analizzati, ha la particolarità di doversi palesare per poter servire alla sua funzione, per cui non stupisce che sia quello rilevato dalla sicurezza IT con maggiore frequenza, di solito proprio al momento dell’attivazione. Fra le altre tipologie di attacchi troviamo soprattutto esfiltrazione, cryptomining, Trojan bancari, wiper, dropper e pen test.

“Il panorama delle minacce sta diventando sempre più complesso, con attacchi sferrati da avversari dotati di grandi risorse e numerose competenze, dai cosiddetti “script kiddies” fino ai gruppi più esperti sostenuti da specifiche nazioni. Questo può rendere la vita difficile ai responsabili della sicurezza IT” commenta John Shier, senior security advisor di Sophos. “Nell’ultimo anno, i nostri team addetti a rispondere agli incidenti hanno fornito supporto volto a neutralizzare gli attacchi lanciati da più di 37 gruppi di attacco che hanno utilizzato più di 400 strumenti diversi. Molti di questi strumenti sono utilizzati anche dagli amministratori IT e dai professionisti della sicurezza per le loro attività quotidiane e di conseguenza individuare la differenza tra attività benigna e dannosa non è sempre facile. Con i cybercriminali che trascorrono una media di 11 giorni nella rete, implementando il loro attacco mentre si confondono con l’attività IT di routine, è fondamentale che i responsabili della sicurezza IT colgano le avvisaglie da tenere sotto osservazione. Uno dei principali segnali di allarme, per esempio, è quando uno strumento o un’attività legittima viene rilevata in un luogo inaspettato. Bisogna sempre tenere a mente che la tecnologia può fare molto ma, nel panorama delle minacce di oggi, potrebbe non essere sufficiente da sola. L’esperienza umana e la capacità di rispondere sono una parte vitale di qualsiasi soluzione di sicurezza”.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...