Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Proofpoint: ecco come funziona la filiera del ransomware

Giu 16, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Scenario 0

La ricerca della società di sicurezza passa ai raggi X l’ecosistema che consente ai pirati di colpire le aziende e i legami tra i diversi gruppi.

Nel mondo del cyber crimine le cose non sono mai lineari come sembrano. Dietro gli attacchi di un gruppo di pirati informatici, ci sono spesso collusioni, collaborazioni e legami nascosti con altri soggetti che si muovono nello stesso ambiente.

Per quanto riguarda il settore dei ransomware, le strategie di attacco si sono evolute da tempo e l’uso di messaggi email come vettore iniziale di attacco è stato abbandonato per tecniche più complesse.

Secondo i ricercatori di Proofpoint, però, la maggior parte degli attacchi ransomware è il frutto della collaborazione tra gruppi diversi. Gli autori dei ransomware, in altre parole, acquistano l’accesso alle reti aziendali da altri soggetti che hanno violato i sistemi in precedenza.

Come si legge nel report pubblicato sul blog della società di sicurezza, i gruppi che offrono l’accesso ai sistemi aziendali (che nel report vengono indicati con la sigla TA – Threat Actor) sono per lo più specializzati nella distribuzione di trojan bancari.

Un ruolo, quello di vettore iniziale, che fino a poco tempo fa era affidato principalmente a Emotet, una delle botnet più diffuse negli ultimi anni.

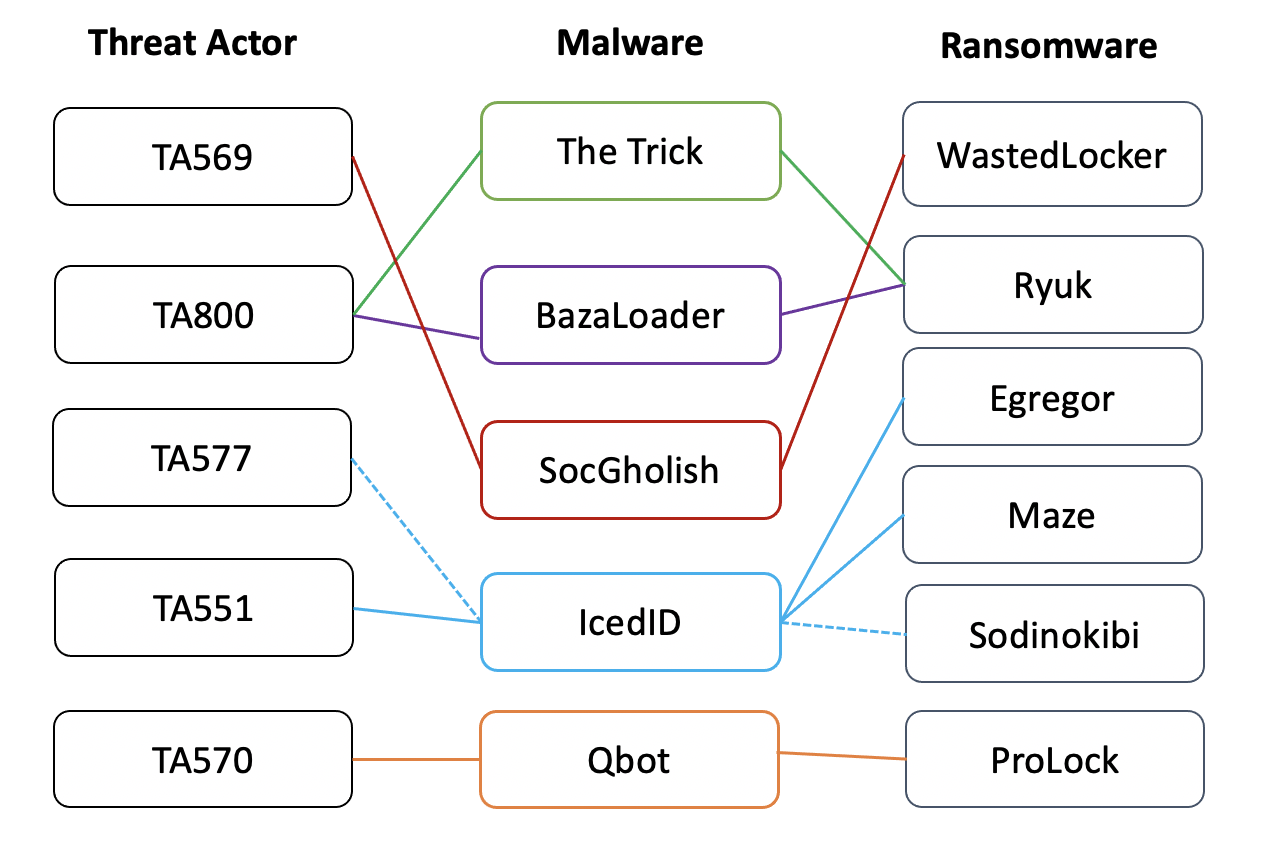

In seguito all’operazione che ne ha smantellato la rete, nell’ambiente si sono fatti avanti altri protagonisti. Tra questi gli autori di noti malware come The Trick, Dridex, Qbot, IcedID, ZLoader e Ursnif. La mappatura di questa rete è riassunta anche graficamente.

I ricercatori hanno individuato almeno dieci gruppi che paiono essere collegati agli attacchi ransomware che hanno travolto il mondo dell’informatica nelle ultime settimane. Tra questi TA800, responsabile della diffusione di The Trick, BazaLoader, Buer Loader e Ostap, che avrebbe messo a disposizione le sue backdoor per diffondere il ransomware Ryuk.

TA577 è uno dei gruppi che si è distinto per il maggiore attivismo negli ultimi mesi e da marzo gli esperti hanno individuato un collegamento col gruppo che distribuisce Sodinokibi, un ransomware ben conosciuto di cui abbiamo parlato in passato.

Insomma: l’attacco ransomware nella maggior parte dei casi rappresenterebbe soltanto il secondo stadio di un’operazione avviata e condotta da un altro gruppo di pirati, che una volta raggiunto il loro obiettivo, vendono l’accesso ai loro “colleghi”.

Uno schema ben conosciuto, che il report però definisce con un livello di dettaglio e sistematicità davvero impressionanti.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Gli attacchi ransomware sono...

Gli attacchi ransomware sono...Feb 27, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...