Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

BrakTooth: rischio attacchi sui chip Bluetooth vulnerabili

Nov 08, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Le 22 falle di sicurezza sono state segnalate a settembre, ma pochi produttori le hanno corrette. Ora è disponibile l’exploit…

Tanto tuonò, che piovve. A distanza di due mesi dalla segnalazione delle vulnerabilità dei chip Bluetooth raccolte sotto il nome di BrakTooth, siamo arrivati al momento della verità.

Terminato il periodo di embargo, infatti, i ricercatori che hanno scoperto i bug che interessano 1.400 chipset hanno rilasciato il codice del Proof of Concept (PoC) che consente di portare attacchi ai dispositivi vulnerabili. Secondo le stime, si tratterebbe di miliardi di device che potrebbero subire un attacco “wireless”.

La collezione di bug individuati dai ricercatori dell’Università di Singapore è composta, per la maggior parte, da vulnerabilità che permetterebbero attacchi Denial of Service, ma una di queste consentirebbe invece l’esecuzione di codice in alcuni dispositivi IoT.

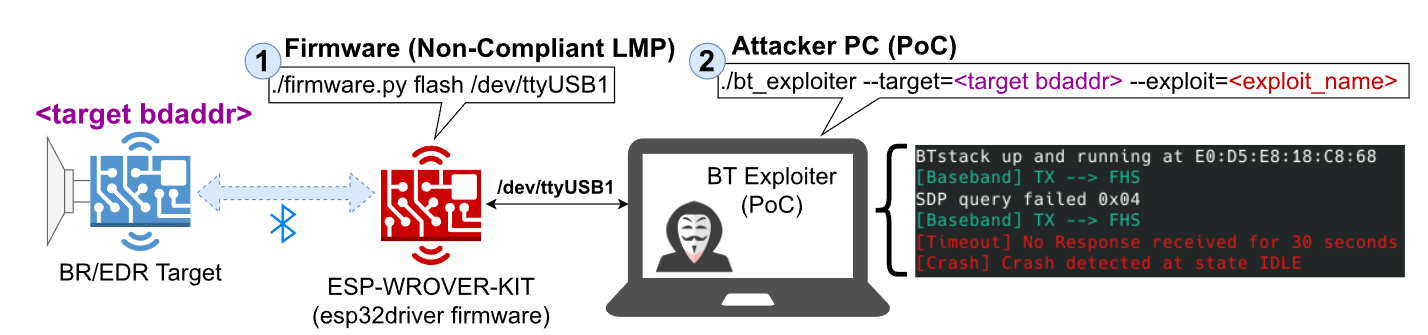

Lo scenario di attacco prevede l’uso di una scheda ESP32, un computer collegato e un firmware Link Manager Protocol (LMP) personalizzato. Costo stimato per predisporre la piattaforma di attacco: circa 12 euro.

Con la (annunciata) pubblicazione del codice che consente di creare l’exploit, i pirati informatici hanno adesso a disposizione un nuovo vettore di attacco per colpire qualsiasi dispositivo con connettività Bluetooth.

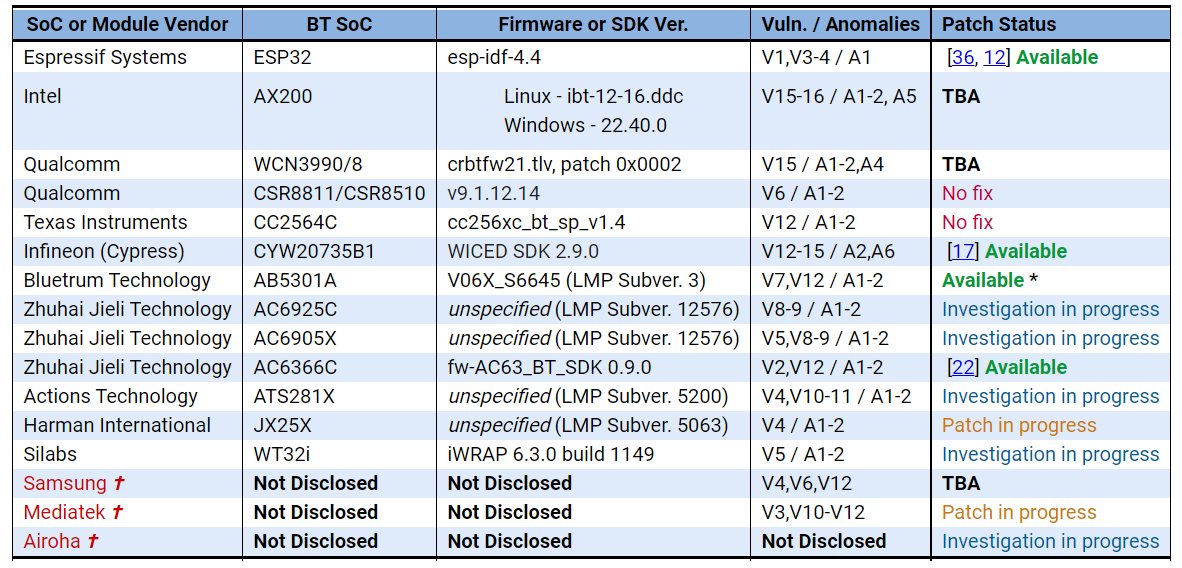

Soprattutto se si considera che il processo di patching sta andando decisamente a rilento. L’elenco pubblicato dagli stessi ricercatori (aggiornato al 1 novembre 2021) è abbastanza esemplificativo. In alcuni casi, addirittura, non è previsto alcun intervento.

Se l’eventualità di un attacco DoS nei confronti di un computer o di uno smartphone non suscita grandissime preoccupazioni, se non la scocciatura di non poter utilizzare il collegamento, per quanto riguarda il mondo IoT l’impatto di BrakTooth è decisamente più elevato.

Un attacco di questo tipo, infatti, può mettere fuori uso il dispositivo fino a quando non viene effettuato un riavvio manuale. Nel caso di dispositivi IoT dedicati alla sorveglianza o alla gestione di attività produttive, il potenziale danno è evidente.

L’ultimo elemento preoccupante emerge dalle considerazioni degli stessi ricercatori in calce al loro studio. Nel corso delle procedure di responsible disclosure, infatti, gli autori hanno riscontrato come la filiera sia estremamente complessa e frammentata. Una situazione che renderebbe estremamente complicati sia lo sviluppo delle patch, sia la loro distribuzione.

Articoli correlati

-

Apple e Google rilasciano una feature...

Apple e Google rilasciano una feature...Mag 14, 2024 0

-

Google risolve diverse vulnerabilità...

Google risolve diverse vulnerabilità...Dic 07, 2023 0

-

“Find My” di Apple può...

“Find My” di Apple può...Nov 07, 2023 0

-

Flipper Zero: una campagna di phishing...

Flipper Zero: una campagna di phishing...Gen 04, 2023 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...