Aggiornamenti recenti Aprile 9th, 2025 11:08 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

- PDF pericolosi: il 22% degli attacchi proviene da questi file

- CERT-AGID 29 marzo – 4 aprile: le università nel mirino

- L’Italia è tra gli obiettivi principali del cybercrime

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Agenti di IA: un’arma potente nelle mani del cybercrimine

Errori nelle impostazioni cloud? I pirati ci vanno a nozze

Nov 24, 2021 Marco Schiaffino Attacchi, In evidenza, News, RSS, Scenario 0

Una ricerca evidenzia come una errata configurazione dei sistemi su piattaforma cloud venga sfruttata dai cyber criminali nel giro di minuti.

Gli errori si pagano cari. E nel mondo cloud questa regola viene applicata con un inesorabile automatismo. Non solo: nella maggior parte dei casi, bastano pochi minuti per finire vittima di un attacco.

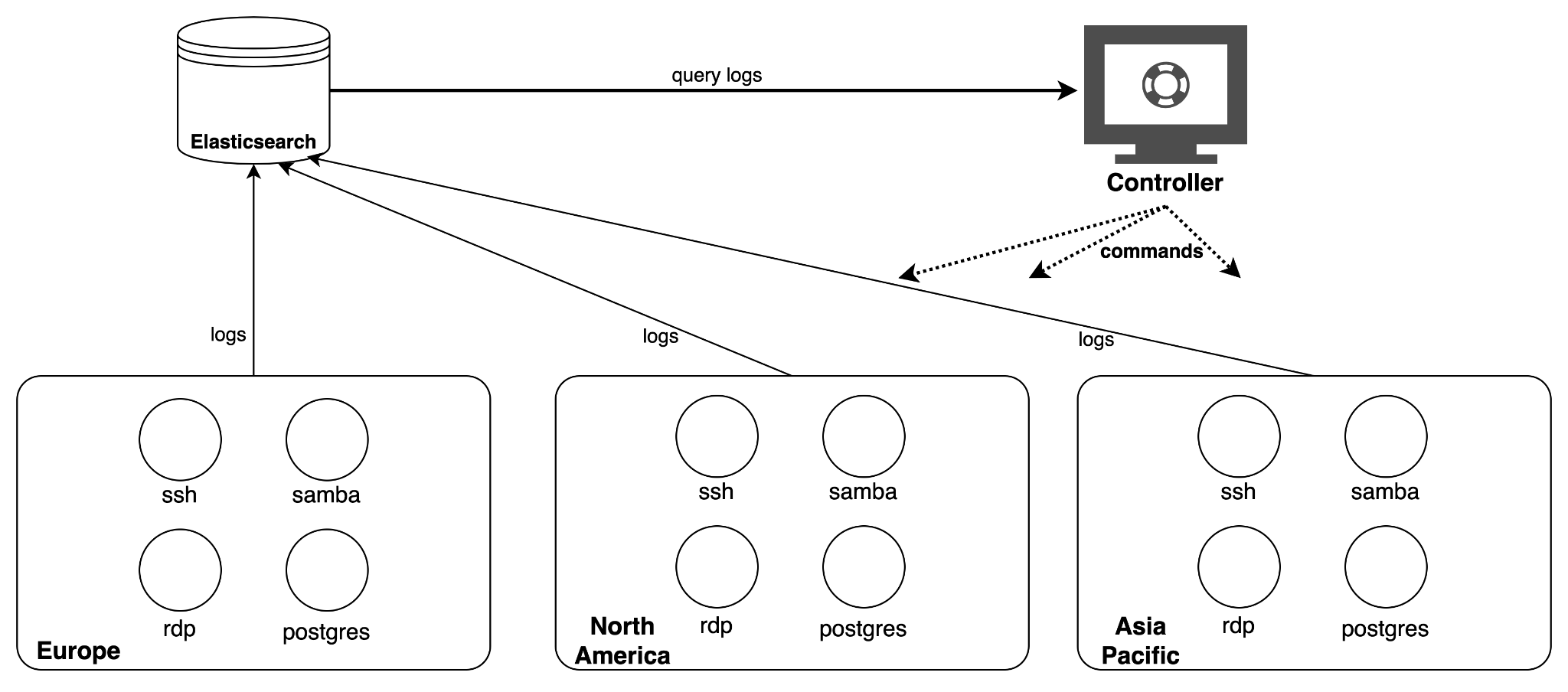

A confermarlo è un studio della Unit 42 di Palo Alto Networks pubblicato su Internet lo scorso lunedì. Nel report si possono leggere i risultati di un esperimento messo in campo dalla società di sicurezza: 320 honeypot (dispositivi vulnerabili esposti online per attirare gli attacchi dei pirati informatici – ndr) che sono stati monitorati per capire in quanto tempo finiscano vittima di attacchi.

Gli esperti di sicurezza hanno creato un ecosistema in grado di attirare un ampia varietà di attacchi, unendo così il dato della tempestività alla tipologia di exploit usati.

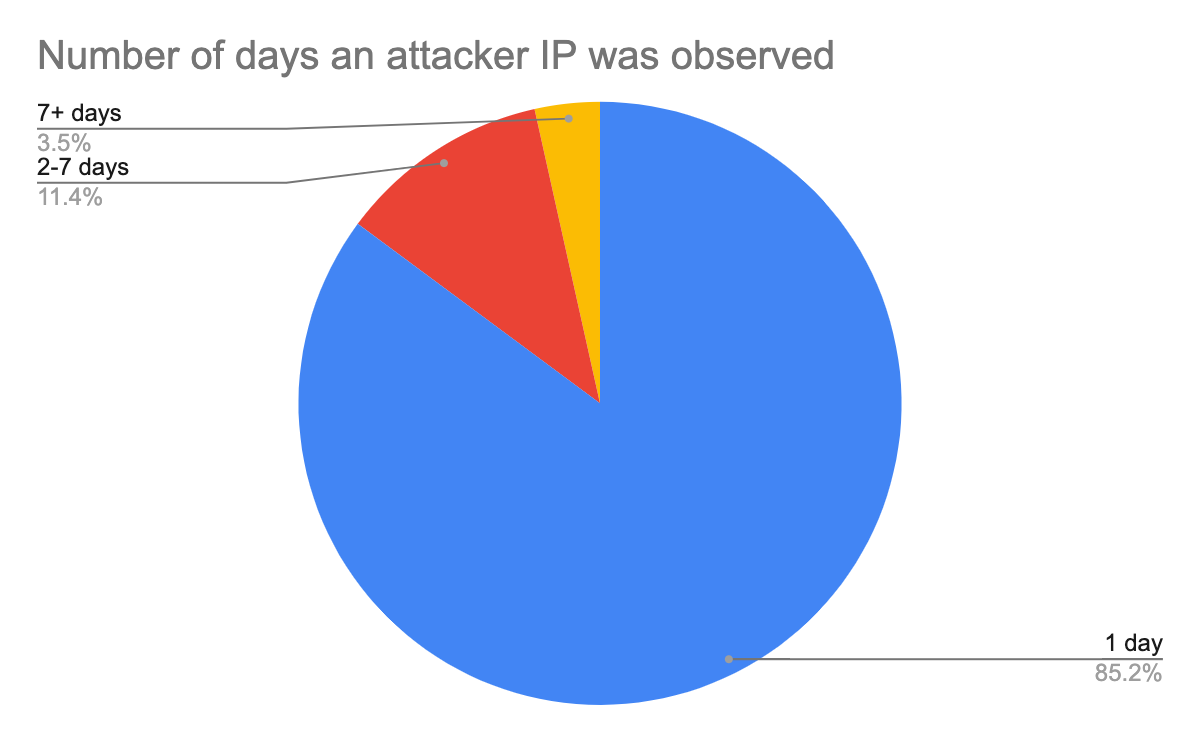

Il risultato della ricerca conferma quella forma di “pessimismo costruttivo” proprio degli esperti di sicurezza. L’80% delle esche predisposte dagli esperti di Palo Alto Networks, infatti, sono state compromesse nel giro di 24 ore.

Il dato impressionante, però, riguarda alcune particolari vulnerabilità, che sono state sfruttate dai pirati informatici nel giro di pochi minuti e, in alcuni casi, dopo una manciata di secondi.

In particolare questo tipo di attacchi, che in gergo vengono definiti “opportunistici”, prendono di mira i servizi cloud con impostazioni inadeguate. Un fenomeno che ha la sa spiegazione in due fattori: il primo riguarda una prassi ormai invalsa tra i pirati informatici nell’uso di strumenti di scansione dei servizi esposti su Internet.

Il secondo, riguarda invece la facilità con cui è possibile sfruttare i tanti exploit disponibili nel momento in cui si individua un server o un servizio vulnerabile.

Insomma: il famigerato “fattore umano”, cioè il rischio che gli amministratori IT mettano online server con configurazioni troppo “allegre”, rimane uno dei pericoli maggiori per le reti aziendali. E ora ci sono anche dei dati per confermarlo “nero su bianco”…

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

Altro in questa categoria

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

ChatGPT ha creato un passaporto che supera la verifica dell’identità

PDF pericolosi: il 22% degli attacchi proviene da questi file

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a... -

CERT-AGID 29 marzo – 4 aprile: le università nel mirino

CERT-AGID 29 marzo – 4 aprile: le università nel mirinoApr 07, 2025 0

Il CERT-AGID ha rilevato e analizzato, nel corso... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime...