Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Caccia alle credenziali aziendali: i criminali informatici utilizzano nuove tattiche di attacco alle organizzazioni industriali

Gen 20, 2022 Alessandra Venneri Kaspersky Partner Space 0

Gli esperti di Kaspersky hanno scoperto una nuova serie di campagne spyware in rapida evoluzione, che ha già attaccato più di 2.000 enterprise nel settore industriale in tutto il mondo. A differenza di molte campagne spyware tradizionali, questi attacchi si distinguono per il numero limitato di obiettivi e la durata breve dei sample dannosi. Lo studio ha individuato più di 25 mercati in cui vengono rivenduti i dati rubati. Questi e altri dati sono stati pubblicati nel nuovo report Kaspersky ICS CERT.

Durante la prima metà del 2021, gli esperti di Kaspersky ICS CERT hanno notato una strana anomalia nelle statistiche relative alle minacce spyware bloccate sui computer ICS. I malware utilizzati in questi attacchi appartengono a famiglie di spyware già note come Agent Tesla/Origin Logger, HawkEye e altri. Tuttavia, questi attacchi si distinguono per il numero limitato di vittime a cui puntano (da un paio di vittime fino a qualche decina) e per la durata breve di ogni campione dannoso.

Un’analisi più approfondita di 58.586 campioni di spyware bloccati sui computer ICS nel primo semestre del 2021 ha rivelato che circa il 21,2% di essi faceva parte di questa nuova serie di attacchi caratterizzati da una portata limitata e da una breve durata. Il loro ciclo di vita è limitato a circa 25 giorni, molto meno della durata di una campagna spyware “tradizionale”.

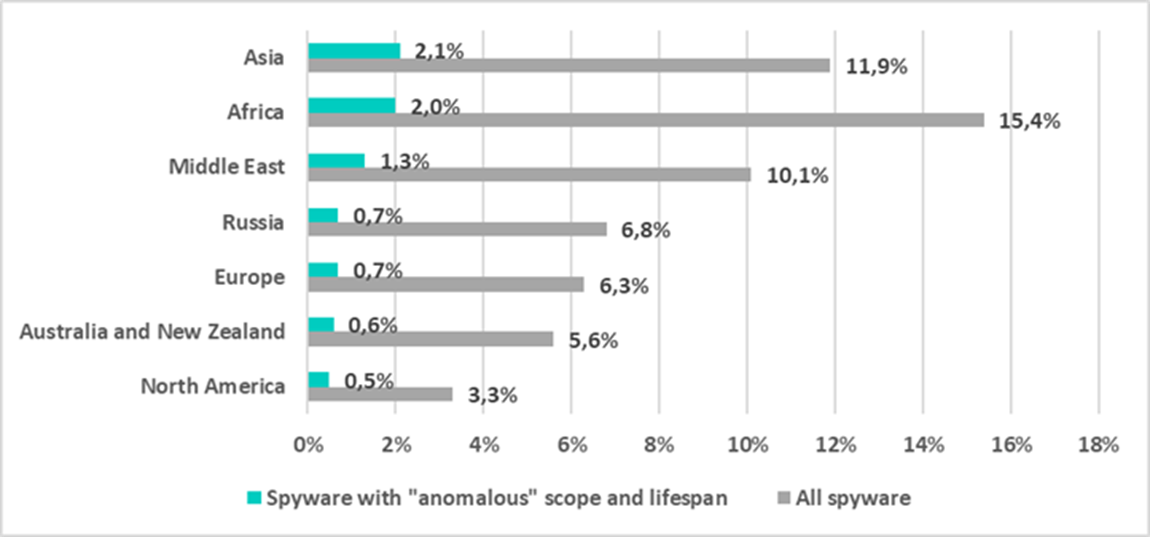

Sebbene ognuno di questi sample di spyware “anomali” abbia vita breve e non sia ampiamente diffuso, rappresentano una quota sproporzionatamente elevata di tutti gli attacchi spyware. In Asia, ad esempio, 1 computer su 6 attaccato da spyware è stato colpito proprio da uno di questi sample “anomali” (il 2,1% su 11,9%).

Percentuali di computer ICS su cui sono stati bloccati spyware nel primo semestre 2021

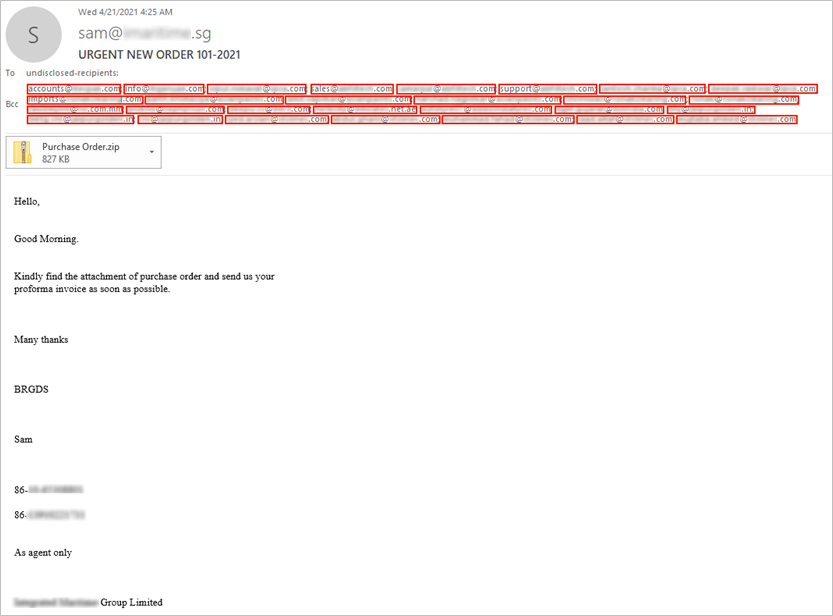

In particolare, la maggior parte di queste campagne viene diffusa da un’impresa industriale all’altra tramite email di phishing. Una volta penetrato nel sistema della vittima, l’attaccante utilizza il dispositivo come server C2 (command and control) per l’attacco successivo. Con l’accesso alla mailing list della vittima, i criminali possono sfruttare i contatti di posta elettronica aziendale e diffondere ulteriormente lo spyware.

Email di phishing inviata come parte di un attacco diffuso sfruttando i contatti della vittima

Secondo la telemetria di Kaspersky ICS CERT, più di 2.000 organizzazioni industriali in tutto il mondo sono state incorporate in questo sistema fraudolento, e sfruttate dai gruppi di criminali informatici per diffondere l’attacco verso altre aziende e partner commerciali. Si stima che il numero totale di account aziendali compromessi o rubati a seguito di questi attacchi sia superiore a 7.000.

I dati sensibili ottenuti dai computer ICS spesso finiscono in vari market online. Gli esperti di Kaspersky hanno identificato più di 25 diversi mercati in cui venivano vendute le credenziali rubate da queste campagne rivolte alle organizzazioni industriali. L’analisi di questi mercati ha rivelato la presenza di un’elevata domanda di credenziali di account aziendali, in particolare di account RDP (Remote Desktop Protocol). Oltre il 46% di tutti gli account RDP venduti nei market analizzati sono di proprietà di società con sede negli Stati Uniti, mentre i restanti provengono da Asia, Europa e America Latina. Quasi il 4% di tutti gli account RDP venduti (circa 2.000 account) apparteneva a imprese industriali.

Un altro mercato in crescita è lo spyware-as-a-Service. Da quando i codici sorgente di alcuni noti programmi spyware sono stati resi pubblici, è cresciuta la loro disponibilità negli store online sotto forma di servizio: gli sviluppatori vendono non solo il malware come prodotto, ma anche una licenza per sviluppare malware e avere accesso all’infrastruttura preconfigurata.

“Nel corso del 2021, i criminali informatici hanno fatto largo uso di spyware per attaccare i computer industriali. Oggi stiamo assistendo ad una nuova tendenza in rapida evoluzione nel panorama delle minacce industriali. Per evitare il rilevamento, i criminali riducono le dimensioni di ogni attacco e limitano l’uso di sample, sostituendoli rapidamente. Un’altra tattica è lo sfruttamento dell’infrastruttura di posta elettronica aziendale per diffondere il malware. Tutte queste tecniche sono diverse da tutto ciò che abbiamo osservato in passato nel mondo degli spyware e prevediamo che questo tipo di attacchi acquisirà terreno nel prossimo anno”, ha commentato Kirill Kruglov, security expert di Kaspersky ICS CERT.

È possibile approfondire ulteriormente la campagna di spyware “anomala” su ICS CERT.

Per saperne di più sulle minacce alle imprese industriali nel 2022, è possibile consultare le previsioni sulle minacce ICS per il 2022.

Per un’adeguata protezione di un’impresa industriale, delle operazioni di rete e del business in generale, gli esperti di Kaspersky consigliano di:

- Implementare l’autenticazione a due fattori per l’accesso alla posta elettronica aziendale e per altri servizi connessi a internet (inclusi gateway RDP, VPN-SSL, etc) che potrebbero essere utilizzati dai criminali informatici per ottenere l’accesso all’infrastruttura interna dell’azienda e ai dati business-critical.

- Garantire che tutti gli endpoint, sia su reti IT che OT, siano protetti con un’efficace soluzione di sicurezza degli endpoint, opportunamente configurata e mantenuta aggiornata.

- Formare regolarmente il personale sulla gestione sicura delle email, per proteggere i propri sistemi dai malware che possono essere allegati alla posta elettronica.

- Controllare regolarmente le cartelle spam prima di svuotarle.

- Monitorare l’esposizione web degli account della propria organizzazione.

- Utilizzare soluzioni sandbox progettate per controllare automaticamente gli allegati delle mail in entrata. Assicurarsi che la soluzione sandbox sia configurata in modo da controllare anche le email provenienti da fonti “fidate”, inclusi partner commerciali e contatti aziendali, in quanto nessuno è protetto al 100% da falle di sicurezza.

- Controllare gli allegati delle email in uscita per assicurarsi che il proprio account non sia stato compromesso.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

Scoperto KoSpy, un nuovo spyware...

Scoperto KoSpy, un nuovo spyware...Mar 14, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

Altro in questa categoria

-

La cyber immunità nei sistemi...

La cyber immunità nei sistemi...Ott 24, 2021 0

-

Viaggi nello spazio e cybersecurity

Viaggi nello spazio e cybersecurityLug 13, 2021 0

-

Cybercrimine finanziario: come i...

Cybercrimine finanziario: come i...Apr 28, 2021 0

-

La collaborazione è la chiave del...

La collaborazione è la chiave del...Mar 28, 2021 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...