Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Violazione per Slack: accesso non autorizzato al repository GitHub

Gen 09, 2023 Dario Orlandi Attacchi, Intrusione, News, RSS 0

Lo scorso 31 dicembre, Slack ha pubblicato un avviso per segnalare un incidente di sicurezza: attaccanti hanno ottenuto l’accesso ai repository GitHub di Slack tramite un numero “limitato” di token dei dipendenti Slack, che sono stati rubati.

Secondo la società, alcuni repository di codice privati di Slack sono stati violati, ma le istanze primarie del servizio e i dati dei clienti non sono stati alterati.

Questa la descrizione dei fatti, secondo il racconto riportato dalla stessa azienda: “Il 29 dicembre 2022 siamo stati informati di attività sospette sul nostro account GitHub. Dopo un’indagine, abbiamo scoperto che un numero limitato di token dei dipendenti Slack è stato rubato e utilizzato in modo improprio per ottenere l’accesso al nostro repository GitHub ospitato esternamente”.

“La nostra indagine ha anche rivelato che l’attore della minaccia ha scaricato repository di codice privato il 27 dicembre. Nessun repository scaricato conteneva dati dei clienti, mezzi per accedere ai dati dei clienti o la base di codice principale di Slack”, ha concluso l’azienda.

Slack ha invalidato i token rubati e sta indagando sul potenziale impatto della violazione per i suoi clienti. Al momento, nulla suggerisce che siano state violate aree sensibili dell’ambiente di Slack, compresa la produzione. Per prudenza, tuttavia, l’azienda ha preso opportune contromisure.

Pubblicare senza farsi notare

Questo report ha però qualche caratteristica non troppo convincente, che pare stia prendendo piede nella “comunicazione di crisi” da parte di diverse aziende oggetto di violazioni, come ha scoperto e sottolineato BleepingComputer.

Fonte: BleepingComputer

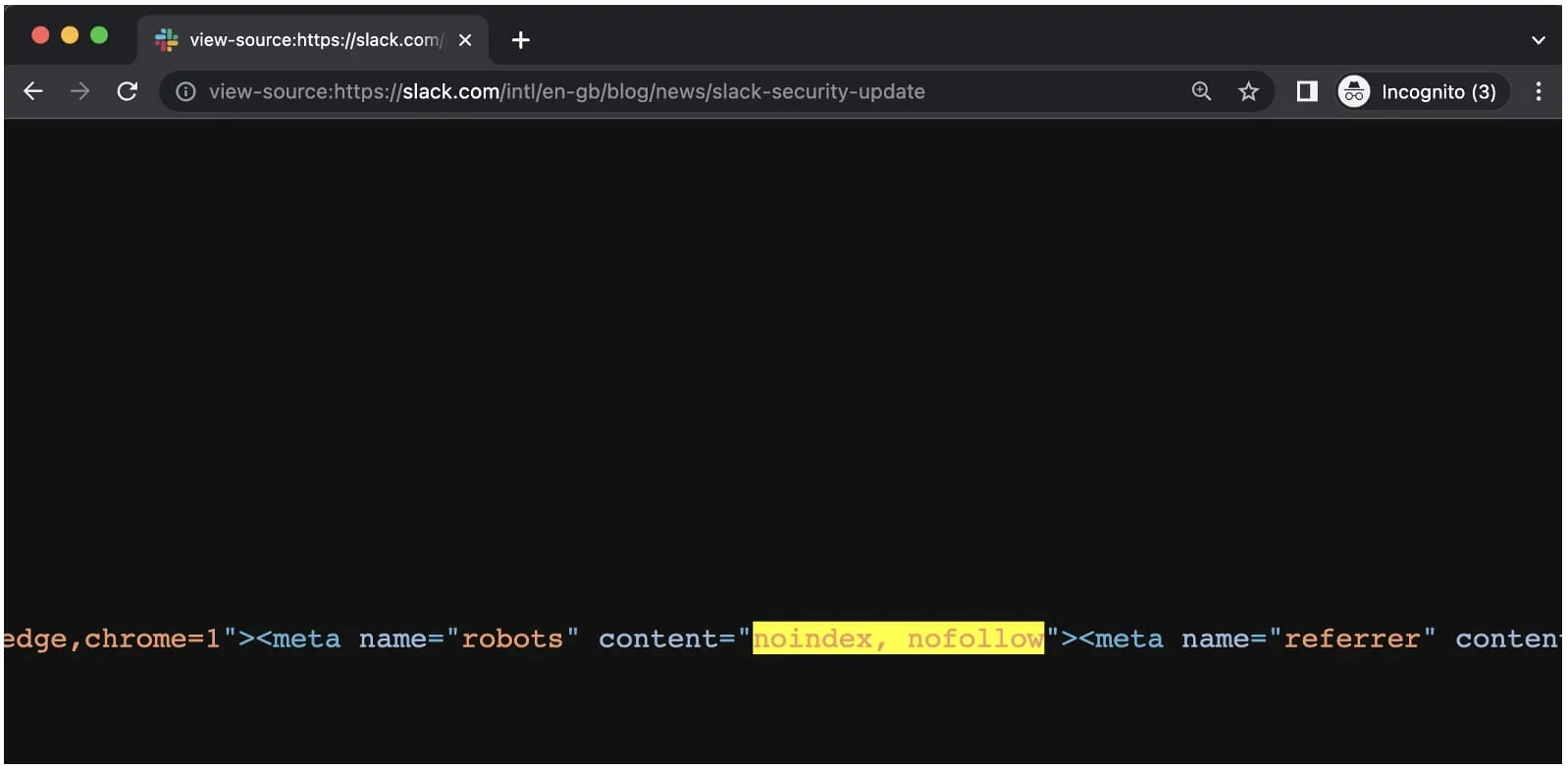

Mentre sottolinea fin dal sottotitolo dell’articolo l’importanza di “sicurezza, privacy e trasparenza”, Slack non ha pubblicato l’articolo sul blog di notizie internazionali dell’azienda. Inoltre, al contrario dei post precedenti, questa pagina utilizza il tag noindex (almeno in alcune regioni) una funzione Html utilizzata per escludere una pagina Web dai risultati dei motori di ricerca.

Nonostante gli indizi riportati sollevino effettivamente qualche domanda, non sono necessariamente indicativi di malafede da parte dell’azienda; ci sono diverse ragioni tecniche per attivare il tag noindex, magari per avere il tempo di verificare i contenuti di un testo e fornire eventuali aggiornamenti prima che la news venga diffusa e ripresa da tutti i media.

La scelta di pubblicare in silenzio non è comunque una novità assoluta; in passato LastPass e GoTo avevano impiegato tattiche analoghe per limitare la risonanza delle gravi violazioni di sicurezza subite proprio da LastPass.

Articoli correlati

-

Scoperta GitVenom, campagna che sfrutta...

Scoperta GitVenom, campagna che sfrutta...Feb 26, 2025 0

-

Arriva Copilot Autofix, l’IA di...

Arriva Copilot Autofix, l’IA di...Ago 20, 2024 0

-

Stargazer Goblin ha creato 3.000...

Stargazer Goblin ha creato 3.000...Lug 30, 2024 0

-

CloudSorcerer, un nuovo gruppo APT che...

CloudSorcerer, un nuovo gruppo APT che...Lug 10, 2024 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...