Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

I criminali hanno iniziato a usare il framework Havoc

Feb 16, 2023 Dario Orlandi Keylogger, Malware, Minacce, Minacce, News, RSS, Trojan 0

Diversi i ricercatori di sicurezza hanno iniziato a rilevare l’uso sempre più frequente di un nuovo framework open source di comando e controllo chiamato Havoc da parte della criminalità informatica, come alternativa a prodotti commerciali come Cobalt Strike

Havoc offre molte funzioni interessanti, tra cui la capacità di lavorare su più piattaforme e di evitare la rilevazione di Microsoft Defender su dispositivi Windows 11 aggiornati.

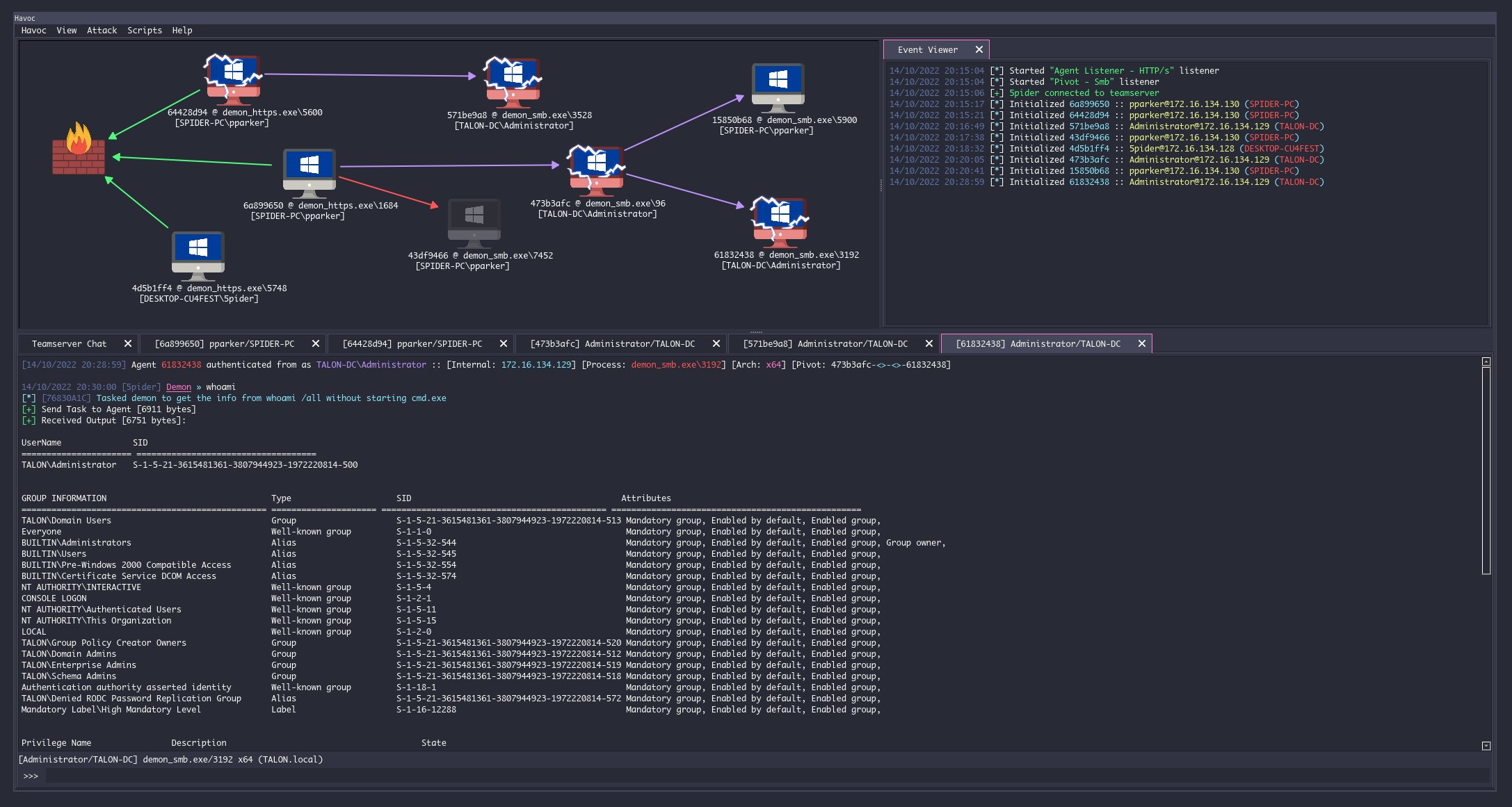

La dashboard di Havoc

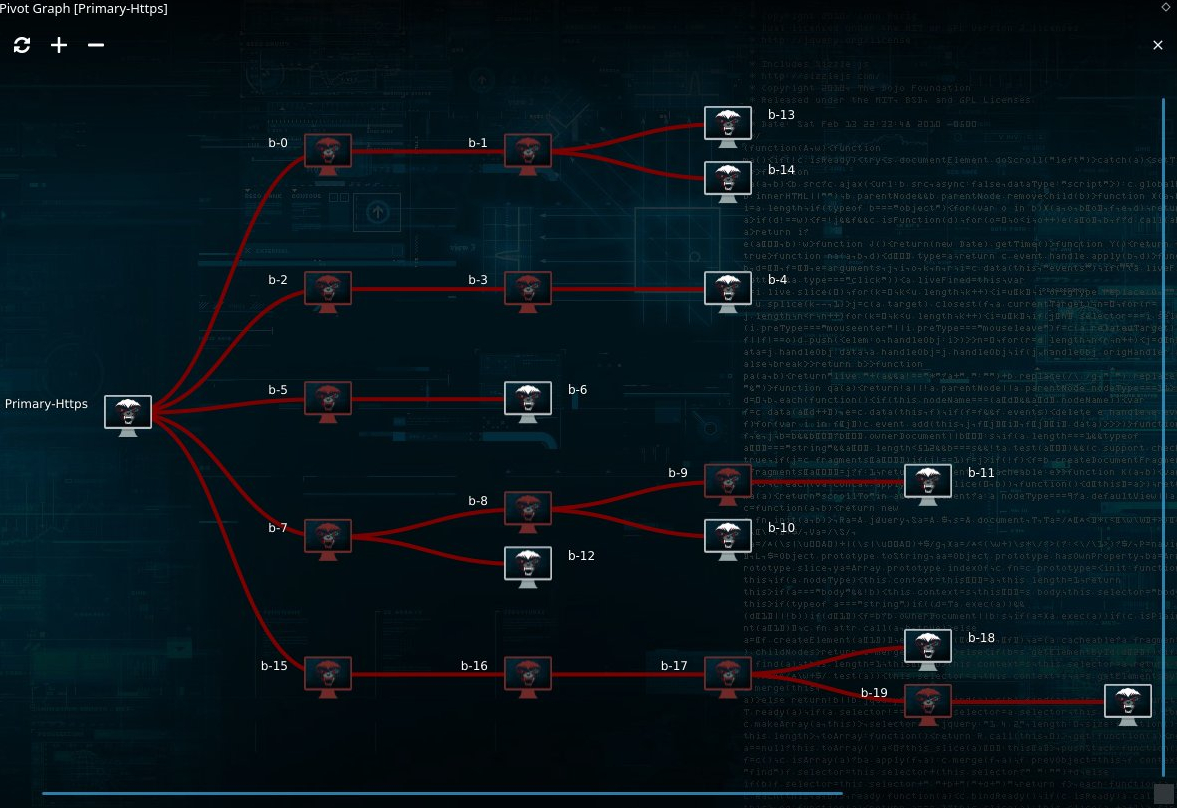

Il kit di Havoc contiene una vasta gamma di moduli che consentono agli attaccanti di eseguire varie attività sui dispositivi compromessi, tra cui l’esecuzione di comandi, la gestione dei processi e il download di payload aggiuntivi.

Tutte queste attività possono essere controllate attraverso una console di gestione basata sul web, che fornisce una visione completa dei dispositivi, degli eventi e dell’output.

Primi avvistamenti in the wild

Un gruppo sconosciuto ha usato Havoc all’inizio di gennaio in un attacco contro un’organizzazione governativa di cui non è stata resa nota l’identità, in un’azione individuata dal team di ricerca Zscaler ThreatLabz.

Il loader rilasciato sui sistemi compromessi disabilita l’Event Tracing for Windows (ETW) e il payload finale Havoc Demon viene caricato senza le intestazioni DOS e NT, per evitare il rilevamento.

Il framework è stato distribuito anche tramite un pacchetto npm dannoso che utilizza il typosquatting di un modulo legittimo (Aabquerys), come rilevato dal team di ricerca di ReversingLabs.

Lucija Valentić, ricercatrice di ReversingLabs, ha commentato: “Demon.bin è un agente dannoso con funzionalità tipiche RAT (trojan di accesso remoto) che è stato generato utilizzando un framework open source C&C post compromissione chiamato Havoc. Questo tool consente la creazione di agenti dannosi in diversi formati, tra cui eseguibile di Windows PE, DLL PE e shellcode”.

Lucija Valentić, ricercatrice di ReversingLabs

Alla ricerca di alternative

Cobalt Strike è stato a lungo lo strumento preferito da molti attori delle minacce per rilasciare beacon sulle reti delle vittime e inviare ulteriori payload.

A causa dell’aumento della capacità di rilevazione dei difensori, molti attaccanti stanno cercando alternative, come Brute Ratel e Sliver, che aiutano ad eludere le soluzioni antivirus e di EDR.

Brute Ratel

Brute Ratel è stato utilizzato in attacchi sospettati di essere legati al gruppo sponsorizzato dalla Russia APT29, ma alcune delle sue licenze sono finite nelle mani degli ex membri del gruppo ransomware Conti.

Sliver è un framework C2 basato su Go sviluppato dai ricercatori della società di sicurezza informatica BishopFox, che è stato utilizzato come alternativa a Cobalt Strike da vari attori delle minacce, dai gruppi state-sponsored alle bande di criminali informatici.

Articoli correlati

-

Indagine Zscaler: le aziende devono...

Indagine Zscaler: le aziende devono...Mar 06, 2025 0

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Nathan Howe: “ecco come Zscaler...

Nathan Howe: “ecco come Zscaler...Ago 06, 2024 0

-

Deepen Desai: ecco come lo Zero Trust...

Deepen Desai: ecco come lo Zero Trust...Giu 26, 2024 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...