Aggiornamenti recenti Dicembre 12th, 2025 2:01 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Apple interviene su due zero-day sfruttati attivamente in attacchi mirati

- Misterioso guasto satellitare: centinaia di Porsche “bloccate” in Russia

- Patch Tuesday, Microsoft risolve una vulnerabilità già sfruttata e due zero-day

- Prompt injection, un problema che potrebbe non venire mai risolto. La visione dell’NCSC

- React2Shell: più di 160.000 indirizzi IP vulnerabili, oltre 30 organizzazioni già colpite

Il 91% delle librerie open source non è aggiornato

Mar 02, 2023 Dario Orlandi Approfondimenti, In evidenza, RSS, Software, Vulnerabilità 0

Synopsys ha presentato l’ottava edizione del report Open Source Security and Risk Analysis, che approfondisce le problematiche di sicurezza relative agli strumenti, alle applicazioni e alla librerie open source.

Il rapporto, prodotto dal Synopsys Cybersecurity Research Center (CyRC), esamina i risultati di oltre 1.700 audit di codebase commerciali eseguiti dal team Black Duck Audit Services, principalmente per operazioni di fusione e acquisizione (M&A).

Synopsys condivide i risultati dell’analisi ogni anno con l’obiettivo di aiutare i team di sicurezza, legali, gestione dei rischi e sviluppo a comprendere meglio il panorama della sicurezza open source. L’esame delle tendenze nell’utilizzo dell’open source e delle informazioni sul settore può aiutare gli sviluppatori a comprendere meglio l’ecosistema software interconnesso di cui fanno parte.

Fonte: Synopsys

L’open source è pervasivo

Tre dei 17 settori industriali rappresentati nel rapporto (aerospaziale, aviazione, automobilistico, trasporti, logistica; EdTech; Internet of Things) conteneva moduli open source nel 100% delle codebase controllate. Negli altri verticali l’open source era presente in oltre il 92%.

Nel complesso, il team di Synopsys ha analizzato 1.703 codici sorgenti nel 2022, di cui il 96% conteneva open source. Nonostante l’incertezza economica del 2022 e un conseguente rallentamento delle fusioni e acquisizioni tecnologiche, i numeri degli audit sono rimasti solidi.

L’obiettivo principale di questi audit è identificare una serie di rischi software durante le transazioni di acquisizione e fusione. Dall’analisi emerge però che le organizzazioni non stanno correggendo le vulnerabilità ad alto rischio.

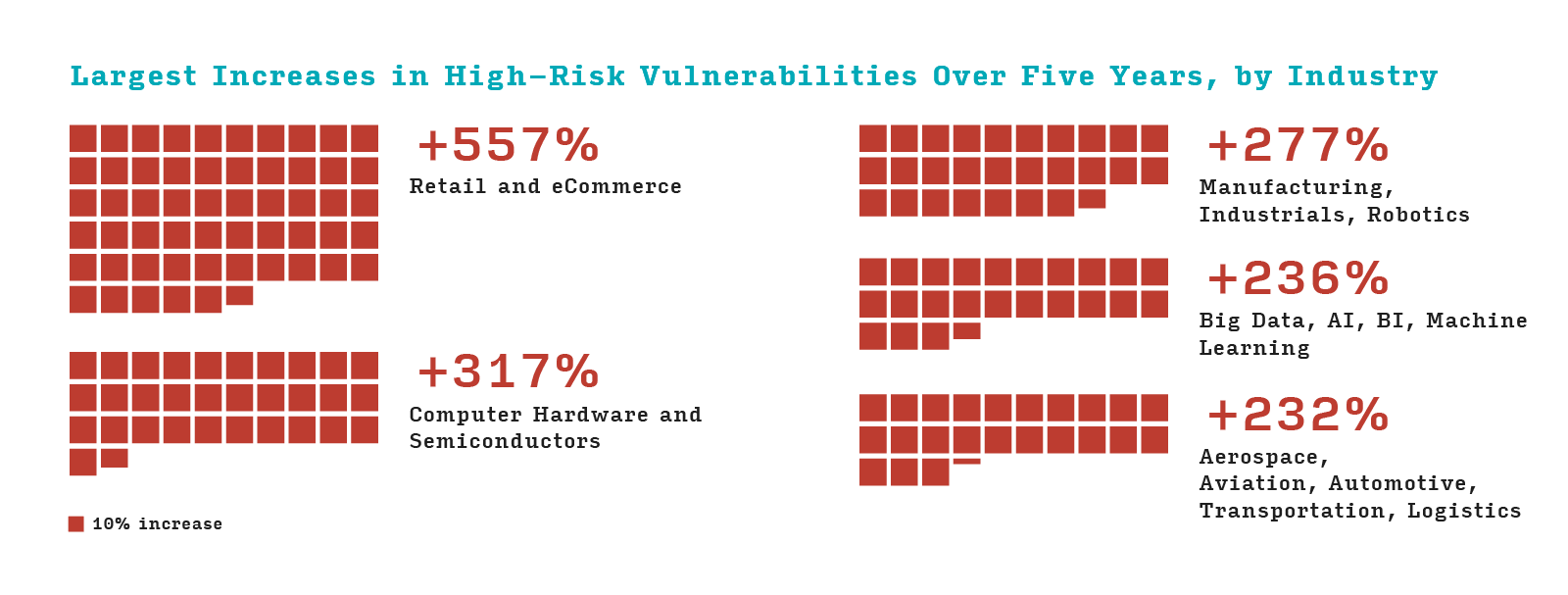

Dal 2019, tutti i 17 settori inclusi nel rapporto hanno visto un aumento di almeno il 42% delle vulnerabilità ad alto rischio, con incrementi addirittura esplosi a +557% nei settori Retail ed eCommerce e +317% nel settore dell’hardware e dei semiconduttori.

Fonte: Synopsys

Sebbene la percentuale totale di open source nei codici sorgenti controllati sia variata a seconda del settore, è aumentata su tutta la linea. Le vulnerabilità hanno mostrato salti preoccupanti in alcuni settori, indicando una mancanza di attività di mitigazione delle vulnerabilità.

La gestione delle patch rimane una sfida: dei 1.481 codici sorgenti controllati che includevano valutazioni dei rischi operativi e di sicurezza, l’84% conteneva almeno una vulnerabilità e il 48% conteneva almeno una vulnerabilità ad alto rischio, in calo solo del 2% rispetto allo scorso anno.

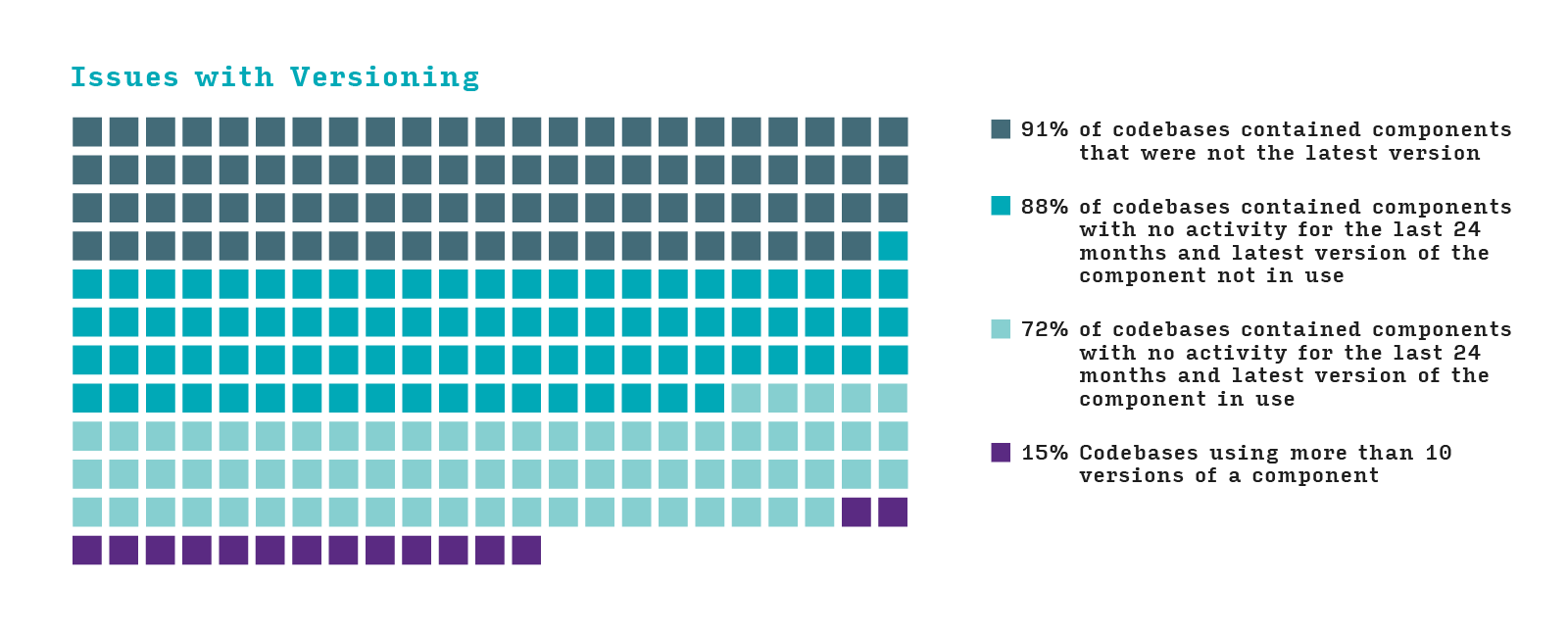

Dal punto di vista del rischio operativo e legato alla manutenzione, l’89% dei 1.703 codici sorgenti conteneva open source obsoleto da oltre quattro anni (un aumento del 5% rispetto al rapporto del 2022). E il 91% utilizzava componenti che non erano aggiornati all’ultima versione disponibile.

Quest’anno, il 54% dei codici sorgenti controllati conteneva codice sorgente con conflitti di licenza, in crescita del 2% rispetto all’anno precedente.

Sebbene la diminuzione delle vulnerabilità ad alto rischio sia incoraggiante, è preoccupante il fatto che oltre la metà dei codici sorgenti controllati conteneva conflitti di licenza e quasi la metà conteneva vulnerabilità ad alto rischio.

Ancora più preoccupante era che dei 1.703 codici sorgenti controllati che includevano valutazioni del rischio, il 91% conteneva versioni obsolete di componenti open source, il che significa che un aggiornamento o una patch era disponibile ma non applicata.

Una gestione più consapevole

Molte organizzazioni non mantengono un inventario preciso dell’open source utilizzato nel loro codice e potrebbero non essere consapevoli che una versione più recente di un componente è disponibile, il che porta a una grande percentuale di componenti obsoleti.

Questo è esattamente ciò che è successo con Log4J, che persiste ancora in molte codebase nonostante le molte strade che le organizzazioni possono intraprendere per confermare la sua presenza e rimediare alle vulnerabilità.

Le versioni vulnerabili di Log4J sono state identificate nel 5% dei codici totali e nell’11% delle codebase Java controllate.

Anche se ci sono ragioni giustificabili per non mantenere aggiornato il software, l’assenza di un inventario accurato e aggiornato dell’open source utilizzato può portare a dimenticare un componente fino a quando non diventa vulnerabile a un exploit ad alto rischio.

Il rapporto sottolinea l’importanza della gestione del codice open source e di terze parti nella catena di fornitura del software. Con la crescita degli attacchi alla supply chain, la visibilità completa delle dipendenze dovrebbe essere un requisito di base per qualsiasi programma DevSecOps moderno.

Il 96% del codice commerciale contiene open source, quindi acquisire questa visibilità è cruciale per identificare i componenti vulnerabili. Una software bill of materials (SBOM) fornisce informazioni sul rischio aziendale e sulla sicurezza generale, garantendo alle organizzazioni la capacità di verificare la sicurezza del loro codice.

Articoli correlati

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Google annuncia OSS Rebuild per...

Google annuncia OSS Rebuild per...Lug 28, 2025 0

-

I criminali sfruttano la vulnerabilità...

I criminali sfruttano la vulnerabilità...Mag 07, 2025 0

-

Una patch di Windows introduce una...

Una patch di Windows introduce una...Apr 28, 2025 0

Altro in questa categoria

-

Apple interviene su due zero-day...

Apple interviene su due zero-day...Dic 12, 2025 0

-

Misterioso guasto satellitare:...

Misterioso guasto satellitare:...Dic 12, 2025 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

-

Prompt injection, un problema che...

Prompt injection, un problema che...Dic 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca... -

Gli LLM malevoli aiutano i piccoli cybercriminali, ma non...

Gli LLM malevoli aiutano i piccoli cybercriminali, ma non...Nov 27, 2025 0

Dopo l’esplosione di ChatGPT e degli LLM, nel mondo... -

Codice formattato, ma migliaia di secret esposti: il...

Codice formattato, ma migliaia di secret esposti: il...Nov 26, 2025 0

I ricercatori di watchTowr Labs hanno individuato migliaia... -

DeepSeek R1 produce codice vulnerabile con prompt...

DeepSeek R1 produce codice vulnerabile con prompt...Nov 24, 2025 0

Analizzando DeepSeek R1, un potente LLM dell’omonima...

Minacce recenti

React2Shell: più di 160.000 indirizzi IP vulnerabili, oltre 30 organizzazioni già colpite

CERT-AGID 29 novembre – 5 dicembre: phishing a tema Governo italiano e Agenzia delle Entrate

Iniezione indiretta di prompt: a rischio le informazioni aziendali

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Apple interviene su due zero-day sfruttati attivamente in...

Apple interviene su due zero-day sfruttati attivamente in...Dic 12, 2025 0

Apple ha rilasciato degli aggiornamenti di sicurezza... -

Misterioso guasto satellitare: centinaia di Porsche...

Misterioso guasto satellitare: centinaia di Porsche...Dic 12, 2025 0

Panico in Russia: centinaia di Porsche sono rimaste... -

Patch Tuesday, Microsoft risolve una vulnerabilità già...

Patch Tuesday, Microsoft risolve una vulnerabilità già...Dic 11, 2025 0

Nel bollettino del Patch Tuesday di dicembre Microsoft ha... -

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

React2Shell: più di 160.000 indirizzi IP vulnerabili,...

React2Shell: più di 160.000 indirizzi IP vulnerabili,...Dic 09, 2025 0

React2Shell, una vulnerabilità di React che consente...