Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

La diffusione dei wiper è cresciuta del 50%

Mar 02, 2023 Dario Orlandi Approfondimenti, Attacchi, In evidenza, Minacce, RSS, Scenario 0

Fortinet ha presentato l’ultimo Global Threat Landscape Report; dalla ricerca emerge come il panorama delle minacce e la superficie di attacco delle organizzazioni siano in continua trasformazione.

La capacità dei criminali informatici di progettare e modificare le proprie tecniche per adattarsi a questo ambiente in evoluzione continua a rappresentare un rischio significativo per le aziende di tutte le dimensioni, indipendentemente dal settore o dalla posizione geografica.

Gli attaccanti informatici utilizzano sempre più spesso tecniche di attacco distruttive, facilitate dal modello Cybercrime-as-a-Service (CaaS). FortiGuard Labs ha segnalato l’attività di diversi nuovi wiper che si sono manifestati con lo scoppio della guerra tra Russia e Ucraina all’inizio del 2022.

In seguito, il malware si è espanso in altri Paesi, portando ad un aumento del 53% dell’attività dei wiper dal Q3 al Q4. Anche se parte di questa attività potrebbe essere stata avviata da attori sponsorizzati dagli stati coinvolti nella guerra, i gruppi criminali stanno ora espandendo la minaccia oltre l’Europa.

La traiettoria di questi malware distruttivi non sembra rallentare, il che significa che qualsiasi organizzazione rimane un potenziale obiettivo, non solo quelle con sede in Ucraina o nei Paesi circostanti.

Fonte: Fortinet

La minaccia ransomware

Secondo le rilevazioni di FortiGuard Labs, il crimine informatico motivato finanziariamente rappresenta il 73,9% di tutti gli incidenti, mentre il 13% è attribuibile allo spionaggio. Nel 2022, l’82% dei crimini informatici motivati finanziariamente ha coinvolto l’uso di ransomware o script dannosi.

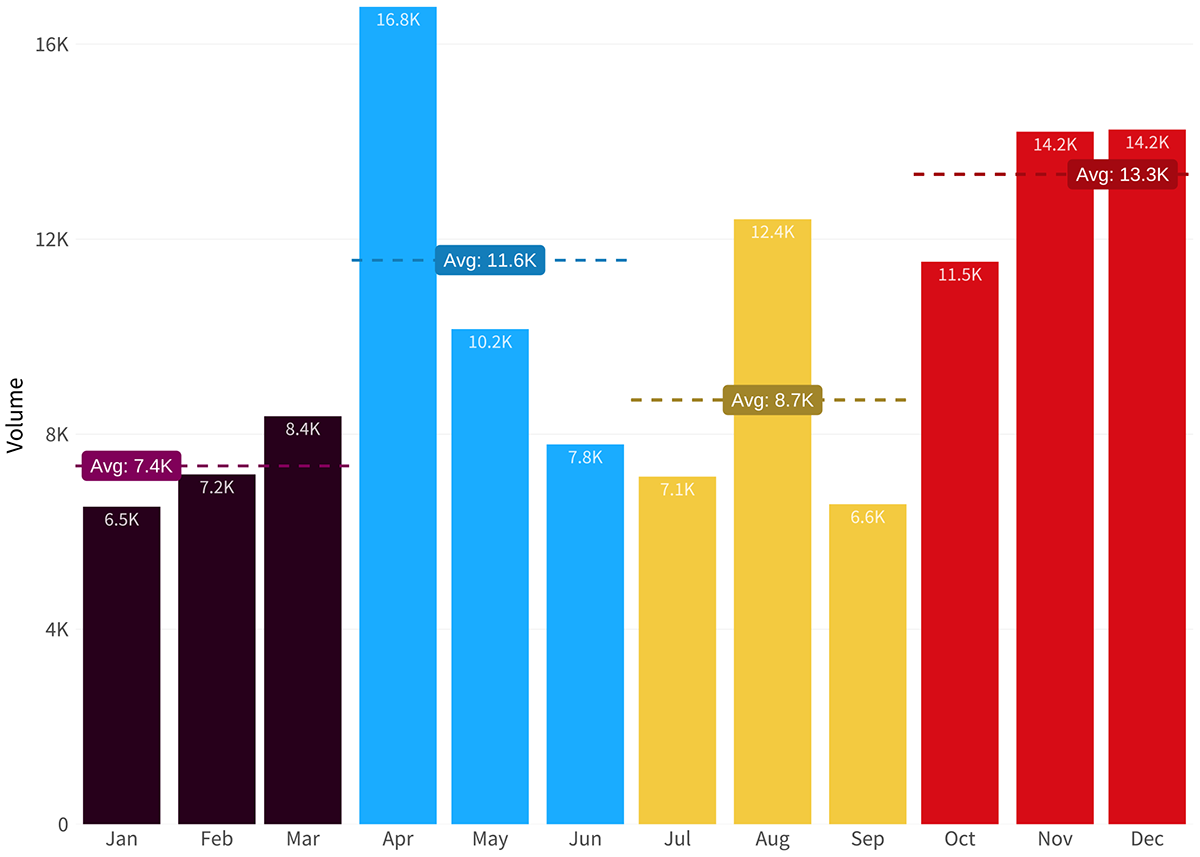

Ciò dimostra che la minaccia ransomware globale gode ancora di ottima salute, grazie alla crescente popolarità di Ransomware-as-a-Service (RaaS) sul dark web. Nel corso dell’anno, il volume dei ransomware è aumentato del 16%.

GandCrab è stata la famiglia di ransomware più diffusa durante la seconda metà del 2022, rappresentando circa il 37% di tutte le attività ransomware.

Sebbene i criminali dietro GandCrab abbiano annunciato il loro ritiro dopo aver realizzato oltre 2 miliardi di dollari di profitti, il codice potrebbe essere stato modificato e ripubblicato.

Questo sottolinea l’importanza di partnership globali tra organizzazioni pubbliche e private per smantellare definitivamente le operazioni criminali. La collaborazione tra le parti interessate alla sicurezza informatica è essenziale per interrompere efficacemente le catene di approvvigionamento dei criminali informatici.

I criminali informatici cercano sempre di massimizzare gli investimenti e le conoscenze esistenti per rendere i loro sforzi di attacco più efficaci e redditizi. Il riutilizzo del codice è un modo efficiente per sfruttare i risultati positivi apportando modifiche iterative per ottimizzare gli attacchi e superare gli ostacoli difensivi.

FortiGuard Labs ha analizzato i malware più diffusi nella seconda metà del 2022 e ha scoperto che la maggior parte dei primi posti era detenuta da codice che aveva più di un anno.

FortiGuard Labs ha anche esaminato diverse varianti di Emotet per analizzare la loro tendenza a prendere in prestito e riutilizzare il codice, dimostrando che gli attaccanti aggiornano attivamente il codice per renderlo ancora più efficace.

Vecchie conoscenze

I criminali informatici sono sempre alla ricerca di nuovi modi per massimizzare gli investimenti e le conoscenze esistenti per rendere i loro sforzi di attacco più efficaci e redditizi. Oltre al riutilizzo del codice, gli attaccanti stanno anche sfruttando l’infrastruttura esistente e le minacce meno recenti per massimizzare le opportunità.

FortiGuard Labs ha scoperto che molte delle principali botnet non sono nuove e alcune, come Morto, sono aumentate alla fine del 2022. Altre vecchie conoscenze, come Mirai e Gh0st.Rat continuano ad essere molto attive in tutte le regioni.

Le organizzazioni devono rimanere vigili poiché queste botnet “vintage” sono ancora molto efficaci e i criminali informatici continueranno a evolverle in versioni sempre più persistenti.

In particolare, nella seconda metà del 2022, gli obiettivi significativi di Mirai includevano i fornitori di servizi di sicurezza gestiti, il settore telco/carrier e il manifatturiero, noto per la sua tecnologia operativa pervasiva.

Nonostante il clamore suscitato dalla vulnerabilità di Log4j nel 2021 e nella prima parte del 2022, troppe organizzazioni non hanno ancora applicato le patch necessarie per proteggere i propri sistemi.

Log4j rimane una minaccia attiva in tutte le regioni, con il 41% delle organizzazioni che hanno rilevato la sua attività nella seconda metà del 2022.

L’analisi delle strategie di attacco ha rivelato che la tattica più popolare utilizzata dai criminali informatici per ottenere accesso ai sistemi delle organizzazioni è la compromissione drive-by, ovvero l’installazione involontaria di malware attraverso la navigazione su siti web compromessi o il clic su collegamenti ingannevoli.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Fortinet estende il suo Academic...

Fortinet estende il suo Academic...Mar 10, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...