Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Gli attacchi BEC sono sempre più veloci

Mar 17, 2023 Dario Orlandi Approfondimenti, Attacchi, In evidenza, Minacce, RSS, Social engineering 0

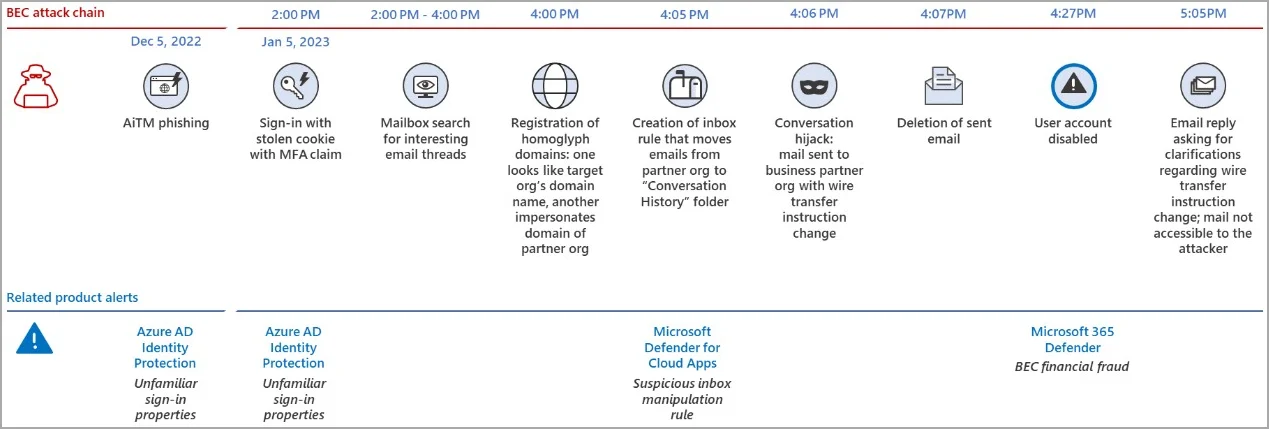

Il team Security Intelligence di Microsoft ha recentemente proposto un’analisi dettagliata relativa a un attacco BEC (Business Email Compromise), sottolineando l’estrema rapidità con cui agiscono gli attaccanti.

Con la denominazione BEC si indica un metodo utilizzato dai criminali per accedere a un account email di un’organizzazione, impersonando una persona di fiducia e convincendo i dipendenti a trasferire denaro o fornire informazioni sensibili.

I criminali utilizzano abitualmente tattiche sofisticate come il phishing e l’ingegneria sociale per ottenere accesso all’account email della vittima e commettere frodi finanziarie senza essere rilevati.

L’attacco analizzato dal Security Intelligence Team di Microsoft è stato eseguito nel giro di circa due ore, dal momento in cui l’attaccante ha ottenuto accesso alle credenziali compromesse fino al dirottamento (hijacking) di un thread di posta elettronica.

Fonte: Microsoft Security Intelligence

La rapidità è un fattore essenziale

Questa rapidità dell’attacco rende difficile per le vittime identificare i segnali di pericolo e adottare misure preventive. Nel caso in esame l’attaccante ha utilizzato la tecnica “adversary-in-the-middle” per rubare il cookie di sessione della vittima, e aggirare così la protezione MFA.

Una volta all’interno dell’organizzazione, l’attaccante ha sfruttato la tecnica del thread hijacking, aggiungendo un messaggio fraudolento come continuazione di una comunicazione esistente; in questo modo aumentano sensibilmente le probabilità che il destinatario lo consideri legittimo.

L’attaccante ha costruito domini contraffatti e nell’arco di cinque minuti ha creato una regola di posta in arrivo per indirizzare i messaggi di un partner commerciale a una cartella specifica.

Un minuto dopo ha inviato un’e-mail al partner chiedendo la modifica delle credenziali bancarie per l’accredito dei bonifici e ha immediatamente eliminato il messaggio inviato per ridurre la probabilità di scoperta essere scoperto.

L’intera operazione è durata solo 127 minuti, dimostrando l’estrema efficienza dell’attaccante. L’analisi si chiude però con una nota positiva, perché Microsoft 365 Defender ha rilevato l’attacco e ha disattivato l’account dell’utente compromesso, causando il fallimento del tentativo di frode.

Microsoft ha rivelato che la sua soluzione di sicurezza ha interrotto 38 attacchi BEC rivolti a 27 organizzazioni tramite l’analisi dei segnali XDR (eXtended Detection and Response) su endpoint, identità, e-mail e applicazioni SaaS.

Articoli correlati

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

Windows 11: l’ultimo update...

Windows 11: l’ultimo update...Mar 26, 2025 0

-

Microsoft annuncia nuovi agenti per...

Microsoft annuncia nuovi agenti per...Mar 25, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...