Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Zero-day in calo nel 2022, ma cresce la varietà

Mar 24, 2023 Dario Orlandi Approfondimenti, RSS, Scenario, Vulnerabilità 0

Mandiant ha presentato una nuova ricerca che analizza le vulnerabilità zero-day identificate nel corso del 2022. Secondo il report, analizzando l’andamento del settore nel 2022 si può notare che sia le tipologie di software attaccate, sia la varietà degli aggressori si sono evolute e ampliate.

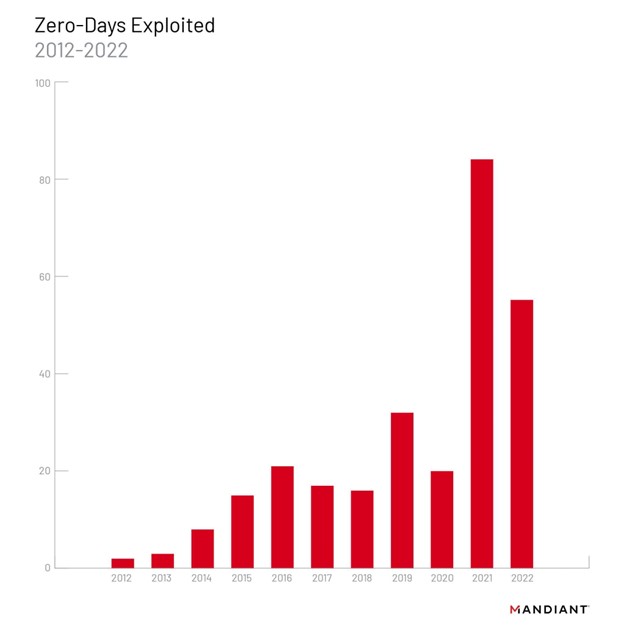

Lo scorso anno Mandiant ha identificato 55 vulnerabilità zero-day, con un calo rispetto alle 81 del 2021 ma comunque un aumento del 200% rispetto al 2020.

Fonte: Mandiant

La diminuzione degli zero-day nel 2020 potrebbe essere stata influenzata dalla pandemia, che ha rallentato i meccanismi di segnalazione e divulgazione delle vulnerabilità e ha ridotto la capacità dei difensori di rilevare le attività di sfruttamento.

Nel 2021, al contrario, le informative di Apple e Android hanno incluso maggiori informazioni sullo sfruttamento delle vulnerabilità, contribuendo all’aumento delle vulnerabilità zero-day.

Mandiant prevede che la tendenza a lungo termine per lo sfruttamento degli zero-day continuerà ad aumentare, sia pure con alcune fluttuazioni di anno in anno, poiché gli attaccanti sono alla ricerca di furtività e facilità di sfruttamento, due caratteristiche che gli zero-day possono fornire.

La varietà degli attori che sfruttano le vulnerabilità zero-day si è ampliata, così come le tipologie di software prese di mira, che sono arrivate a comprendere i dispositivi Internet of Things (IoT) e le soluzioni cloud.

Fonte: Mandiant

Una preda ambita

Secondo il rapporto, gli aggressori continueranno a cercare e sfruttare le vulnerabilità zero-day, poiché queste offrono un notevole vantaggio tattico e sono difficili da rilevare. La migrazione verso soluzioni cloud potrebbe alterare questa tendenza, poiché i fornitori cloud possono creare e distribuire patch in modo rapido ed efficiente.

Tuttavia, i fornitori cloud hanno storicamente scelto di non divulgare le vulnerabilità dei prodotti cloud pubblicamente, il che potrebbe influire sul conteggio degli zero-day.

Mandiant consiglia alle aziende di stabilire le priorità delle patch in base alla loro specifica situazione e di analizzare gli aggressori che prendono di mira la loro area geografica o il loro settore, le tattiche utilizzate dagli aggressori e i prodotti in uso che offrono la maggiore superficie di attacco.

Fonte: Mandiant

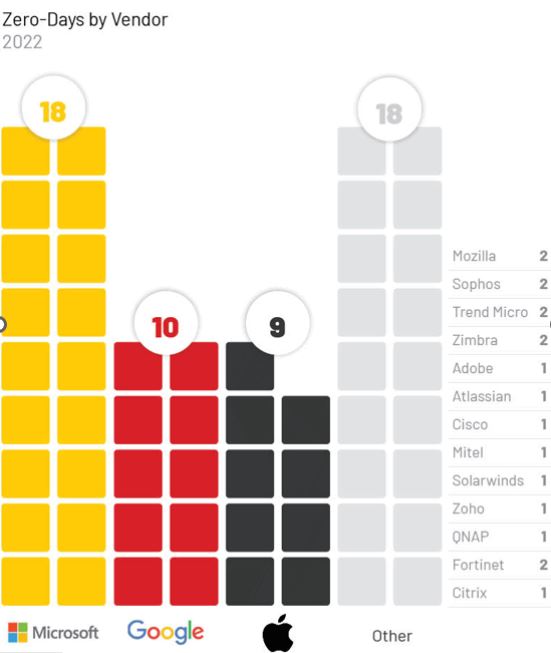

Inoltre, poiché Microsoft, Google ed Apple sono i fornitori più impattati, è fondamentale configurare correttamente i prodotti e adottare le migliori pratiche come la segmentazione della rete e la restrizione dei privilegi di accesso.

I team di sicurezza devono comunque valutare i rischi derivanti da tutti i fornitori di software e monitorare l’intera superficie di attacco, poiché il 25-30% delle vulnerabilità zero-day ha colpito fornitori diversi dai tre principali nel 2021 e 2022.

Articoli correlati

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

Windows 11: l’ultimo update...

Windows 11: l’ultimo update...Mar 26, 2025 0

-

Microsoft annuncia nuovi agenti per...

Microsoft annuncia nuovi agenti per...Mar 25, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...