Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Gli attaccanti hanno 11 giorni per sfruttare le vulnerabilità risolte

Mar 31, 2023 Dario Orlandi Approfondimenti, In evidenza, RSS, Scenario, Vulnerabilità 0

Qualys ha pubblicato il 2023 TruRisk Research Report, un documento basato sull’analisi delle vulnerabilità rilevate dall’azienda nel corso del 2022, con una base di dati che comprende oltre 2,3 miliardi di eventi singoli.

Il report, realizzato dalla Threat Research Unit (TRU) di Qualys, ha evidenziato come gli attaccanti siano sempre più opportunistici e pronti a modificare le proprie tecniche per portare a termine le campagne d’attacco.

Questo comportamento viene alimentato dall’aumento delle vulnerabilità nei software, dovuto alla rapida evoluzione della tecnologia e alla sempre maggiore adozione della trasformazione digitale.

La TRU ha analizzato oltre 13 trilioni di eventi tracciati dalla Qualys Cloud Platform, rilevando le vulnerabilità sui dispositivi, la sicurezza delle applicazioni web, le configurazioni errate dei dispositivi on-premise e la postura di sicurezza degli ambienti cloud.

L’analisi ha permesso di individuare i fattori di rischio principali, grazie alla visibilità del team di ricerca sugli attacchi prima e dopo l’attacco stesso. Questi fattori di rischio possono aiutare le aziende a comprendere meglio le minacce e a implementare misure di sicurezza più efficaci.

La rapidità è essenziale

Le vulnerabilità per cui è noto un exploit vengono risolte in media in oltre 30 giorni e solo nel 57,7% dei casi totali. Le stesse vulnerabilità, invece, sono rese mediamente sfruttabili in 19,5 giorni. Per tale motivo gli attaccanti hanno oltre 11 giorni di tempo prima che le aziende rispondano applicando una patch.

L’automatizzazione del processo di patching può aumentare la frequenza di implementazione del 45% e accelerare la velocità del 36% rispetto a un’installazione manuale. Le vulnerabilità risolte con il patching automatico richiedono in media 25,5 giorni per essere risolte, rispetto ai 39,8 giorni necessari per la risoluzione manuale.

L’adozione di un processo di patching automatizzato porta anche ad un patch rating del 72,5%, rispetto al 49,8% ottenuto con il patching manuale.

Fonte: Qualys

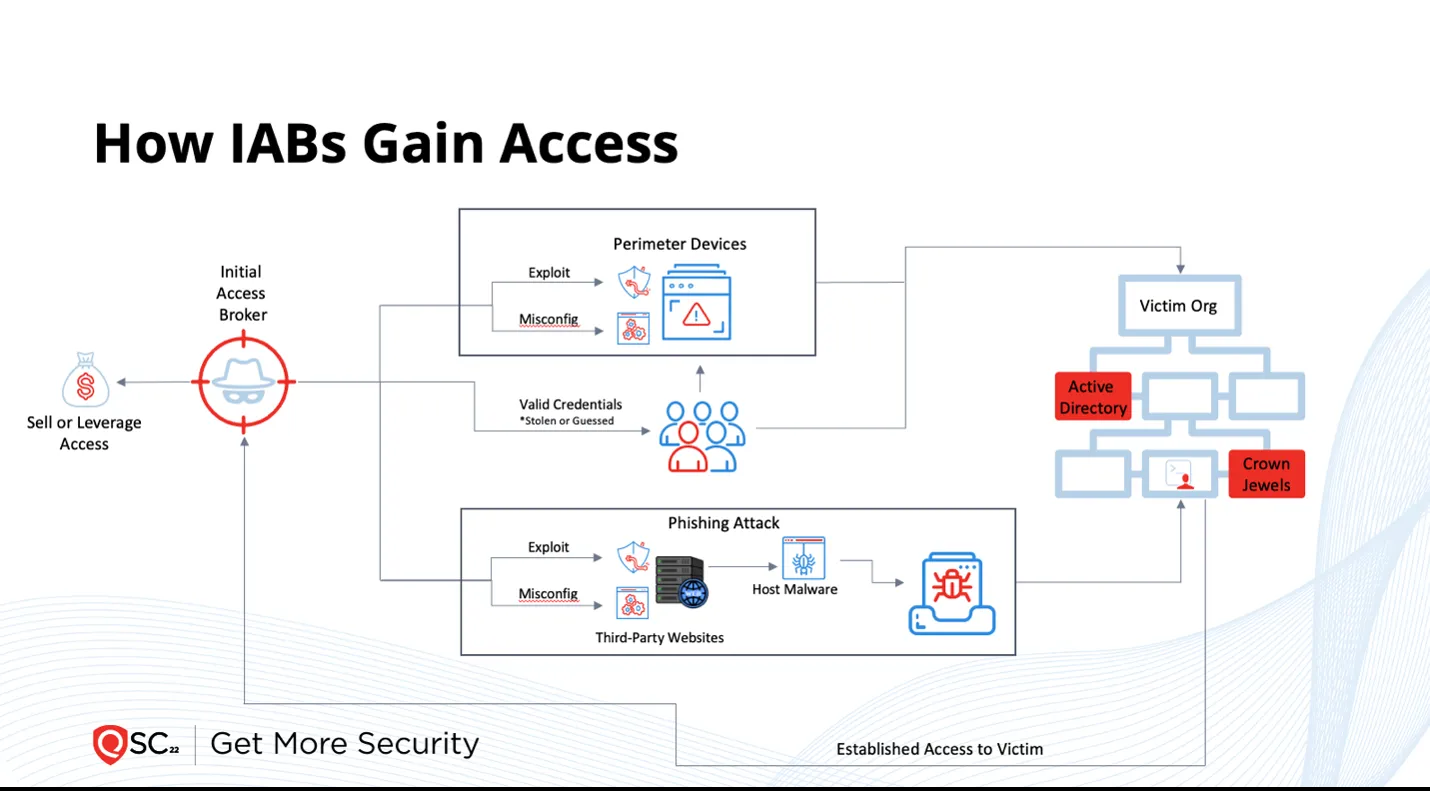

Il report evidenzia una crescente tendenza degli attaccanti a sfruttare i servizi degli Initial Access Brokers (IAB). Tuttavia, se le organizzazioni applicano rapidamente le patch a Windows e Chrome, gli attaccanti sono costretti a cercare vulnerabilità meno comuni.

Le vulnerabilità IAB richiedono in media 45,5 giorni per essere risolte, rispetto ai 17,4 giorni di Windows e Chrome. Nonostante ciò, il patch rate generale rimane basso (68,3%) rispetto a quello di Windows e Chrome (82,9%).

Le configurazioni errate continuano a causare problemi

Lo studio ha rilevato oltre 25 milioni di vulnerabilità applicative, di cui il 33% rientra nella categoria Misconfiguration. Queste configurazioni errate sono state sfruttate da attori malintenzionati per diffondere malware in circa 24.000 applicazioni web.

Inoltre, la Qualys Threat Research Unit ha esaminato le scansioni di conformità e ha scoperto che le configurazioni errate associate ai controlli falliti relativi al cloud hanno riguardato principalmente sfruttamento di servizi remoti, distruzione di dati e dati da oggetti di archiviazione nel cloud.

Questi errori di configurazione espongono le organizzazioni a un facile sfruttamento delle vulnerabilità per l’accesso, la cifratura e l’esfiltrazione dei dati stessi, e sono associate alla possibilità per gli attaccanti di muoversi liberamente all’interno di un’organizzazione.

Il rapporto raccomanda di effettuare il patching in modo automatico, di seguire le linee guida dell’OWASP e di utilizzare strumenti di sicurezza in grado di individuare e correggere le configurazioni errate.

Travis Smith, vicepresidente della Threat Research Unit (TRU) di Qualys

Travis Smith, vicepresidente della Threat Research Unit (TRU) di Qualys, ha commentato: “Gli attaccanti si impegnano a comprendere quelle vulnerabilità e debolezze negli ambienti delle loro vittime che possono spostare l’equilibrio di potere a loro favore”.

“Questo report offre ai CISO e ai team di sicurezza informazioni utili e supportate da dati, per un approccio olistico alla comprensione dei percorsi di attacco e dei comportamenti degli attaccanti al fine di ridurre al minimo i rischi”, ha concluso Smith.

Articoli correlati

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Leak Oracle Cloud: numerose compagnie...

Leak Oracle Cloud: numerose compagnie...Mar 27, 2025 0

-

Penetration testing, una volta ogni...

Penetration testing, una volta ogni...Mar 21, 2025 0

-

Tomcat sotto attacco: grave bug...

Tomcat sotto attacco: grave bug...Mar 18, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...