Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Come viene violata l’autenticazione a più fattori

Mag 03, 2023 Francesco Guiducci Approfondimenti, Attacchi, In evidenza, RSS 0

La protezione delle identità digitali è diventata fondamentale per garantire la sicurezza informatica degli utenti e delle aziende. L’aumento del numero di attacchi informatici e data breach sottolinea l’importanza di utilizzare misure di autenticazione “forte” per proteggere gli account online e on-premise.

Una delle soluzioni più efficaci per farlo è l’autenticazione a più fattori (Multi Factor Authentication, in breve MFA), che richiede agli utenti di utilizzare più forme di identificazione per ottenere l’accesso ai propri account; è una misura di sicurezza disponibile da molti anni, ma soltanto nell’ultimo periodo sta prendendo realmente piede.

Come funziona l’MFA

L’MFA richiede che l’utente fornisca più prove della sua identità per accedere ai propri account, frapponendo un ulteriore ostacolo per gli attaccanti che tentano di violare la sicurezza.

In particolare, l’MFA implica la combinazione di almeno due fattori: qualcosa che l’utente conosce (come una password o un PIN), qualcosa che l’utente possiede (come un dispositivo mobile o una smart card) o qualcosa che l’utente “è” o che comunque gli appartiene univocamente (come i dati biometrici quali impronte digitali, riconoscimento facciale o scansioni dell’iride).

Anche se l’MFA rappresenta una solida barriera di sicurezza, è comunque possibile che un attaccante riesca a bypassarla tramite tecniche sofisticate come un attacco di phishing.

In quest’ultimo scenario, l’attaccante può indurre l’utente a raggiungere una pagina di login malevola, che consente all’attaccante di intercettare la richiesta di autenticazione dell’utente e di acquisire le relative credenziali di accesso.

Come avviene l’attacco

Per gli esperti del settore, l’attacco non è neppure troppo complesso e prevede l’uso di strategie come il phishing e il social engineering, nonché un attacco il man-in-the-middle. Un esempio di questa tecnica è illustrato in questo video tutorial completo.

In tale scenario, si considera l’ipotesi in cui la vittima ha un account Microsoft protetto da autenticazione a doppio fattore.

Dopo aver studiato attentamente la vittima, l’attaccante procede creando un dominio fittizio che abbia un nome molto simile al portale che si intende imitare. Questa operazione è consigliata per aumentare le probabilità di successo dell’attacco, ma non strettamente è necessaria.

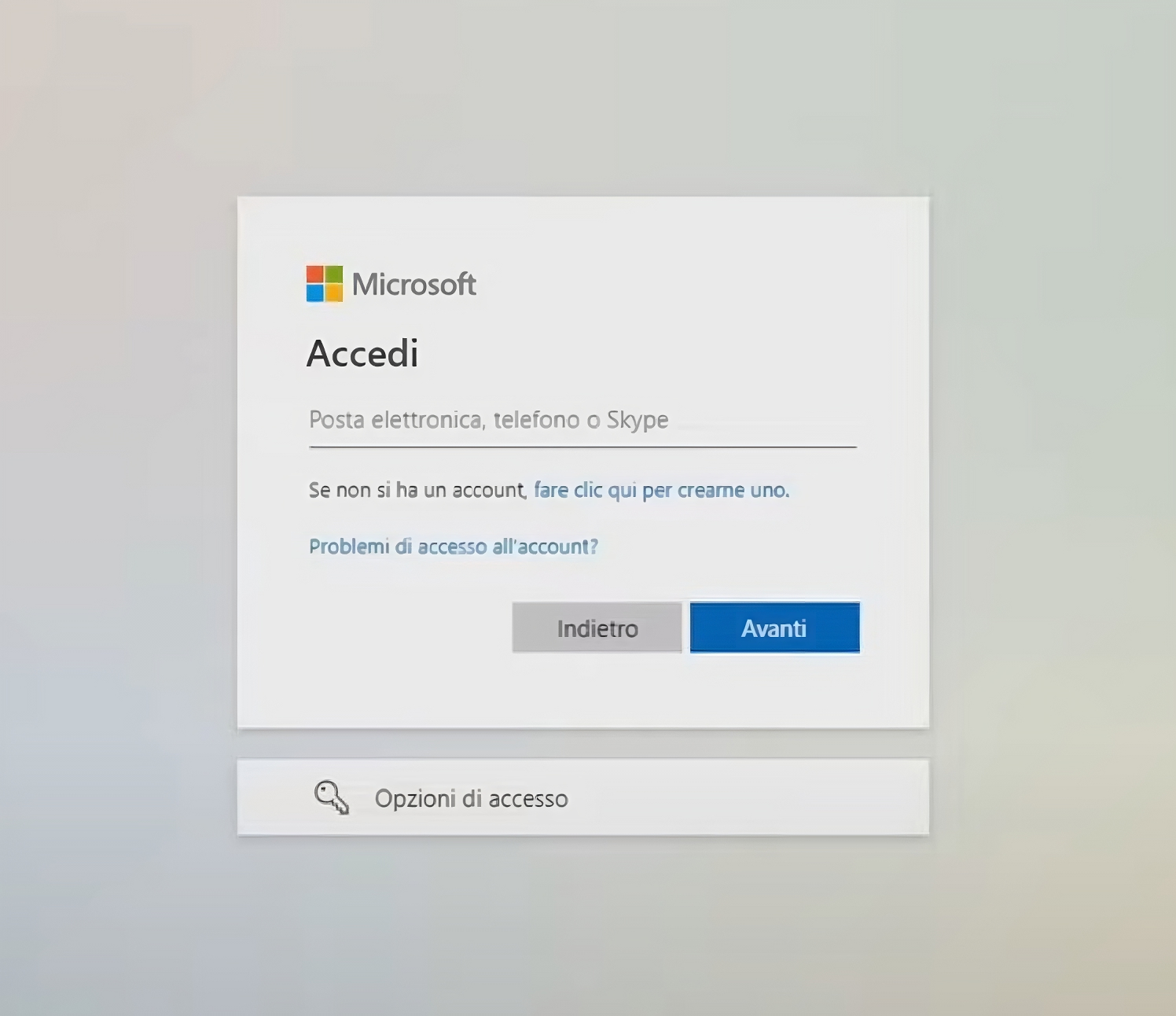

L’attaccante passa poi a realizzare un portale web che riproduce fedelmente la pagina di login e il meccanismo di autenticazione; per semplificare questo passaggio sono disponibili diversi strumenti online.

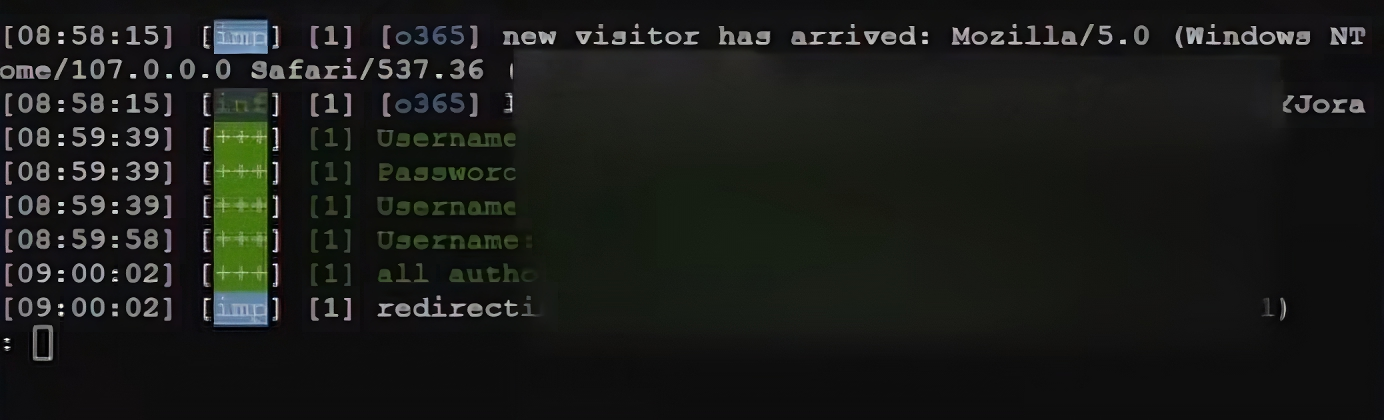

Il portale creato dall’attaccante ha due scopi principali: registrare le credenziali immesse dalla vittima e catturare le risposte ricevute dall’utente, in particolare il cookie di sessione per l’accesso al portale.

Tali informazioni consentono all’attaccante di accedere all’account della vittima, bypassando l’autenticazione a doppio fattore e ottenendo il controllo completo dell’account.

Esempio di un portale malevolo che riproduce il login in Microsoft

A questo punto la trappola è pronta, e l’attaccante può procedere con il suo piano. L’attacco di social engineering, il phishing e il redirect (ad esempio, DNS hijacking o redirect) rappresentano le prime fasi di un attacco MFA.

In questo scenario, l’attaccante cerca di indurre la vittima a connettersi e autenticarsi su un portale malevolo “clonato”, facendo credere alla vittima che si tratti del portale legittimo. Una volta che la vittima inserisce le proprie credenziali di accesso, queste vengono salvate dall’attaccante.

Le credenziali sono state catturate dall’attaccante

L’attaccante, essendosi interposto tra la vittima e il portale legittimo, girerà la richiesta di autenticazione al vero portale, che quindi validerà le credenziali e invierà la richiesta di autenticazione a doppio fattore alla vittima.

In questo modo, la vittima avrà l’impressione di una corretta connessione al portale, fugando eventuali dubbi. L’utente riceverà la notifica del tentativo di accesso, come di consueto, e la approverà; Microsoft invierà il cookie di sessione all’attaccante, che sta gestendo la richiesta di accesso per conto dell’utente.

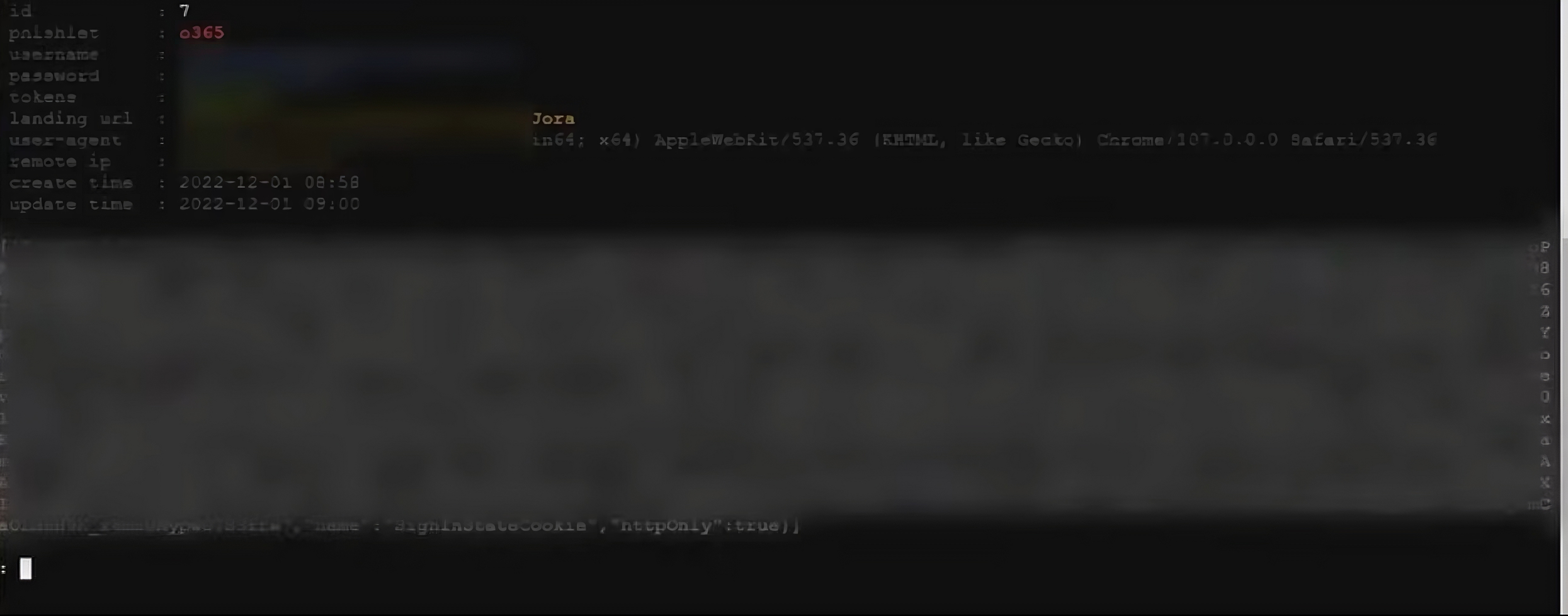

L’attaccante utilizzerà il cookie di sessione, inserendolo nel browser, per accedere all’account della vittima. È importante sottolineare che, a questo punto, l’attaccante non ha nemmeno bisogno delle credenziali che ha già catturato in precedenza.

Il cookie di sessione viene recuperato e salvato dall’attaccante

Come proteggersi

Come è evidente, l’attacco descritto rappresenta una minaccia potenzialmente devastante, anche se meno comune rispetto ad altre forme di attacco, come il phishing mirato o lo spear phishing.

Un attaccante dotato di strumenti facilmente reperibili potrebbe violare rapidamente gli account degli utenti, anche se protetti dall’autenticazione a più fattori.

Il primo consiglio è di prestare attenzione ai sospetti durante l’attività quotidiana. Se viene notato qualcosa di strano o sospetto durante l’accesso a portali che richiedono l’autenticazione con le proprie credenziali, è consigliabile fermarsi e controllare di nuovo. Potrebbe esserci qualche cosa che non va.

Inoltre, è fondamentale verificare sempre l’URL e il certificato rilasciato dalla CA durante l’accesso ai portali online. Si possono prevedere meccanismi di protezione delle email contro spam e truffe per ridurre il rischio di subire attacchi di phishing.

L’integrazione di sistemi di controllo della navigazione in base alla reputazione, alle blacklist e ai filtri geografici può rappresentare una misura di sicurezza aggiuntiva per proteggere le infrastrutture aziendali.

Infine, è importante mantenere un alto livello di consapevolezza e formazione sui rischi associati a tali minacce, anche per il personale aziendale, per aumentare il livello di sicurezza delle infrastrutture aziendali e ridurre il rischio di subire attacchi informatici.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

Gli scammer di PayPal sfruttano...

Gli scammer di PayPal sfruttano...Mar 05, 2025 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...