Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

La campagna APT CommonMagic sta facendo nuove vittime

Giu 08, 2023 Marina Londei Approfondimenti, Apt, Attacchi, Attacchi, Campagne malware, Malware, Minacce, Minacce, News, RSS 0

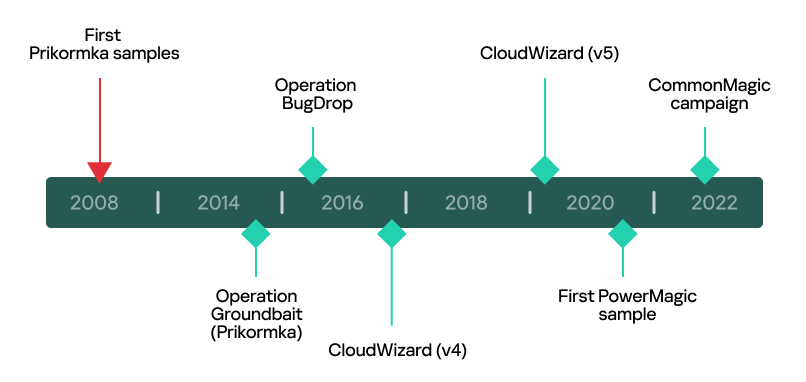

La campagna APT CommonMagic, individuata da Kaspersky lo scorso marzo, ha ampliato il suo raggio d’azione. Attiva dal 2021, la campagna utilizza impianti PowerMagic e CommonMagic per attività di spionaggio e sfrutta un malware non ancora identificato per sottrarre dati alle proprie vittime, situate nelle regioni di Donetsk, Luhansk e Crimea.

Mentre analizzavano impianti simili a CommonMagic per individuare il gruppo dietro la campagna, i ricercatori di Kaspersky hanno scoperto nuove attività che utilizzano il framework CloudWizard, in grado di ottenere screenshot dai dispositivi, usare il microfono per registrare ed effettuare operazioni di keylogging.

CloudWizard è composto da 9 moduli e uno di essi è anche in grado di esfiltrare cookie di Gmail dal browser per poi accedere ai registri delle attività, l’elenco dei contatti e i messaggi e-mail degli account colpiti. Le aree delle vittime, inoltre, non si limitano più a quelle di CommonMagic, ma anche all’Ucraina centrale e dell’ovest. Gli obiettivi includono ora anche singoli utenti, in particolare diplomatici, oltre alle organizzazioni.

Credits: Kaspersky

I ricercatori hanno trovato numerose analogie con CommonMagic: alcune sezioni del codice sono identiche, usano la stessa libreria di crittografia, seguono un formato di denominazione dei file simile e condividono l’ubicazione delle vittime.

Cloud Wizard presenta molte similarità anche con Operation Groundbait e Operation BugDrop, relative al codice, ai modelli di denominazione dei file e all’hosting da parte di servizi ucraini; per tutti questi motivi, il team di Kaspersky ritiene che l’attore dietro le varie campagne sia lo stesso e si sia ampliato per colpire nuovi obiettivi.

“Il responsabile di queste operazioni ha dimostrato un impegno costante nel cyberspionaggio, migliorando continuamente il proprio set di strumenti e prendendo di mira organizzazioni di interesse per oltre quindici anni. I fattori geopolitici continuano a essere una motivazione significativa per gli attacchi APT e, data la tensione prevalente nell’area del conflitto russo-ucraino, prevediamo che questo attore continuerà a svolgere le sue attività anche in futuro” ha commentato Georgy Kucherin, Security Researcher di Kaspersky’s Global Research and Analysis Team.

Al momento non ci sono informazioni sull’identità dell’attore dietro le campagne. Kaspersky consiglia alle organizzazioni di fornire al proprio team SOC gli strumenti per accedere alle informazioni sulle minacce e aggiornarlo sugli ultimi attacchi. È importante inoltre implementare soluzioni EDR per il monitoraggio e l’analisi degli incidenti a livello di endpoint e sensibilizzare i dipendenti alle pratiche di sicurezza per sfuggire agli attacchi di phishing e social engineering.

- APT, cloudwizard, CommonMagic, conflitto russo-ucraino, Kaspersky, operation bugdrop, operation groundbait, Phishing

Articoli correlati

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

MirrorFace ha colpito un ente...

MirrorFace ha colpito un ente...Mar 19, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

Altro in questa categoria

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...