Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Scoperta una tecnica che sfrutta l’isolamento dei container Windows per eludere la sicurezza

Ago 31, 2023 Marina Londei Intrusione, Minacce, Minacce, News, RSS 0

Daniel Avinoam, ricercatore di sicurezza presso Deep Instinct, ha scoperto la possibilità di manipolare il framework Windows per l’isolamento dei container per eludere i controlli di sicurezza e modificare file nei container.

Avinoam ha illustrato questa nuova tecnica durante la conferenza di sicurezza DEF CON, spiegando che un attaccante può facilmente diffondere un malware nei sistemi sfruttando alcune funzionalità del framework.

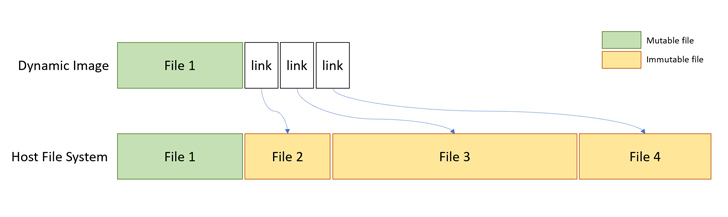

La tecnica sfrutta la funzionalità delle immagini dei container generate dinamicamente che servono a separare i file system di ogni container dall’host ed evitarne la duplicazione.

Queste immagini, spiega Avinoam, non sono altro che “copie” del sistema operativo contenenti link che collegano i file del container (chiamati “file fantasma”) a file esistenti e non modificabili sul file system dell’host. Il ricercatore si è chiesto quindi se fosse possibile utilizzare questo meccanismo per offuscare le operazioni sul file system ed eludere i controlli delle soluzioni di sicurezza.

Credits: Microsoft

In breve, la risposta è: sì. La funzionalità di isolamento dei container si occupa della separazione tra i container Windows e l’host, gestendo il reindirizzamento dei file fantasma con quelli dell’host tramite il parsing dei “reparse point”, ovvero punti di ripristino usati per archiviare i dati ed elaborare i file in apertura.

Il framework di isolamento opera in uno specifico range di altitudine, cioè una stringa di precisione infinita interpretata come numero decimale, che va da 180000 a 189999, mentre le operazioni degli antivirus avvengono ad altre altitudini, nel range compreso tra 320000 e 329999; ciò significa che un attaccante può eseguire operazioni sui file senza che si attivino i controlli delle soluzioni di sicurezza.

Avinoam ha condiviso con Microsoft i dettagli della tecnica; la compagnia ha riconosciuto la possibilità che si verifichi un attacco del genere, ma ha spiegato di non voler rilasciare patch: “La tecnica è stata identificata come un metodo per eludere l’individuazione dei malware e non una vulnerabilità di sicurezza da risolvere con un aggiornamento”.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

ClickFix: torna la campagna di phishing...

ClickFix: torna la campagna di phishing...Mar 17, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

CERT-AGID 22-28 febbraio: nuove...

CERT-AGID 22-28 febbraio: nuove...Mar 03, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...