Aggiornamenti recenti Dicembre 23rd, 2025 10:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Kaspersky: così funziona il mercato del lavoro nel dark web

- Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

- CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

- Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

NTLM: rischi e tecniche per procedere alla dismissione di questo protocollo

Set 04, 2023 Francesco Guiducci Approfondimenti, Hacking, In evidenza, RSS, Security bITs, Software, Tecnologia 0

Nell’ambito delle infrastrutture IT, la sicurezza è un aspetto cruciale che richiede una costante attenzione. Uno dei protocolli critici da valutare e, in alcuni casi (se possibile), disabilitare è il NTLM (NT LAN Manager). Questo protocollo di autenticazione, introdotto da Microsoft negli anni ’90, è ancora ampiamente utilizzato, ma presenta alcune vulnerabilità significative che possono mettere a rischio la sicurezza delle reti aziendali. In questo articolo cercheremo di capire l’importanza di disabilitare il protocollo NTLM e vedremo quali sono le alternative più sicure disponibili.

Cosa è il protocollo NTLM?

NTLM (NT LAN Manager) è un protocollo di autenticazione di rete utilizzato principalmente nei sistemi operativi Windows. È stato introdotto da Microsoft come successore del protocollo LAN Manager (LM) e offre una modalità di autenticazione basata su password. Il protocollo NTLM viene spesso utilizzato per consentire l’accesso a risorse di rete, come file condivisi e stampanti, in ambienti aziendali.

Tale protocollo basa la sua sicurezza sul fattore “sfida”, un meccanismo che possiamo riassumere con i seguenti punti:

- Il client invia un nome utente all’host.

- L’host risponde con un numero casuale, la “sfida” o challenge di 16 Byte.

- Il client genera da questo numero e dalla password utente un valore hash e lo invia come risposta.

- Anche l’host, che conosce la password, determina il valore hash e può quindi confrontarlo con quello della risposta del client.

- Se entrambi i valori corrispondono, l’autenticità del client viene confermata e l’accesso può essere concesso. Se invece non c’è corrispondenza, il client viene bloccato.

Alcune vulnerabilità del protocollo NTLM

Nonostante la sua diffusione, il protocollo NTLM presenta diverse vulnerabilità che lo rendono un bersaglio primario per gli attacchi informatici. Alcune delle principali vulnerabilità includono:

Pass-the-Hash attacks (PtH): NTLM memorizza le password degli utenti come hash, invece di memorizzarle in chiaro. Questo rende possibile per gli aggressori rubare gli hash delle password e utilizzarli per accedere alle risorse di rete senza conoscere le password effettive. Questo tipo di attacco viene chiamato Pass-the-Hash (PtH).

Relay attacks: Il protocollo NTLM non offre una protezione adeguata contro gli attacchi di relay, in cui un aggressore può sfruttare la comunicazione tra client e server per eseguire attacchi di tipo man-in-the-middle e impersonare l’utente legittimo.

Debolezza delle password: Il protocollo NTLM supporta solo l’autenticazione basata su password, senza fornire un meccanismo per l’utilizzo di metodi di autenticazione più robusti come l’autenticazione a due fattori o l’utilizzo di certificati digitali. NTLM infatti non supporta l’MFA

Prima di disabilitare NTLM: a cosa dobbiamo fare attenzione?

Se è vero che il protocollo NTLM dovrebbe essere disabilitato, dobbiamo considerare che in alcuni casi non è possibile.

Esso, infatti, viene mantenuto ad esempio quando:

- È necessaria retrocompatibilità con sistemi più vecchi

- Il client si sta autenticando ad un server che appartiene ad una foresta Active Directory differente che ha un legacy trust NTLM invece di un trust inter-foresta

- Il client si sta autenticando ad un server che non appartiene ad un dominio

- Non esiste un dominio Active Directory (ovvero quando esiste un workgroupoppure una rete peer-to-peer)

Inoltre, dobbiamo assicurarci che il protocollo non sia più utilizzato nell’infrastruttura.

Come verificare se il protocollo NTLM è in uso nell’infrastruttura?

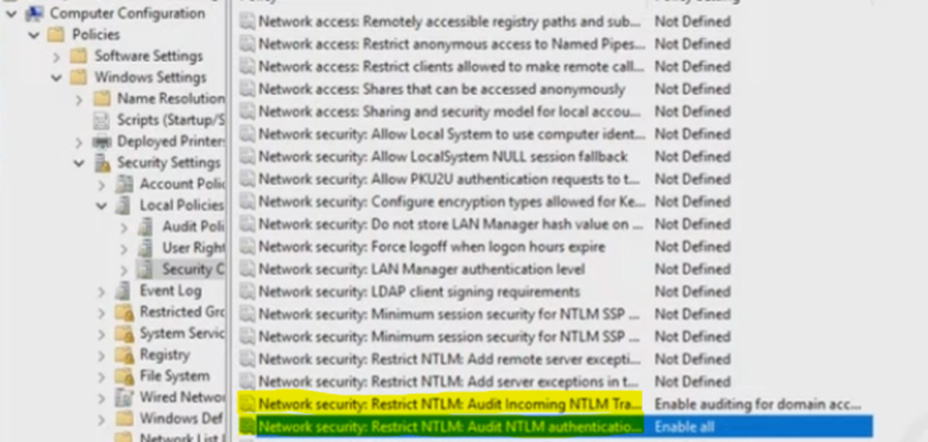

Analizzare i log degli eventi: possiamo esaminare i log degli eventi sui domain controller e sui server per individuare eventuali tentativi di autenticazione NTLM. E’ possibile cercare eventi correlati all’utilizzo di NTLM, come eventi di autenticazione fallita o eventi di successo con l’uso del protocollo NTLM. Prima dobbiamo abilitare sulla nostra infrastruttura l’auditing per l’uso del protocollo NTLM. In seguito potremo vedere gli eventi su Event Viewer con id 4624

Analizzare il traffico di rete: utilizzare strumenti di monitoraggio del traffico di rete, come Wireshark, per analizzare il traffico di autenticazione. Cercare quindi i pacchetti che utilizzano il protocollo NTLM, inclusi gli handshake di autenticazione NTLM e le richieste di autenticazione NTLM.

Valutare le impostazioni dei server e delle applicazioni: verificare le impostazioni di autenticazione sui server e sulle applicazioni presenti nel dominio. Alcune applicazioni possono ancora dipendere da NTLM per l’autenticazione. Assicurati di identificare queste applicazioni e valutare la possibilità di passare a metodi di autenticazione più sicuri.

Quindi, come possiamo disabilitare il protocollo LM, NTLM v1 e nel caso anche NTLM v2?

Possiamo accedere alla gestione delle policy a dominio e creare una nuova policy andando poi a configurare l’opzione scelta.

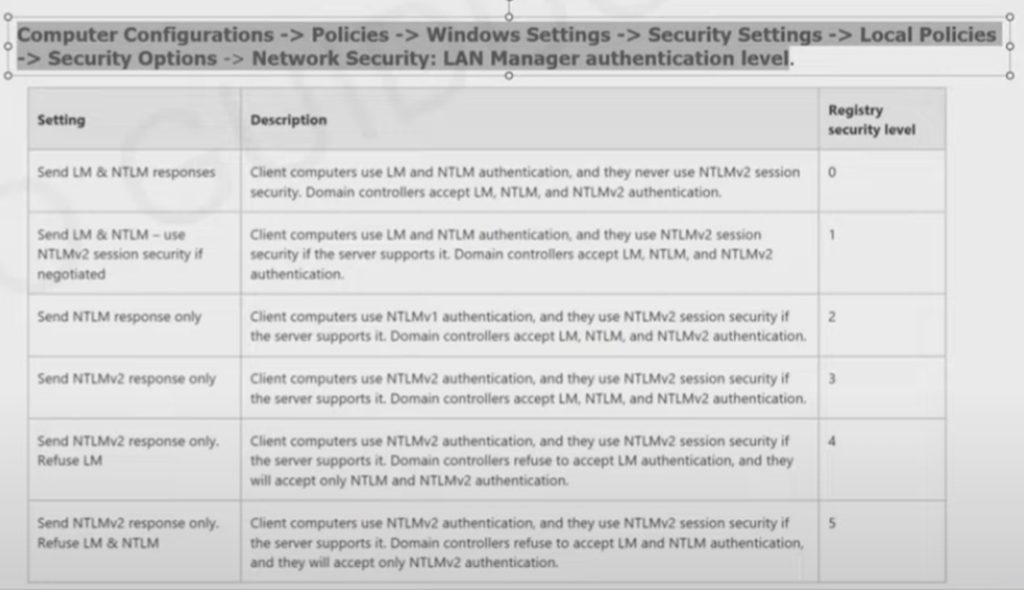

La policy “Network Security: LAN Manager Authentication level” ci consente di decidere come gestire il protocollo NTLM a livello d’infrastruttura: sotto riporto la tabella che indica le varie opzioni. Ad esempio possiamo decidere di forzare l’utilizzo del solo protocollo NTLM V2.

Possiamo inoltre configurare la policy “Network Security: do not store lan manager hash value on next change password”, in modo che al prossimo cambio password, non vengano salvati localmente gli hash ntlm.

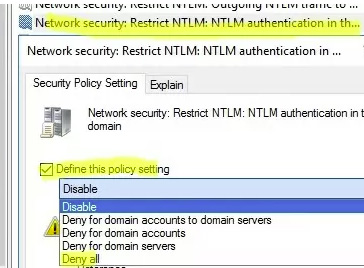

Possiamo inoltre decidere di DISABILITARE completamente il protocollo NTLM con la policy “Network Security: Restrict NTLM: NTLM authentication in this domain”

Con questa policy abbiamo disabilitato a livello di dominio l’utilizzo di NTLM ma questo continuerà ad essere utilizzato per processi di logon locale.

Dobbiamo quindi procedere settando queste due ulteriori policy:

- Network security: Restrict NTLM: Incoming NTLM traffic = Deny all accounts

- Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers = Deny all

In conclusione

Il protocollo NTLM è da considerarsi ormai obsoleto e introduce diverse vulnerabilità, ma bisogna fare estrema attenzione prima di disabilitarlo.

Potrebbe essere ancora utilizzato all’ interno dell’infrastruttura e disabilitarlo potrebbe comportare disservizi diffusi. Vi invitiamo quindi a prestare sempre la massima attenzione e di procedere con le operazioni descritte dopo aver monitorato attraverso l’auditing appropriato l’infrastruttura, per un periodo di tempo sufficientemente lungo.

Articoli correlati

-

Milioni di account Google...

Milioni di account Google...Gen 15, 2025 0

-

Un gruppo di ricercatori ha violato...

Un gruppo di ricercatori ha violato...Dic 12, 2024 0

-

Trasferimento di passkey e credenziali...

Trasferimento di passkey e credenziali...Ott 18, 2024 0

-

D-Link risolve tre vulnerabilità...

D-Link risolve tre vulnerabilità...Set 23, 2024 0

Altro in questa categoria

-

Kaspersky: così funziona il mercato...

Kaspersky: così funziona il mercato...Dic 23, 2025 0

-

Kaspersky: il cybercrime finanziario ha...

Kaspersky: il cybercrime finanziario ha...Dic 22, 2025 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della...

Minacce recenti

Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPSDic 22, 2025 0

Nel corso della settimana appena analizzata, il CERT-AGID... -

Una vulnerabilità di ASUS Live Update di sette anni fa...

Una vulnerabilità di ASUS Live Update di sette anni fa...Dic 19, 2025 0

Una vecchia vulnerabilità di ASUS Live Update è ancora... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È