Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Gestione dei Sistemi IT: Un Approfondimento sui RMM (Remote Monitoring and Management)

Gen 29, 2024 Francesco Guiducci Approfondimenti, Security bITs, Tecnologia 0

La gestione remota dei sistemi (e il loro monitoraggio) è diventata una parte cruciale per garantire il corretto funzionamento delle infrastrutture aziendali. Una delle tecnologie chiave, che ha reso possibile questa gestione remota avanzata è il Remote Monitoring and Management (RMM).

Cos’è più nello specifico un sistema RMM?

Il Remote Monitoring and Management (RMM) è una tecnologia progettata per consentire ai professionisti IT di monitorare e gestire in remoto i dispositivi e i sistemi di un’organizzazione. Questa soluzione è particolarmente utile per le aziende con una vasta rete di dispositivi e sistemi distribuiti in diversi luoghi geografici.

Il RMM consente ai tecnici, o comunque agli addetti che hanno accesso al sistema centralizzato, di raccogliere informazioni in tempo reale sullo stato dei dispositivi, come computer, server, reti e altri dispositivi connessi. Inoltre, offre funzionalità di gestione remota che consentono agli amministratori di eseguire operazioni come l’installazione di patch, la configurazione dei dispositivi, la risoluzione dei problemi e altro ancora, il tutto senza dover essere fisicamente presenti sul sito e nella maggior parte dei casi tutto da browser.

Come Funziona il RMM?

Il funzionamento del RMM si basa su agenti software spesso molto leggeri installati sui dispositivi target. Questi agenti raccolgono dati sullo stato del sistema, come le prestazioni, l’utilizzo della CPU, la disponibilità di memoria, la presenza di malware e altro ancora. Questi dati vengono quindi inviati a un server centrale dove possono essere monitorati e analizzati dai tecnici IT.

Inoltre, il RMM fornisce funzionalità di gestione remota attraverso un pannello di controllo centrale. Questo pannello consente agli amministratori di eseguire attività come l’installazione di software, la configurazione dei dispositivi, l’applicazione di patch di sicurezza e la risoluzione dei problemi senza dover interagire direttamente con il dispositivo.

E quindi i vantaggi?

Monitoraggio proattivo: Il RMM consente il monitoraggio proattivo dei sistemi, il che significa che i problemi possono essere identificati e risolti prima che abbiano un impatto significativo sulle operazioni aziendali ad esempio lanciando operazioni automatizzate.

Risparmio di tempo e risorse: La gestione remota consente agli amministratori di risolvere i problemi senza dover essere fisicamente presenti, riducendo i tempi di inattività e ottimizzando l’efficienza delle risorse.

Patch e aggiornamenti automatici: Il RMM facilita l’implementazione automatica di patch di sicurezza e aggiornamenti software su tutti i dispositivi, contribuendo a mantenere un ambiente IT sicuro e aggiornato.

Risposta rapida ai problemi: con il monitoraggio in tempo reale, i tecnici possono rispondere rapidamente a situazioni critiche o a potenziali minacce per la sicurezza. Un esempio: l’isolamento automatico dalla rete nel caso di rilevamento di una minaccia su un client con avviso immediato ai tecnici attraverso canali come email,slack,teams e molto altro

Gestione centralizzata: La possibilità di gestire tutti i dispositivi da un unico pannello semplifica notevolmente le operazioni di gestione IT, specialmente in ambienti distribuiti.

Come avrete capito, Il Remote Monitoring and Management (RMM) è diventato uno strumento fondamentale per le aziende che desiderano mantenere un controllo efficace e proattivo sulla propria infrastruttura IT. Offrendo monitoraggio in tempo reale e funzionalità di gestione remota, il RMM contribuisce a garantire la sicurezza, la stabilità e l’efficienza delle operazioni aziendali, riducendo al contempo i costi e i tempi di inattività.

Se inizierete anche voi ad usare un simile strumento, vi assicuro che non tornerete più indietro.

Da dove partire?

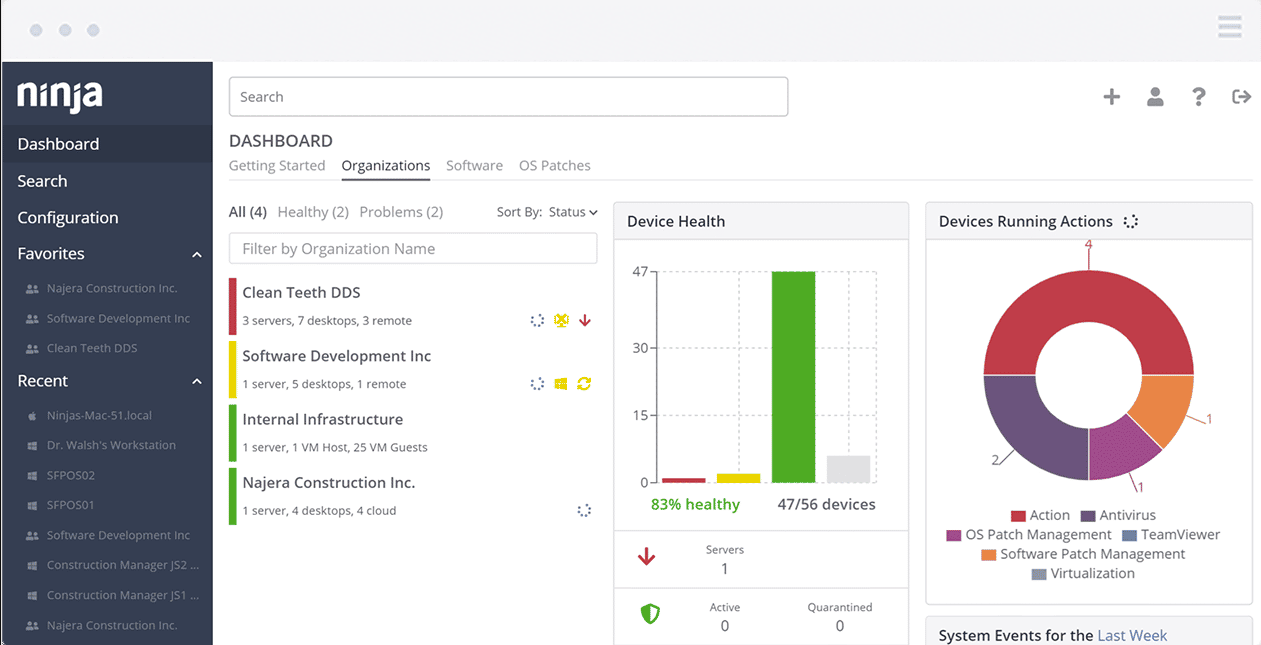

Un consiglio personale, è quello di partire da NinjaOne, a mio avviso uno dei migliori sistemi di RMM al mondo. Io l’ho scelto perché ritengo sia tra i più semplici da utilizzare,full cloud, con un ottimo supporto ed estremamente versatile e completo.

Ma, ne esistono tanti altri…cercare per credere.

Articolo a cura di Francesco Guiducci | LinkedIn | YouTube

Articoli correlati

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

-

Penetration testing, una volta ogni...

Penetration testing, una volta ogni...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...