Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

CERT-AGID 17 luglio – 23 agosto: INPS e pubblica amministrazione nel mirino

Ago 26, 2024 Stefano Silvestri Attacchi, Malware, News, RSS 0

Nel corso dell’ultima settimana, il CERT-AGID ha condotto un’analisi approfondita dello scenario di cybersicurezza italiano, individuando un totale di 35 campagne malevole. Di queste, 17 erano mirate specificamente a obiettivi italiani, mentre le restanti 18, pur essendo di natura più generica, hanno comunque avuto un impatto sul territorio nazionale.

A seguito di questa attività di monitoraggio, il CERT-AGID ha identificato 1309 indicatori di compromissione (IOC). Questi dati sono stati prontamente condivisi con gli enti accreditati, fornendo loro strumenti essenziali per rafforzare le proprie difese e contrastare potenziali minacce informatiche.

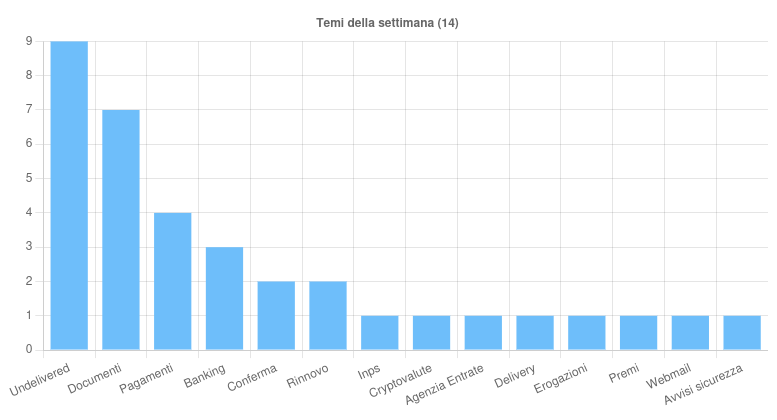

I temi più rilevanti della settimana

Nel corso di questa settimana sono stati identificati 14 diversi temi sfruttati per veicolare campagne malevole sul territorio italiano. “Undelivered” è stato ampiamente sfruttato per numerose campagne di phishing, sia mirate all’Italia che di natura più generica, colpendo in particolare FedEx, Poste Italiane e varie webmail.

L’argomento “Documenti” è stato utilizzato per diffondere malware come Remcos, Formbook e AgentTesla, oltre che per condurre campagne di phishing, incluse due generiche rivolte a webmail e una specifica per utenti italiani di Microsoft Outlook.

Il tema “Pagamenti” è stato impiegato per distribuire diversi tipi di malware, tra cui AdWind, Vidar, AgentTesla e Formbook. Il “Banking” è stato un tema ricorrente nelle campagne generiche di phishing ai danni di Visa&Mastercard e Crédit Agricole, ed è stato anche utilizzato in una campagna di smishing italiana per diffondere il malware Irata.

I restanti temi sono stati impiegati in varie campagne di malware e phishing, senza che emergessero particolari specificità degne di nota nel rapporto.

Fonte: CERT-AGID

Tra gli eventi invece degni di nota spiccano due campagne particolarmente insidiose. La prima consiste in una nuova ondata di malspam diffusa attraverso il canale della Posta Elettronica Certificata (PEC), con l’obiettivo di propagare il malware Vidar.

Questa campagna ha preso di mira sia individui privati che dipendenti della Pubblica Amministrazione, dimostrando un ampio raggio d’azione. Il modus operandi prevede l’invio di e-mail contenenti un link che, se cliccato, porta al download di un file JavaScript malevolo.

Il secondo evento rilevante riguarda una sofisticata campagna di smishing che ha preso di mira gli utenti dell’INPS. Lo scopo di questa operazione è l’acquisizione illecita di dati sensibili degli utenti, con particolare interesse per le informazioni relative alle carte di credito, oltre a nome, cognome e codice fiscale.

Ciò che rende questa campagna particolarmente pericolosa è la sua struttura ben organizzata, che include l’utilizzo di un bot Telegram come centro di comando e controllo (C2) per la raccolta e la gestione dei dati sottratti.

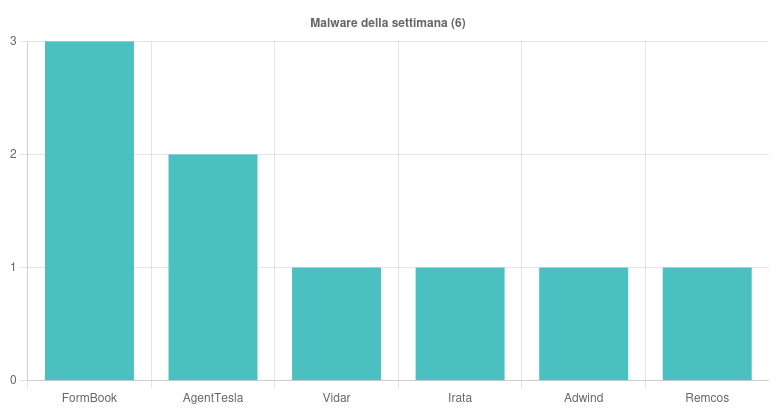

Malware della settimana

Nel corso della settimana, sono state identificate sei famiglie di malware che hanno preso di mira l’Italia, ciascuna con caratteristiche e metodi di diffusione distinti.

FormBook si è manifestato attraverso tre campagne: una specificamente italiana e due di natura più generica, tutte incentrate sui temi “Documenti” e “Pagamenti”. Queste campagne hanno utilizzato email con allegati in formato 7Z e ZIP come vettore di diffusione.

AgentTesla è stato riscontrato in due diverse campagne: una italiana focalizzata sui “Pagamenti”, che si è servita di email con allegati XLAM, e una generica sul tema “Documenti”, propagata tramite email con allegati RAR.

Fonte: CERT-AGID

Vidar ha fatto la sua comparsa nella succitata campagna italiana centrata sui “Pagamenti”, diffusa attraverso il sistema di Posta Elettronica Certificata (PEC) con allegati JS; questa minaccia è stata contrastata grazie alla collaborazione dei Gestori PEC.

Irata si è distinto per una campagna italiana che ha sfruttato il tema del “Banking”, distribuendo un APK malevolo tramite SMS. Adwind è stato identificato in una campagna italiana sul tema “Pagamenti”, che ha utilizzato email con allegati JAR come metodo di propagazione.

Infine, Remcos è stato osservato in una campagna generica incentrata sui “Documenti”, diffusa attraverso email contenenti allegati EXE.

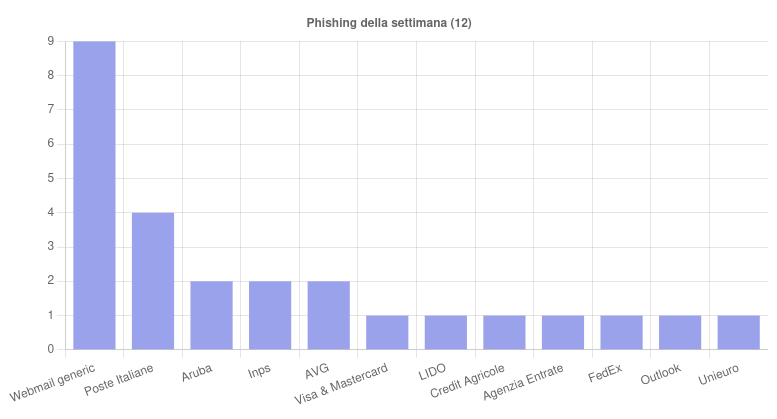

Phishing della settimana

Nel corso della settimana, le campagne di phishing hanno coinvolto un totale di 12 marchi noti, evidenziando una significativa diversificazione nelle tattiche dei cybercriminali. Tra questi, alcuni brand sono emersi come obiettivi preferenziali, attirando un numero particolarmente elevato di attacchi.

In cima alla lista troviamo le campagne mirate ai servizi di webmail, che hanno registrato un’incidenza notevole di 9 campagne. Subito dopo, con 4 campagne, Poste Italiane si è rivelata un bersaglio di primaria importanza, confermando la tendenza dei truffatori a sfruttare la fiducia dei clienti nei confronti di istituzioni finanziarie e postali ben consolidate.

Fonte: CERT-AGID

Anche Aruba, noto fornitore di servizi web e hosting, ha subito 3 attacchi, probabilmente mirando a compromettere sia gli account degli utenti che potenzialmente i siti web ospitati. Lo stesso numero di episodi si registra per l’INPS (Istituto Nazionale della Previdenza Sociale) e AVG.

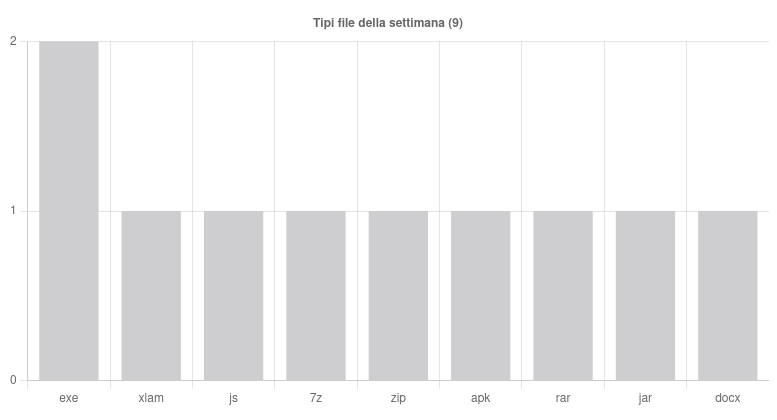

Formati e canali di diffusione

L’analisi settimanale delle campagne malevole ha rivelato un panorama diversificato in termini di tipologie di file dannosi e metodi di diffusione. Sono state identificate complessivamente 9 diverse estensioni di file impiegate dai cybercriminali.

I file eseguibili (EXE) si sono distinti per una frequenza leggermente superiore, essendo stati utilizzati in due occasioni separate.

Le altre estensioni, ciascuna rilevata una sola volta, comprendono XLAM, JS, 7Z e ZIP, APK, RAR, JAR e DOCX. Questa varietà sottolinea la versatilità delle tattiche adottate dai malintenzionati per eludere i sistemi di sicurezza.

Per quanto riguarda i vettori di diffusione, l’email tradizionale si è confermata lo strumento preferito dagli attaccanti, con ben 31 campagne distinte che hanno sfruttato questo canale. Ciò evidenzia come, nonostante l’evoluzione delle minacce informatiche, le tecniche di phishing via email rimangano estremamente efficaci.

Fonte: CERT-AGID

In misura minore, ma comunque significativa, sono stati impiegati gli SMS, utilizzati in 3 occasioni separate, probabilmente per campagne di smishing mirate. Infine, si è registrato un singolo caso di utilizzo della Posta Elettronica Certificata (PEC).

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...