Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

CERT-AGID 5-11 ottobre: 378 IoC e una campagna di phishing che basata sulla Polizia di Stato

Ott 14, 2024 Stefano Silvestri Attacchi, Hacking, Intrusione, Malware, Minacce, Minacce, News, Phishing, Tecnologia, Vulnerabilità 0

Nell’ultima settimana, il CERT-AGID (Computer Emergency Response Team dell’Agenzia per l’Italia Digitale) ha condotto un’analisi della sicurezza informatica in Italia.

Complessivamente, sono state identificate 28 campagne malevole, di cui 18 mirate specificamente a obiettivi italiani e 10 di natura più generica ma comunque con un impatto significativo sul nostro paese.

Nel corso di questa attività di monitoraggio e analisi, il CERT-AGID ha individuato 378 indicatori di compromissione (IoC), prontamente condivisi con gli enti accreditati per rafforzare le loro difese contro le minacce informatiche.

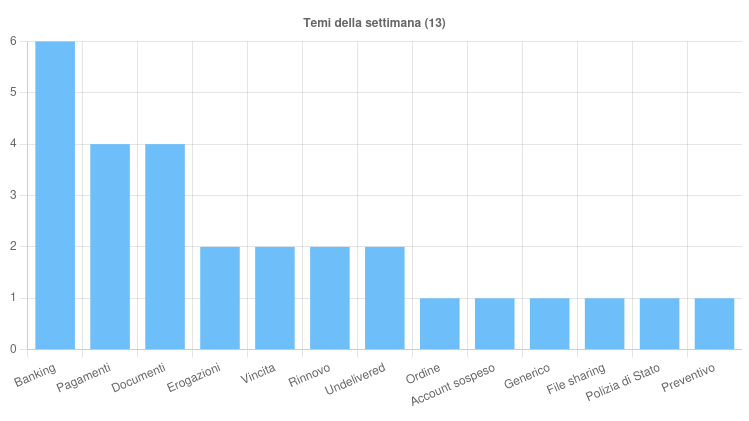

I temi della settimana

Nell’ultima settimana, le campagne malevole sul territorio italiano hanno sfruttato 13 temi per ingannare le vittime.

Tra questi, immancabilmente, il Banking è emerso come uno degli obiettivi principali, con attacchi di smishing mirati ai clienti di istituti come Intesa Sanpaolo, Crédit Agricole e Zenith Bank. Questo tema è stato anche utilizzato per diffondere il malware SpyNote attraverso file APK inviati via SMS.

Il tema dei Pagamenti è stato sfruttato in una campagna di phishing contro gli utenti di Hostinger, oltre a essere impiegato per distribuire i malware FormBook e SnakeKeylogger.

Fonte: CERT-AGID

Le campagne incentrate sui Documenti hanno preso di mira servizi come Adobe, Outlook e cPanel, mentre il tema del Rinnovo è stato utilizzato per attacchi contro clienti di Aruba e Wix.

Oltre a questi, sono stati identificati altri temi utilizzati per veicolare diverse tipologie di malware e campagne di phishing.

Tra gli eventi di particolare rilievo, si segnala una campagna di phishing che ha sfruttato il nome e il logo della Polizia di Stato per rubare le credenziali email degli utenti.

Inoltre, il CERT-AGID ha individuato due campagne di phishing a tema INPS, mirate a sottrarre dati sensibili con la promessa di erogazioni di denaro. In questi casi, le vittime sono state indotte a fornire informazioni personali dettagliate, inclusi IBAN, selfie e documenti d’identità.

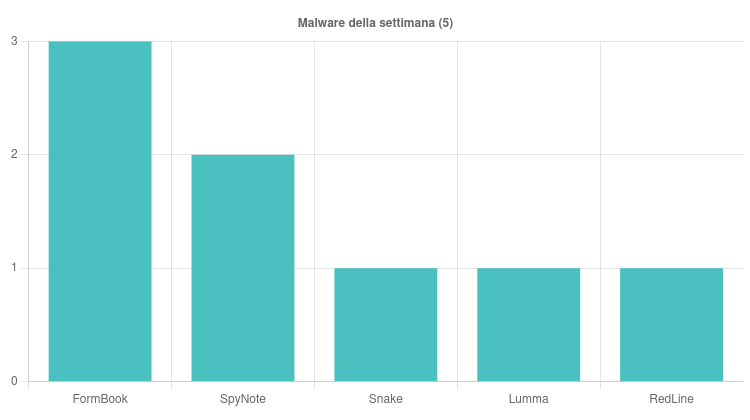

Malware della settimana

Nel corso dell’ultima settimana, l’Italia è stata interessata da attività malevole riconducibili a cinque diverse famiglie di malware, ciascuna con le proprie caratteristiche e modalità di diffusione.

Il malware FormBook si è distinto per la sua versatilità, essendo stato veicolato attraverso multiple campagne. Una di queste, specificamente mirata al contesto italiano, ha sfruttato il tema dei Pagamenti, diffondendosi tramite email contenenti allegati VBS.

Parallelamente, sono state identificate due campagne di portata più ampia, anch’esse incentrate sui temi Pagamenti e Ordine, che hanno utilizzato email con allegati RAR come vettore di diffusione.

Fonte: CERT-AGID

SpyNote, un’altra minaccia significativa, ha preso di mira il settore bancario italiano. Questa famiglia di malware ha adottato una strategia di diffusione basata sull’invio di APK malevoli tramite SMS, sfruttando la crescente dipendenza degli utenti dai servizi bancari mobili.

Snake Keylogger ha fatto la sua comparsa in una campagna specifica per l’Italia, ancora una volta sfruttando il tema dei pagamenti. In questo caso, il malware è stato distribuito attraverso email contenenti allegati in formato XZ.

Le ultime due famiglie di malware identificate, LummaC e RedLine, hanno mostrato un approccio più generico.

Mentre per LummaC non sono stati forniti dettagli specifici sulla sua campagna, RedLine si è distinto per una campagna incentrata sul tema Preventivo.

Questa ultima minaccia ha utilizzato una strategia di diffusione basata su email contenenti allegati sia in formato PDF che ISO, dimostrando una certa flessibilità nelle sue tattiche d’infezione.

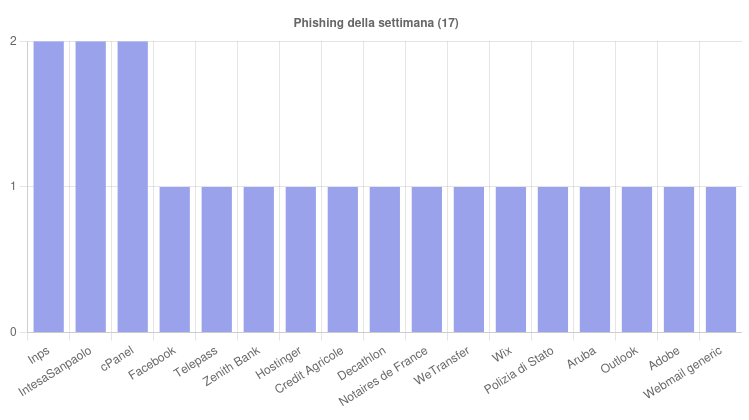

Phishing della settimana

Nel corso dell’ultima settimana, le campagne di phishing hanno preso di mira un totale di 17 marchi noti, sfruttando la loro reputazione e familiarità presso il pubblico per ingannare le potenziali vittime.

Questo dato evidenzia la persistente minaccia del phishing nel panorama della sicurezza informatica italiana e la necessità di una costante vigilanza da parte degli utenti.

Tra i vari obiettivi, tre brand in particolare sono emersi come bersagli principali delle attività di phishing, distinguendosi per la frequenza e l’intensità degli attacchi.

Fonte: CERT-AGID

L’INPS (Istituto Nazionale della Previdenza Sociale) si è trovato in cima a questa lista, riflettendo la tendenza dei cybercriminali a sfruttare la fiducia dei cittadini nelle istituzioni pubbliche.

Intesa Sanpaolo è stato anch’esso bersaglio di numerose campagne di phishing. Ciò sottolinea come il settore finanziario continui a essere un obiettivo privilegiato per i criminali informatici, data la possibilità di accedere direttamente a informazioni finanziarie sensibili e potenzialmente a fondi delle vittime.

Infine, cPanel, una popolare piattaforma di gestione di hosting web, ha completato il trio dei brand più colpiti. Questo suggerisce un interesse crescente dei malintenzionati verso le credenziali di accesso a servizi di hosting, probabilmente con l’intento di compromettere siti web per ulteriori attività malevole.

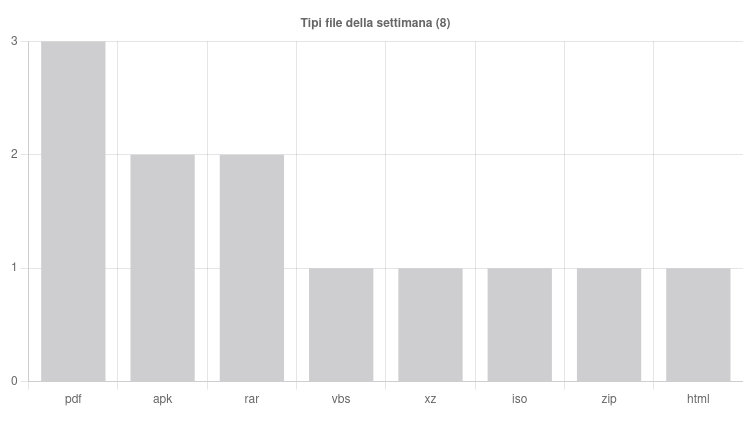

Formati e canali di diffusione

L’esame delle recenti attività malevole ha messo in luce la versatilità dei cybercriminali nell’impiego di diversi formati di file per le loro campagne d’attacco.

L’analisi ha identificato l’uso di 8 distinte tipologie di file, evidenziando una strategia diversificata volta a massimizzare le possibilità di successo delle loro operazioni.

Il formato PDF si è distinto come il più frequentemente utilizzato, comparendo in 3 e diverse occasioni.

Fonte: CERT-AGID

Seguono i formati APK e RAR, ciascuno impiegato due volte, mentre altri formati come VBS, XZ, ISO, ZIP e HTML sono stati riscontrati una sola volta ciascuno.

Per quanto concerne i metodi di diffusione, le email si confermano il canale preferito, essendo state utilizzate in ben 25 occasioni. Questo dato sottolinea la persistente efficacia del phishing via email nonostante la crescente consapevolezza degli utenti.

Gli SMS, impiegati due volte, indicano un interesse verso gli attacchi basati su dispositivi mobili, mentre l’uso singolo della PEC suggerisce tentativi di sfruttare la percezione di sicurezza associata a questo sistema di posta certificata.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

CERT-AGID 15-21 marzo: le campagne di...

CERT-AGID 15-21 marzo: le campagne di...Mar 24, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...