Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

CERT-AGID 30 novembre – 6 dicembre: il phishing colpisce Intesa Sanpaolo

Dic 09, 2024 Stefano Silvestri Attacchi, Hacking, Malware, Minacce, Minacce, News, Phishing, Tecnologia, Vulnerabilità 0

Nel corso di questa settimana, il CERT-AGID ha individuato e analizzato 37 campagne malevole nel contesto italiano di sua competenza.

Di queste, 20 erano specificamente mirate a obiettivi italiani, mentre le altre 17, pur essendo di carattere generico, hanno comunque coinvolto il territorio nazionale. A seguito dell’analisi, il CERT-AGID ha fornito agli enti accreditati i 622 indicatori di compromissione (IoC) rilevati.

I temi della settimana

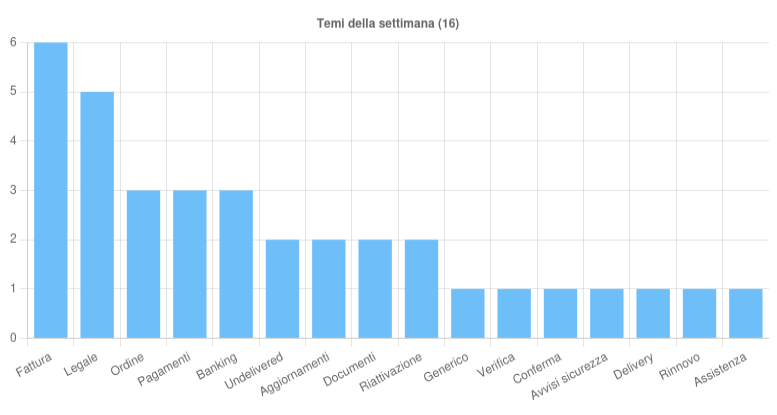

Questa settimana il CERT-AGID ha rilevato 16 temi sfruttati per diffondere campagne malevole sul territorio italiano.

Tra questi, il tema delle Fatture è stato uno dei più ricorrenti, impiegato per diffondere malware come AgentTesla, Formbook e Rhadamanthys attraverso campagne generiche.

Lo stesso argomento è stato sfruttato anche in due campagne di phishing italiane: la prima ha riguardato Aruba, veicolata tramite PEC compromesse, la seconda ha colpito DocuSign.

Il tema Legale si è rivelato un veicolo per malware quali PureLogs Stealer, AsyncRAT, RedLine, Rhadamanthys e XMrig, tutti diffusi tramite campagne mirate al pubblico italiano.

Anche il tema degli Ordini è stato utilizzato per orchestrare attacchi, dapprima in una campagna generica di phishing sul tema Webmail, e poi in altre iniziative per distribuire Rhadamanthys attraverso il loader Guloader e SnakeKeylogger.

Fonte: CERT-AGID

I Pagamenti hanno rappresentato un altro vettore significativo, con una campagna generica di phishing mirata agli utenti di Office365 e altre due operazioni destinate a diffondere AgentTesla e Formbook.

Particolare attenzione, come sempre, è stata dedicata al tema del Banking, sfruttato per tre campagne condotte tramite PEC compromesse contro clienti di Intesa Sanpaolo, una delle banche italiane più esposte a queste minacce.

Tra gli eventi di particolare interesse segnaliamo l’aumento delle campagne di phishing condotte tramite PEC compromesse o fraudolente. Questa tecnica è stata utilizzata soprattutto per attacchi mirati al settore bancario, con campagne che hanno colpito gli utenti di Intesa Sanpaolo.

Infine, è stato analizzato un caso insolito riguardante il malware AgentTesla. Una sua versione, distribuita come allegato email, presentava un meccanismo di attivazione difettoso che impediva il traffico di rete e rendeva difficile l’individuazione della sua natura.

Nei giorni successivi, gli attaccanti hanno risolto il problema con una nuova versione del malware, distribuita tramite una nuova campagna.

Malware della settimana

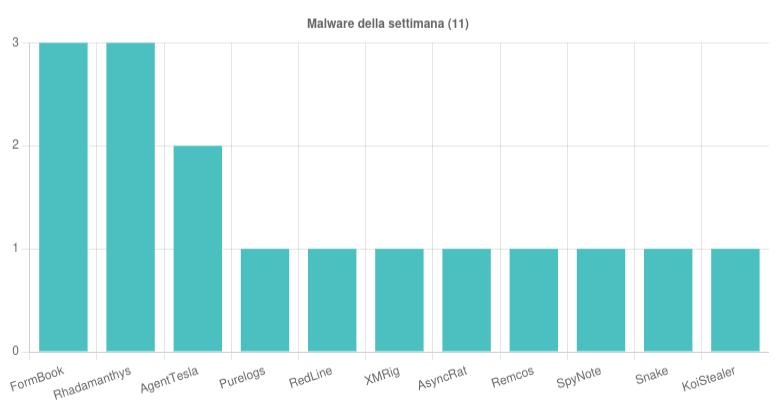

Questa settimana sono state rilevate 11 diverse famiglie di malware che hanno preso di mira l’Italia.

Tra le campagne più significative figura FormBook, diffuso attraverso una campagna italiana a tema “Delivery” e due campagne generiche legate ai temi “Pagamenti” e “Fattura”. Queste operazioni hanno sfruttato email contenenti allegati compressi in formato ZIP e RAR per colpire le vittime.

Anche Rhadamanthys, veicolato tramite il loader GuLoader, ha rappresentato una minaccia rilevante, con una campagna italiana a tema “Legale” e due campagne generiche basate sui temi “Ordine” e “Fattura”. Gli allegati utilizzati variavano tra file XLSX, PDF e link a file dannosi.

Fonte: CERT-AGID

AgentTesla ha invece caratterizzato due campagne generiche legate ai temi “Pagamenti” e “Fattura”, distribuite tramite email con file ZIP allegati.

Tra le altre famiglie di malware, XMRig è stato individuato in una campagna italiana a tema “Legale”, veicolata tramite allegati ZIP, mentre PureLogs e Redline sono stati utilizzati in campagne simili, sempre a tema “Legale”, con allegati BAT ed EXE rispettivamente.

Anche AsyncRAT ha seguito lo stesso tema, utilizzando allegati compressi contenenti file eseguibili.

Remcos, anch’esso distribuito tramite GuLoader, è stato rilevato in una campagna italiana che sfruttava email con allegati 7Z.

Parallelamente, KoiStealer è stato diffuso tramite allegati ZIP, mentre SnakeKeylogger è stato associato a una campagna italiana a tema “Ordine” con email contenenti file Z.

Infine, SpyNote si è distinto per la sua diffusione attraverso una campagna generica che sfruttava il tema “Aggiornamenti”, distribuendo file APK malevoli tramite SMS.

Phishing della settimana

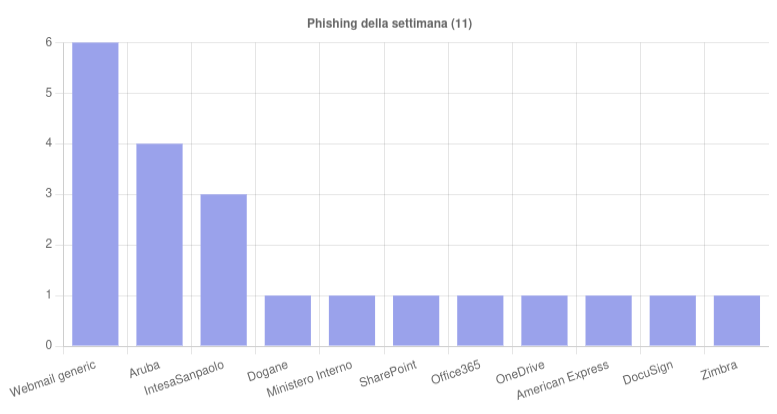

Questa settimana sono stati 11 i brand coinvolti nelle campagne di phishing che hanno preso di mira utenti italiani.

Tra i marchi maggiormente colpiti spiccano Aruba, Intesa Sanpaolo, come abbiamo scritto in precedenza. Anche le Dogane, però, sono rientrate tra i bersagli privilegiati dai cybercriminali.

Le campagne a tema Aruba hanno sfruttato principalmente email fraudolente inviate da caselle PEC compromesse, una tecnica particolarmente insidiosa poiché sfrutta la fiducia generalmente riposta nella posta certificata.

Fonte: CERT-AGID

Intesa Sanpaolo, regolarmente al centro di numerosi attacchi, continua a essere un obiettivo frequente. I cybercriminali hanno orchestrato campagne di phishing estremamente mirate, inviando email apparentemente provenienti dalla banca e progettate per reindirizzare gli utenti verso copie fedeli dei portali di home banking.

Tornando alla categoria di attacchi che ha interessato le Dogane, si tratta di un settore strategico che gestisce informazioni sensibili legate alle operazioni di import-export.

Anche in questo caso, le email malevole hanno simulato comunicazioni ufficiali, convincendo le vittime a scaricare file contenenti malware o a inserire dati riservati su siti contraffatti.

Di particolare rilievo sono state, inoltre, le campagne di phishing generiche che sfruttano il tema delle Webmail. Questi attacchi non si limitano a colpire un marchio specifico ma puntano più in generale a intercettare credenziali di accesso ai servizi email, fondamentali per avviare ulteriori attività malevole.

Gli account compromessi vengono spesso utilizzati come punto di partenza per attacchi a catena, sfruttando la rubrica della vittima o inviando email fraudolente a contatti fidati.

Formati e canali di diffusione

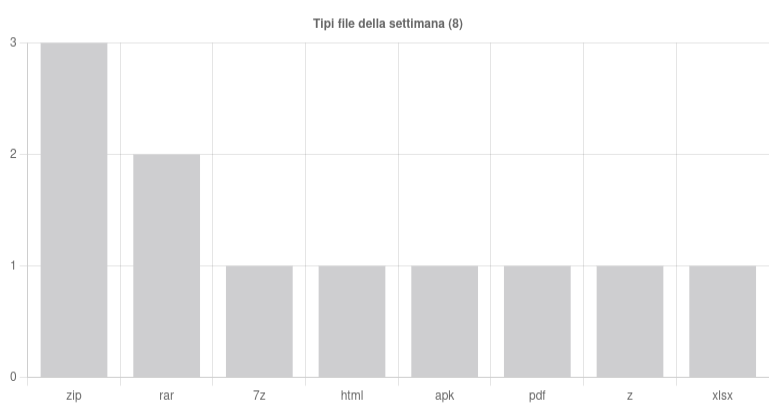

L’ultimo rapporto del CERT-AGID ha rivelato l’impiego di otto formati di file diversi per la diffusione di contenuti malevoli nell’arco della settimana.

Fonte: CERT-AGID

Tra questi, il formato ZIP si è confermato il più utilizzato, protagonista di tre campagne, seguito dal formato RAR, impiegato in due occasioni.

Gli altri formati individuati (7Z, HTML, APK, PDF, Z e XLSX) sono stati rilevati in una sola campagna ciascuno, ma restano strumenti insidiosi per veicolare malware.

Le email continuano a rappresentare il canale privilegiato per la diffusione delle minacce informatiche, con ben 30 campagne identificate che sfruttano questo mezzo per raggiungere le vittime.

Anche la posta elettronica certificata, generalmente considerata più sicura, è stata sfruttata in 6 campagne individuata dal CERT-AGID. Da ultimo, si segnala 1 campagna che ha sfruttato gli SMS.

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

CERT-AGID 15-21 marzo: le campagne di...

CERT-AGID 15-21 marzo: le campagne di...Mar 24, 2025 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...