Aggiornamenti recenti Aprile 15th, 2025 9:37 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Slopsquatting: quando l’IA consiglia pacchetti che non esistono

- Cambiare password di admin da remoto: la nuova vulnerabilità di FortiSwitch

- CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti di due campagne malspam

- Identità non umane: la nuova emergenza per i segreti aziendali

- Shuckworm prende di mira le missioni in Ucraina con device rimovibili

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Slopsquatting: quando l’IA consiglia pacchetti che non esistono

CERT-AGID 28 dicembre – 3 gennaio: Poste Italiane e Intesa Sanpaolo sotto attacco

Gen 06, 2025 Stefano Silvestri Attacchi, Hacking, Intrusione, Malware, News, Phishing, Tecnologia, Vulnerabilità 0

Nel corso della scorsa settimana, il CERT-AGID ha identificato e analizzato 14 campagne malevole nel contesto italiano di sua competenza.

Tra queste, 12 erano mirate specificamente a obiettivi italiani, mentre le altre 2, sebbene di natura generica, hanno comunque coinvolto l’Italia.

Ai propri enti accreditati, il CERT-AGID ha fornito 194 indicatori di compromissione (IoC) rilevati nel corso delle attività di monitoraggio.

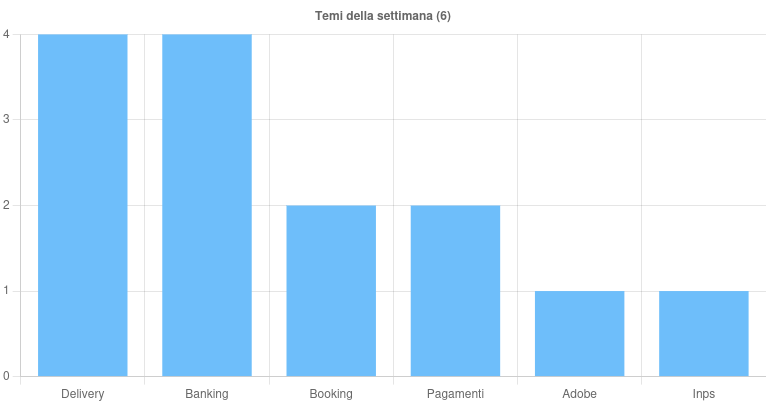

I temi della settimana

Nella settimana passata sono stati individuati sette temi principali sfruttati per condurre campagne malevole sul territorio italiano.

Tra i più rilevanti si segnalano Delivery, utilizzato per campagne di smishing mirate contro i clienti di Poste Italiane.

Il CERT-AGID ha identificato 14 campagne malevole ed emesso 194 indicatori di compromissione.

Immancabilmente troviamo il Banking, tema centrale in campagne di phishing via PEC, in particolare contro i clienti di Intesa Sanpaolo. Lo stesso argomento è stato impiegato in una campagna generica di phishing che ha preso di mira Capital One.

Un altro tema gettonato è da sempre quello dei Pagamenti, stavolta sfruttato in due campagne malware, una di portata generica volta alla diffusione del trojan FormBook e una specificamente italiana che distribuisce il malware XWorm.

Il tema Booking è stato utilizzato come pretesto per la distribuzione dei malware AsyncRAT e LummaStealer, mentre gli altri temi individuati sono stati impiegati per una varietà di campagne di malware e phishing rivolte a diversi obiettivi.

Tra gli eventi più significativi della settimana si segnala un’intensificazione delle campagne di smishing rivolte ai clienti di Poste Italiane, finalizzate al furto di dati personali e finanziari.

Tramite SMS fraudolenti, gli utenti vengono avvisati di presunti problemi legati alla consegna di un pacco e indirizzati su una pagina web ingannevole, dove vengono richieste informazioni personali e dati delle carte di credito.

Un altro episodio di rilievo riguarda la diffusione di un presunto breach che ha coinvolto una non precisata suite di soluzioni software specializzata in marketing e comunicazione aziendale.

Fonte: CERT-AGID

I dati sottratti e divulgati includono informazioni anagrafiche, indirizzi email e numeri di telefono, con potenziali impatti significativi sulla privacy degli utenti coinvolti.

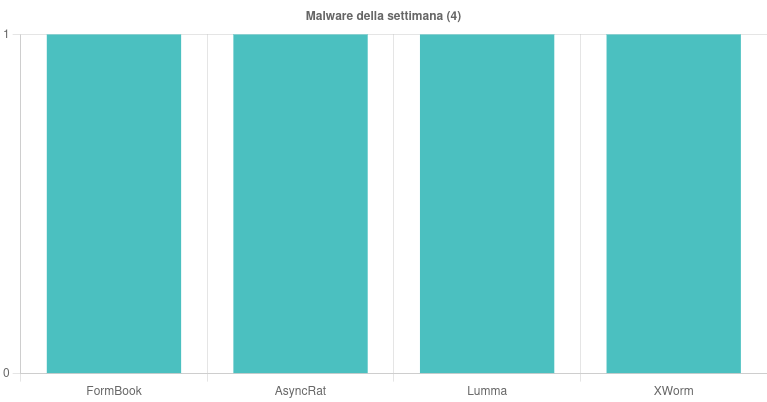

Malware della settimana

Nel corso della settimana sono state identificate quattro famiglie di malware che hanno colpito il territorio italiano, distinguendosi per modalità di diffusione e tematiche sfruttate.

FormBook ha visto una campagna di portata generica basata sul tema “Pagamenti”, diffusa attraverso email contenenti un allegato in formato RAR.

AsyncRAT è stato impiegato in una campagna specificamente italiana a tema “Booking”, veicolata tramite email con allegati in formato HTML.

Lumma è stato protagonista di un’altra campagna italiana sempre legata al tema “Booking”, anch’essa distribuita tramite email con allegati in formato HTML.

Infine, XWorm è stato usato per una campagna italiana incentrata sul tema “Pagamenti”, diffusa tramite email con allegati ZIP.

Fonte: CERT-AGID

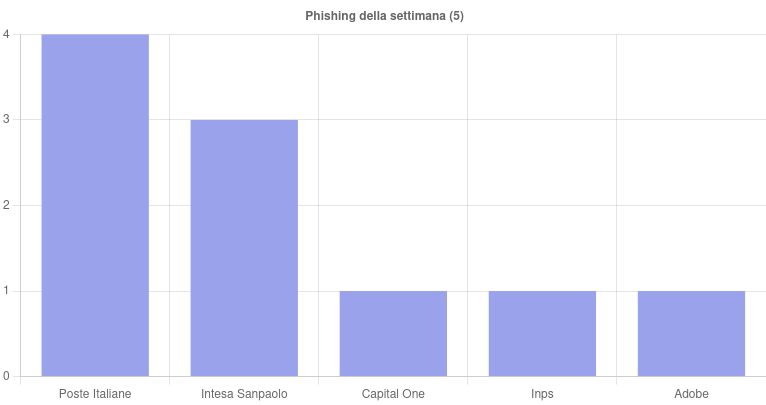

Phishing della settimana

Questa settimana sono stati cinque i brand colpiti da campagne di phishing, con un’intensificazione delle attività legate a Poste Italiane e Intesa Sanpaolo.

Le campagne a tema Poste Italiane si sono focalizzate prevalentemente su attacchi di smishing, sfruttando falsi messaggi relativi a presunti problemi con la consegna di pacchi.

Questi tentativi fraudolenti, come abbiamo scritto, miravano a indurre gli utenti a condividere dati sensibili, tra cui credenziali personali e informazioni di pagamento.

Per quanto riguarda Intesa Sanpaolo, le campagne si sono concentrate su email PEC di phishing, spesso sofisticate e apparentemente autentiche, con l’obiettivo di sottrarre informazioni bancarie.

Fonte: CERT-AGID

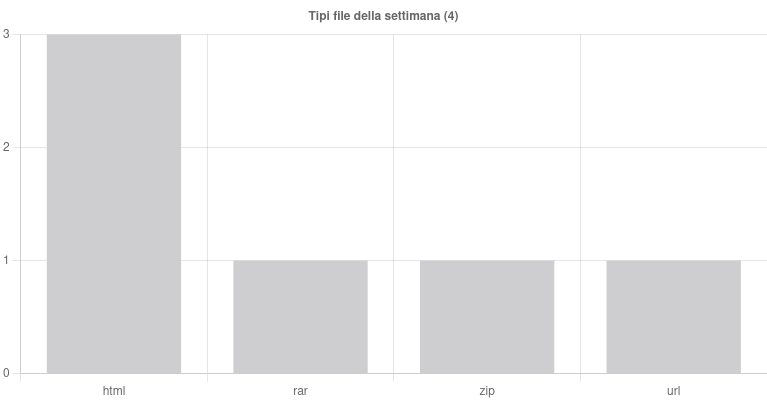

Formati e canali di diffusione

Il rapporto settimanale del CERT-AGID ha evidenziato l’impiego di quattro tipologie di file per la distribuzione di contenuti dannosi.

Tra i formati analizzati, i file HTML si sono rivelati i più utilizzati, con tre diverse campagne che ne hanno sfruttato il potenziale. Seguono i file RAR, ZIP e URL, ciascuno impiegato in una singola campagna.

Le email si confermano il canale preferito dai criminali informatici, con sette campagne individuate che sfruttano questo mezzo per raggiungere le vittime. Gli SMS non sono stati da meno, rappresentando il vettore di attacco per quattro campagne malevole.

Infine, la posta elettronica certificata (PEC) è stata bersaglio di tre campagne, segnalando una crescente diversificazione nelle tecniche di attacco, che mirano a colpire in modo mirato e sofisticato diversi canali di comunicazione.

Fonte: CERT-AGID

Articoli correlati

-

CERT-AGID 5-11 APRILE: MintLoader e...

CERT-AGID 5-11 APRILE: MintLoader e...Apr 14, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

Altro in questa categoria

-

Slopsquatting: quando l’IA...

Slopsquatting: quando l’IA...Apr 15, 2025 0

-

Cambiare password di admin da remoto:...

Cambiare password di admin da remoto:...Apr 14, 2025 0

-

Identità non umane: la nuova emergenza...

Identità non umane: la nuova emergenza...Apr 11, 2025 0

-

Shuckworm prende di mira le missioni in...

Shuckworm prende di mira le missioni in...Apr 11, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività...

Minacce recenti

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti di due campagne malspam

Identità non umane: la nuova emergenza per i segreti aziendali

Shuckworm prende di mira le missioni in Ucraina con device rimovibili

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Cambiare password di admin da remoto: la nuova...

Cambiare password di admin da remoto: la nuova...Apr 14, 2025 0

La settimana scorsa Fortinet ha rilasciato un fix per -

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti...

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti...Apr 14, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha... -

Identità non umane: la nuova emergenza per i segreti...

Identità non umane: la nuova emergenza per i segreti...Apr 11, 2025 0

La gestione delle identità macchina è il punto critico... -

Shuckworm prende di mira le missioni in Ucraina con device...

Shuckworm prende di mira le missioni in Ucraina con device...Apr 11, 2025 0

Gli attacchi di Shuckworm (a.k.a. Gamaredon) non si...