Aggiornamenti recenti Aprile 11th, 2025 3:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Identità non umane: la nuova emergenza per i segreti aziendali

- Shuckworm prende di mira le missioni in Ucraina con device rimovibili

- ToddyCat ha sfruttato un bug di ESET per distribuire il malware TCESB

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

CERT-AGID 18 – 24 gennaio: una nuova campagna a tema INPS (e ancora Vidar)

Gen 27, 2025 Stefano Silvestri Attacchi, Hacking, Intrusione, Leaks, Malware, News, Phishing, Tecnologia, Vulnerabilità 0

Questa settimana, il CERT-AGID ha rilevato e analizzato un totale di 53 campagne malevole nel contesto italiano di sua competenza. Di queste, 29 erano mirate specificamente a obiettivi italiani, mentre 24 erano di carattere generico ma hanno comunque avuto un impatto sul territorio nazionale.

Agli enti accreditati sono stati forniti 896 indicatori di compromissione (IoC) identificati nel corso delle analisi.

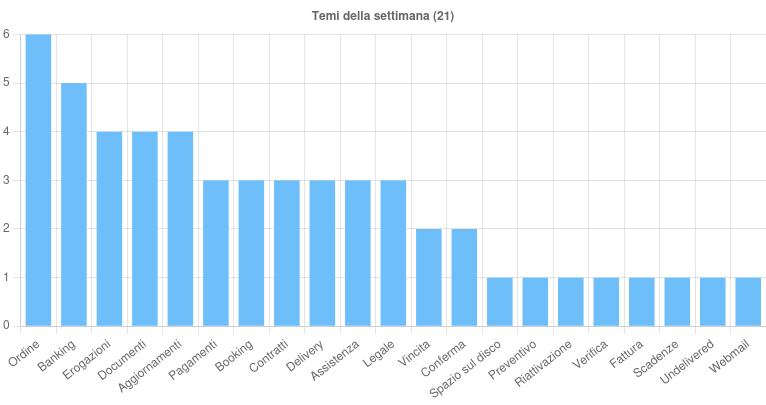

I temi della settimana

Questa settimana sono stati individuati 21 temi sfruttati per condurre campagne malevole sul territorio italiano.

Il tema degli Ordini è stato impiegato per numerose campagne malware, tra cui tre mirate a obiettivi italiani, finalizzate a diffondere StrRat e ModiLoader, e tre di carattere generico che distribuivano SnakeKeyLogger, Formbook e AgentTesla.

Il CERT-AGID questa settimana ha rilevato 53 campagne malevole nel contesto italiano ed emesso 896 indicatori di compromissione (IoC).

Il settore Banking è stato sfruttato per tre campagne malware italiane: due attacchi di smishing che miravano a diffondere i malware Spynote e Copybara e un’operazione di phishing via email che distribuiva MassLogger.

Sono state inoltre rilevate due campagne di phishing rivolte a clienti di istituti bancari italiani: una veicolata via PEC e mirata a Intesa Sanpaolo, l’altra indirizzata ai clienti Mediolanum, utilizzando la posta elettronica ordinaria.

Il tema delle Erogazioni ha interessato tre campagne italiane di smishing contro l’INPS, oltre a una campagna che prendeva di mira il Ministero della Salute.

L’argomento Documenti è stato utilizzato per due campagne italiane che diffondevano i malware Rhadamanthys e Remcos, oltre a due campagne di phishing che sfruttavano webmail generiche.

Gli Aggiornamenti sono stati il pretesto per diverse campagne di phishing, sia italiane che generiche, che si presentavano sotto forma di finte comunicazioni provenienti da servizi di webmail.

Gli altri temi rilevati sono stati sfruttati per condurre ulteriori campagne di malware e phishing, colpendo obiettivi diversi e utilizzando modalità variegate.

Tra gli eventi di particolare interesse segnalati questa settimana, spicca una sofisticata campagna di smishing a tema INPS.

Gli attaccanti hanno utilizzato due domini fraudolenti che imitano l’identità visiva dell’Istituto, inclusi nome e logo, per inviare SMS apparentemente ufficiali.

Fonte: CERT-AGID

Questi messaggi indirizzavano le vittime a un sito malevolo, dove veniva richiesto l’invio di documenti personali come carta d’identità, tessera sanitaria, patente di guida e un selfie con tali documenti.

I dati sottratti possono essere sfruttati per creare identità SPID a nome delle vittime, utilizzate poi per deviare stipendi e pensioni o per altre attività fraudolente sul dark web.

Un’altra segnalazione riguarda una nuova ondata di malspam Vidar, individuata nella notte del 20 gennaio. Gli attaccanti hanno utilizzato caselle PEC compromesse per inviare email malevole, sfruttando l’apparente affidabilità di queste comunicazioni per aumentare il successo degli attacchi.

Infine, continua la campagna di phishing che utilizza il nome e il logo del Ministero della Salute, ampliandosi con nuovi domini e URL di reindirizzamento. Gli indicatori di compromissione (IoC) relativi a queste attività sono stati aggiornati e resi disponibili pubblicamente sul sito del CERT-AGID.

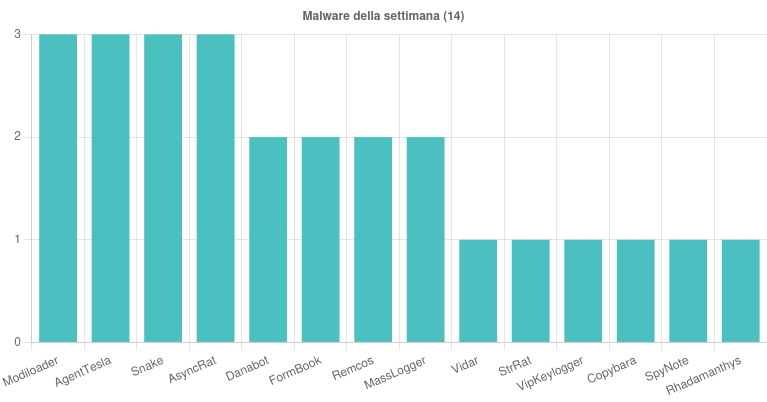

Malware della settimana

Le campagne AgentTesla si sono distinte per la loro diffusione attraverso email a tema “Booking”, “Delivery” e “Ordine”, contenenti allegati compressi in formato RAR e GZ.

Simile strategia è stata adottata per ModiLoader, presente con due campagne italiane a tema “Ordine” e una generica a tema “Contratti”. Anche SnakeKeylogger è stato distribuito tramite tre campagne generiche, focalizzandosi sui temi “Pagamenti” e “Ordine”.

Per quanto riguarda AsyncRAT, sono emerse tre campagne italiane a tema “Legale”, diffuse tramite email che includevano link a file ZIP. Danabot è stato veicolato attraverso due campagne generiche a tema “Booking”, con l’aggiunta di pagine con CAPTCHA falsi per rendere più credibile l’attacco.

Fonte: CERT-AGID

Tra gli altri malware rilevati, FormBook è stato diffuso con due campagne sui temi “Ordine” e “Contratti”, mentre MassLogger ha preso di mira sia il settore “Banking” in Italia che il tema “Contratti” con campagne generiche.

Remcos si è presentato con una campagna italiana e una generica, entrambe a tema “Documenti”, ma veicolate rispettivamente tramite allegati ZIP e DOCX.

VIPKeylogger ha fatto il suo ingresso con una campagna generica legata al tema “Preventivo”, distribuita tramite allegati RAR, mentre Vidar ha colpito con una campagna italiana a tema “Pagamenti”, utilizzando email provenienti da caselle PEC compromesse con link a script JS malevoli.

Tra le campagne italiane, spiccano inoltre quella di STRRat, incentrata sul tema “Ordine” e diffusa tramite allegati JAR, e quella di Rhadamanthys, focalizzata sui “Documenti” con allegati ZIP.

Infine, i malware SpyNote e CopyBara hanno sfruttato il tema “Banking” per veicolare file APK attraverso campagne di smishing, confermando il crescente utilizzo degli SMS come vettore di attacco.

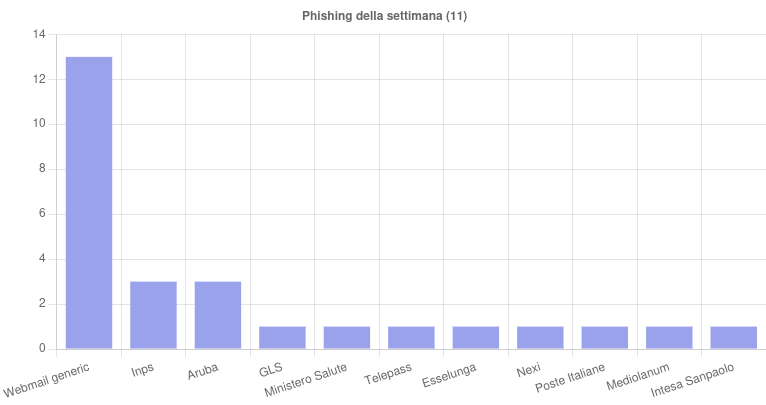

Phishing della settimana

Questa settimana sono stati rilevati 11 brand coinvolti nelle campagne di phishing, con una particolare concentrazione su temi legati a Inps e Aruba.

Fonte: CERT-AGID

Come consuetudine, a destare ancora più attenzione sono state però le campagne che sfruttano webmail non brandizzate. Questi attacchi, mirati a sottrarre dati sensibili agli utenti, si distinguono per l’assenza di riferimenti espliciti a marchi conosciuti, rendendo più difficile per le vittime identificare la frode.

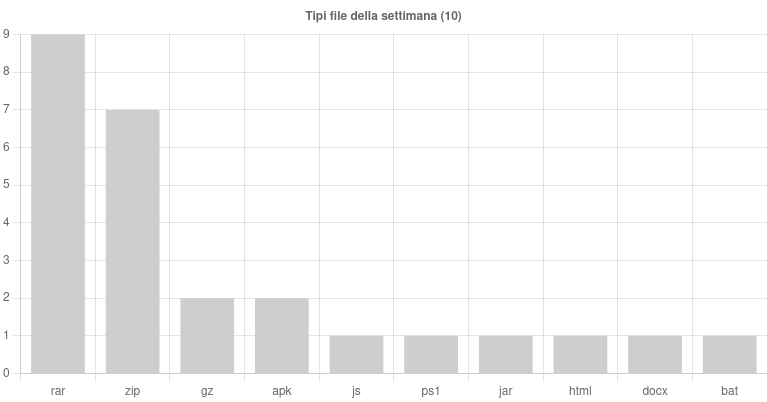

Formati e canali di diffusione

Il rapporto settimanale del CERT-AGID ha rivelato l’impiego di 10 diverse tipologie di file per la diffusione di contenuti dannosi.

Tra questi, il formato RAR è risultato il più utilizzato, coinvolto in 9 campagne malevole, seguito dal formato ZIP con 7 utilizzi.

File come GZ e APK sono stati sfruttati in 2 campagne ciascuno, mentre i formati JS, PS1, JAR, HTML, DOCX e BAT sono stati impiegati una sola volta.

Fonte: CERT-AGID

Le email continuano a rappresentare il principale canale di diffusione, essendo state utilizzate in 42 campagne malevole.

Gli SMS si sono confermati un vettore significativo, coinvolti in 6 campagne, mentre la Posta Elettronica Certificata (PEC), pur essendo impiegata in modo più mirato, è stata sfruttata in 5 attacchi.

Articoli correlati

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

CERT-AGID 29 marzo – 4 aprile: le...

CERT-AGID 29 marzo – 4 aprile: le...Apr 07, 2025 0

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Altro in questa categoria

-

Identità non umane: la nuova emergenza...

Identità non umane: la nuova emergenza...Apr 11, 2025 0

-

Shuckworm prende di mira le missioni in...

Shuckworm prende di mira le missioni in...Apr 11, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

Shuckworm prende di mira le missioni in Ucraina con device rimovibili

Agenti di IA: un’arma potente nelle mani del cybercrimine

ChatGPT ha creato un passaporto che supera la verifica dell’identità

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Identità non umane: la nuova emergenza per i segreti...

Identità non umane: la nuova emergenza per i segreti...Apr 11, 2025 0

La gestione delle identità macchina è il punto critico... -

Shuckworm prende di mira le missioni in Ucraina con device...

Shuckworm prende di mira le missioni in Ucraina con device...Apr 11, 2025 0

Gli attacchi di Shuckworm (a.k.a. Gamaredon) non si... -

ToddyCat ha sfruttato un bug di ESET per distribuire il...

ToddyCat ha sfruttato un bug di ESET per distribuire il...Apr 10, 2025 0

I ricercatori di Kaspersky hanno scoperto che ToddyCat, un... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato...