Aggiornamenti recenti Marzo 26th, 2025 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Windows 11: l’ultimo update interrompe il ripristino del sistema con Veeam Recovery Media

- Microsoft annuncia nuovi agenti per Security Copilot

- Attenzione ai convertitori di file online: possono distribuire malware

- CERT-AGID 15-21 marzo: le campagne di phishing prendono di mira le università

- Il ransomware Medusa usa un driver malevolo per bloccare le difese EDR

CERT-AGID 15-21 marzo: le campagne di phishing prendono di mira le università

Mar 24, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità 0

Nell’ultima settimana, il CERT-AGID ha identificato 65 campagne malevole nello scenario italiano.

Tra queste, 29 avevano obiettivi chiaramente localizzati nel nostro Paese, mentre le restanti 36, pur essendo di carattere più generico, hanno comunque avuto un impatto sul territorio nazionale.

Il team ha condiviso con gli enti accreditati un totale di 841 indicatori di compromissione (IoC), offrendo così un contributo essenziale alla prevenzione e al contenimento delle minacce informatiche.

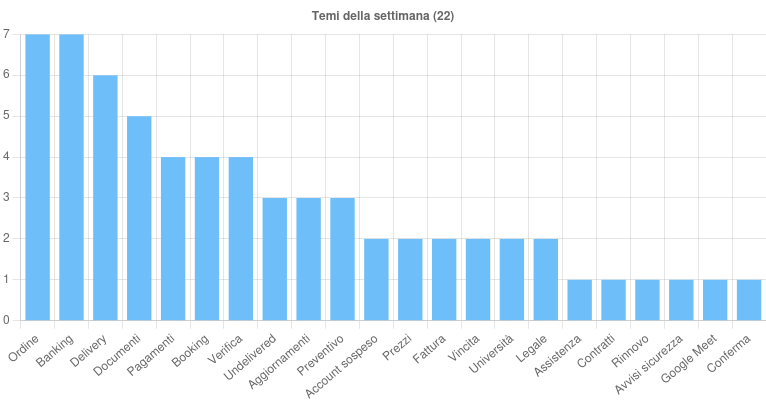

I temi della settimana

Sono stati 22 i temi sfruttati dai cybercriminali nella settimana appena trascorsa per mettere in atto le campagne malevole individuate sul territorio italiano.

Tra questi, alcuni argomenti si sono rivelati particolarmente ricorrenti, a conferma di quanto certi settori, come quello bancario, restino bersagli privilegiati.

Il CERT-AGID questa settimana ha identificato 65 campagne malevole e condiviso con gli enti accreditati 841 indicatori di compromissione.

Il tema dell’“Ordine” è stato utilizzato sia in campagne rivolte esplicitamente all’Italia sia in quelle di carattere più generico, fungendo da esca per diffondere un’ampia gamma di malware tra cui Remcos, FormBook, MassLogger, Snake Keylogger e AgentTesla.

Il “Banking” è tornato al centro delle attenzioni con diverse campagne di phishing, indirizzate agli utenti italiani tramite PEC e PEO (caselle di posta ordinaria), e mirate in particolare ai clienti di Intesa Sanpaolo e Banca Sella. Questo tema è stato inoltre il vettore per la diffusione di malware come Copybara, VIPKeyLogger e Irata.

Anche la logistica è finita nel mirino. Il tema “Delivery” è stato sfruttato per due campagne di phishing italiane ai danni di noti operatori come GLS e DHL. A queste si sono affiancati attacchi malware che hanno incluso Remcos, XWorm, MassLogger e Snake Keylogger.

Non sono mancati poi gli attacchi che si sono mascherati da comunicazioni riguardanti “Documenti”: in questo caso, sono stati presi di mira utenti italiani con una campagna phishing ai danni di Assicurazioni Generali.

A un a livello più ampio è stata poi segnalata un’ulteriore azione indirizzata agli utenti di WeTransfer. Anche qui l’obiettivo era l’installazione di malware, tra cui Rhadamanthys, AsyncRat e Remcos.

Gli altri temi osservati hanno coperto una varietà di argomenti, fungendo da copertura per campagne di phishing o diffusione malware di varia natura.

Tra gli eventi più rilevanti della settimana spicca una campagna di phishing che ha preso di mira l’Università degli Studi di Padova.

L’attacco è stato condotto attraverso l’impiego di due domini fraudolenti creati ad hoc e ha portato al furto di un numero significativo di credenziali appartenenti a studenti e personale dell’Ateneo.

Fonte: CERT-AGID

Parallelamente, si è registrato un aumento delle campagne malware che hanno sfruttato un falso CAPTCHA. Questa tecnica si basa sulla fiducia che gli utenti ripongono in tali sistemi, comunemente utilizzati per distinguere gli esseri umani dai bot e percepiti come garanzia di legittimità.

Mascherando i propri intenti dietro una finta sensazione di sicurezza, gli attaccanti riescono a ottenere accesso ai sistemi delle vittime con maggiore facilità, rendendo ancora più subdola ed efficace l’azione malevola.

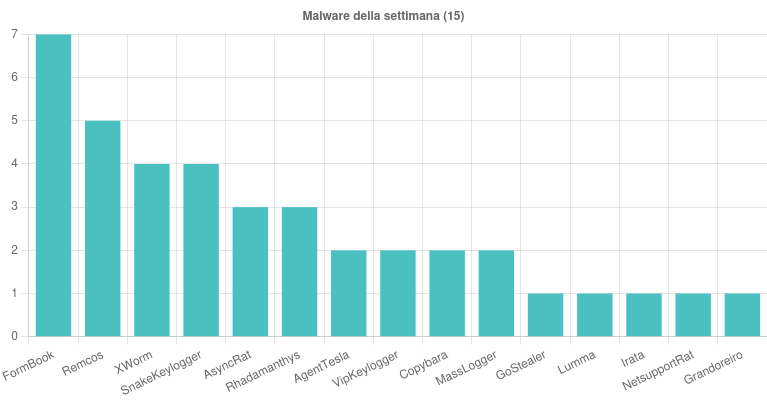

Malware della settimana

Nel corso dell’ultima settimana sono state individuate 15 diverse famiglie di malware attive sul territorio italiano.

Tra le campagne di maggior rilievo spiccano quelle di Formbook, che è stato protagonista sia di una campagna italiana a tema “Preventivo”, diffusa tramite email con allegato ISO, sia di numerose campagne generiche incentrate su “Fatture”, “Pagamenti” e “Ordini”, veicolate attraverso messaggi con allegati compressi o documenti Office nei formati RAR, ZIP, DOCX e XLSX.

Anche Remcos ha fatto registrare più episodi, con due campagne italiane a tema “Ordine” distribuite via email con allegati ZIP e IMG, e tre campagne generiche associate a temi come “Documenti”, “Delivery” e “Prezzi”, anch’esse diffuse con file compressi.

Snake Keylogger è emerso in quattro campagne generiche a tema “Contratti”, “Ordine”, “Delivery” e “Pagamenti”, con una distribuzione via email che ha sfruttato allegati ZIP, RAR e ACE.

Fonte: CERT-AGID

XWorm è stato rilevato in tre campagne generiche legate a “Prezzi”, “Fattura” e “Delivery”, distribuite con allegati ZIP, TAR e IMG.

Un altro fronte di rilievo è rappresentato dalle cinque campagne basate su falso CAPTCHA, già segnalate tra gli eventi della settimana: in questo caso sono stati diffusi malware come AsyncRat, XWorm, Lumma e NetsupportRat, con messaggi a tema “Booking” contenenti link a pagine truffaldine.

Nel settore bancario, sono state rilevate tre campagne italiane, due con Copybara e una con Irata, tutte a tema “Banking” e veicolate tramite SMS contenenti link a file APK malevoli destinati agli utenti mobile.

Rhadamanthys ha fatto la sua comparsa in tre campagne italiane, due a tema “Legale” e una a tema “Documenti”, con una distribuzione tramite email contenenti allegati ZIP o link a file compressi.

Anche AgentTesla è stato impiegato in due campagne italiane, con email a tema “Ordine” e “Preventivo” corredate da allegati GZ e ISO.

Infine, MassLogger è stato utilizzato in una campagna italiana a tema “Ordine” e in una generica legata al tema “Delivery”, entrambe veicolate tramite email con file compressi.

A completare il quadro, si segnalano diverse campagne italiane basate su GoStealer e AsyncRat, oltre ad alcune azioni generiche che hanno sfruttato malware come Grandoreiro e VipKeylogger.

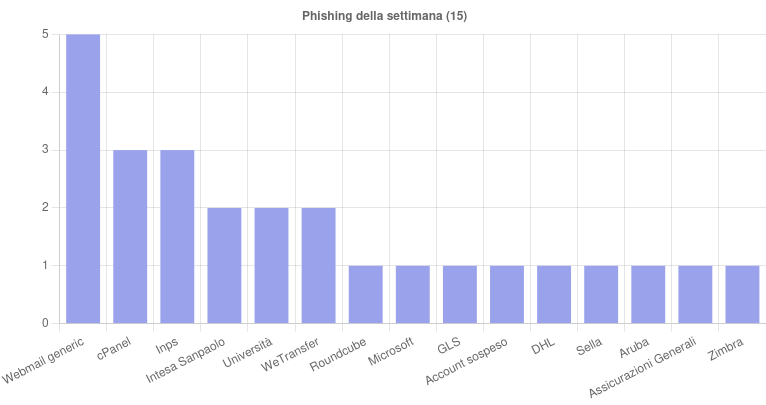

Phishing della settimana

Questa settimana sono stati 15 i brand coinvolti nelle campagne di phishing monitorate dal CERT-AGID.

Tra questi, spiccano per volume le campagne che hanno sfruttato il nome di CPanel, dell’INPS e dell’istituto bancario Intesa Sanpaolo, con l’obiettivo di indurre gli utenti a cliccare su link malevoli o a fornire credenziali e informazioni riservate.

Fonte: CERT-AGID

A colpire ancora di più è però la diffusione di campagne di phishing mascherate da generiche comunicazioni di webmail, prive di un marchio identificabile ma particolarmente insidiose.

Questi messaggi, proprio perché non associati a un brand specifico, riescono a passare più facilmente inosservati, facendo leva su modelli standardizzati di interfaccia che gli utenti associano a contesti legittimi.

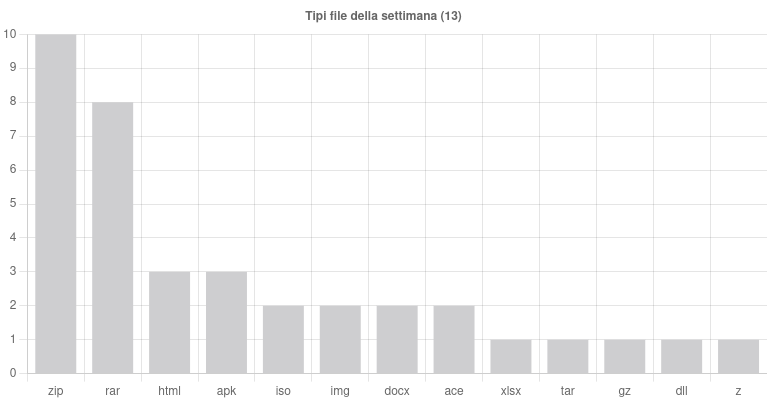

Formati e canali di diffusione

Nel corso dell’ultima settimana, il CERT-AGID ha documentato l’impiego di ben 13 tipologie differenti di file come veicolo per la diffusione di contenuti dannosi, a conferma della varietà di tecniche adottate dai cybercriminali per eludere i sistemi di difesa e colpire le potenziali vittime.

Tra i formati più utilizzati spiccano gli archivi compressi ZIP, protagonisti in 10 campagne, seguiti dai file RAR, impiegati in 8 attacchi. Anche i formati HTML e APK hanno registrato una certa ricorrenza, con tre rilevamenti ciascuno.A questi si aggiungono ISO, IMG, DOX e ACE, comparsi in due campagne ciascuno.

Gli altri formati rilevati (XLSX, TAR, GZ, DLL e Z), sono stati osservati singolarmente, ma non per questo vanno sottovalutati: la loro presenza, seppur marginale, dimostra l’ampiezza dell’arsenale a disposizione degli attaccanti.

Fonte: CERT-AGID

Le email continuano a rappresentare il vettore di attacco privilegiato, essendo state utilizzate in ben 58 campagne su 65.

Seguono gli SMS, sfruttati in 5 episodi, mentre un attacco è stato veicolato tramite PEC e un altro ancora ha fatto ricorso a tecniche riconducibili all’OSINT.

Quest’ultima categoria fa riferimento all’uso di informazioni raccolte da fonti pubblicamente accessibili e legalmente consultabili, una metodologia sempre più frequente nel panorama delle minacce informatiche.

Il suo impiego in ambito malevolo evidenzia quanto le strategie di attacco si stiano facendo sempre più raffinate, sfruttando anche dati aperti per costruire campagne più credibili e mirate.

Articoli correlati

-

CERT-AGID 8-14 marzo: contrastata una...

CERT-AGID 8-14 marzo: contrastata una...Mar 17, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

CERT-AGID 22-28 febbraio: nuove...

CERT-AGID 22-28 febbraio: nuove...Mar 03, 2025 0

-

CERT AGID 15-21 febbraio: scoperte...

CERT AGID 15-21 febbraio: scoperte...Feb 24, 2025 0

Altro in questa categoria

-

Windows 11: l’ultimo update...

Windows 11: l’ultimo update...Mar 26, 2025 0

-

Microsoft annuncia nuovi agenti per...

Microsoft annuncia nuovi agenti per...Mar 25, 2025 0

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account... -

Indagine Zscaler: le aziende devono investire sulla...

Indagine Zscaler: le aziende devono investire sulla...Mar 06, 2025 0

Le aziende temono gli attacchi informatici e la loro... -

Sul dark web ci sono oltre 2 milioni di carte di credito

Sul dark web ci sono oltre 2 milioni di carte di creditoMar 04, 2025 0

Secondo una recente analisi di Kaspersky, sul dark web sono...

Minacce recenti

CERT-AGID 15-21 marzo: le campagne di phishing prendono di mira le università

Tomcat sotto attacco: grave bug sfruttato dopo 30 ore dalla pubblicazione

ClickFix: torna la campagna di phishing che colpisce il settore turistico

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Windows 11: l’ultimo update interrompe il ripristino...

Windows 11: l’ultimo update interrompe il ripristino...Mar 26, 2025 0

L’ultimo aggiornamento di Windows sta creando non... -

Microsoft annuncia nuovi agenti per Security Copilot

Microsoft annuncia nuovi agenti per Security CopilotMar 25, 2025 0

Un anno dopo il rilascio di Security Copilot, soluzione... -

Attenzione ai convertitori di file online: possono...

Attenzione ai convertitori di file online: possono...Mar 24, 2025 0

Chiunque ha usato almeno una volta un servizio di... -

CERT-AGID 15-21 marzo: le campagne di phishing prendono di...

CERT-AGID 15-21 marzo: le campagne di phishing prendono di...Mar 24, 2025 0

Nell’ultima settimana, il CERT-AGID ha identificato... -

Il ransomware Medusa usa un driver malevolo per bloccare le...

Il ransomware Medusa usa un driver malevolo per bloccare le...Mar 21, 2025 0

I ricercatori di Security Labs di Elastic hanno analizzato...