Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Mar 31, 2025 Stefano Silvestri Hacking, In evidenza, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato un totale di 69 campagne malevole che hanno interessato direttamente o indirettamente il territorio italiano.

Di queste, 28 erano rivolte specificamente a obiettivi italiani mentre le restanti 41, pur essendo campagne generiche, hanno comunque avuto un impatto anche nel nostro Paese.

L’attività di analisi ha permesso di identificare 824 indicatori di compromissione (IoC), già condivisi con gli enti accreditati al servizio di threat intelligence del CERT-AGID.

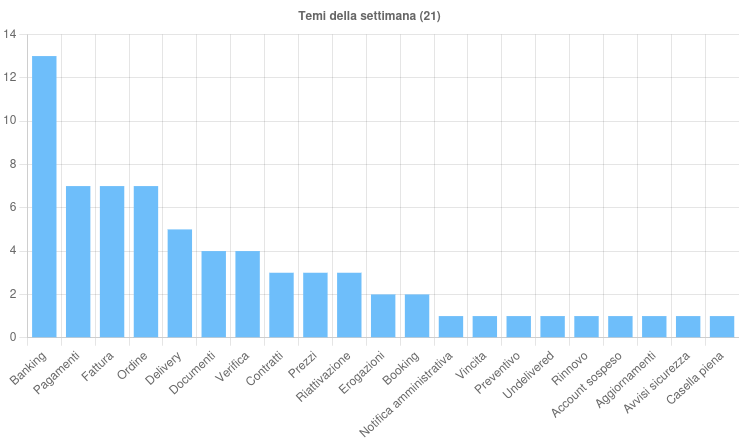

I temi della settimana

Nella settimana analizzata, sono stati 21 i temi sfruttati dai cybercriminali per creare le campagne malevole rivolte al pubblico italiano. Tra questi, alcuni argomenti si sono dimostrati ricorrenti, in particolare nelle truffe via phishing e nella diffusione di malware.

Il tema Banking come sempre si è dimostrato essere quello più prolifico, essendo stato utilizzato in campagne di phishing indirizzate agli utenti di Intesa Sanpaolo, sia su caselle di posta elettronica ordinaria sia certificata (PEO e PEC).

Lo stesso tema è stato anche il veicolo di diffusione per numerosi malware tra cui Snake Keylogger, BingoMod, Copybara, MassLogger e SpyNote.

Anche il finto Ordine di merci si è rivelato un’esca efficace per diffondere codici malevoli come VipKeylogger, FormBook, Snake Keylogger e Remcos.

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato un totale di 69 campagne malevole ed emesso 824 indicatori di compromissione.

Il tema dei Pagamenti ha invece fatto da esca per una campagna italiana rivolta agli utenti di pagoPA, affiancata da due campagne generiche, una delle quali ha colpito utenti di CapitalOne. In questo ambito sono stati distribuiti malware come AsyncRat, FormBook, Adwin e Remcos.

Infine, le finte Fatture hanno alimentato due campagne di phishing generiche, una delle quali mirava a colpire utenti Microsoft. Anche in questo caso sono stati veicolati diversi malware, tra cui VipKeylogger, FormBook e Grandoreiro.

Tra gli eventi più rilevanti della settimana, il CERT-AGID segnalato il grave sviluppo legato allo smishing a tema INPS del quale abbiamo più volte scritto. I documenti trafugati durante quelle campagne sono infatti stati messi in vendita online.

L’annuncio circolato nel dark web descrive chiaramente il contenuto dei file proposti: foto fronte-retro dei documenti di identità accompagnate da selfie dei legittimi proprietari. A corredo, per dimostrarne l’autenticità, vengono condivisi tre link che mostrano cittadini italiani con il volto in primo piano accanto ai propri documenti. Una dimostrazione inquietante della portata dei danni causati da queste campagne.

Nel frattempo, grazie anche alla collaborazione dei gestori coinvolti, è stata intercettata e bloccata una nuova ondata di malspam veicolata tramite PEC compromesse.

La campagna aveva l’obiettivo di diffondere il malware AsyncRat attraverso l’uso del loader MintLoader. Il modus operandi presenta molte somiglianze con le vecchie campagne Vidar: abuso di domini .top, impiego di algoritmi DGA (Domain Generation Algorithm) per la creazione dinamica degli indirizzi malevoli e uso combinato di script in JavaScript e PowerShell per installare il payload.

La sostituzione di Vidar con AsyncRat però potrebbe indicare un cambiamento strategico: mentre il primo è un infostealer focalizzato sul furto di credenziali e dati bancari, il secondo consente il controllo remoto delle macchine infette, suggerendo un’intenzione più duratura e persistente da parte degli attaccanti.

Fonte: CERT-AGID

Infine, è in corso nuova campagna di phishing che fa leva sul nome di pagoPA. I truffatori fingono la notifica di una multa da 25 euro per una sosta in zona vietata, nel tentativo di carpire dati personali e informazioni sulle carte di credito delle vittime.

Ancora una volta, i criminali informatici sfruttano la familiarità degli utenti con servizi pubblici reali per rendere più credibili le esche digitali.

Malware della settimana

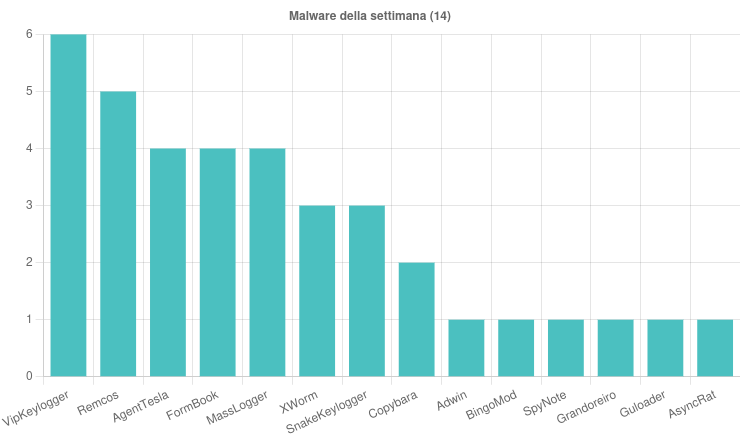

Nel corso della settimana, il CERT-AGID ha individuato 14 diverse famiglie di malware coinvolte in campagne attive sul territorio italiano.

VipKeylogger è stato tra i malware più attivi, con sei campagne generiche mascherate dietro falsi “Contratti”, “Ordini” e “Fatture”, inviate tramite email contenenti allegati in formato XLSM, RAR, ZIP e Z.

Remcos è invece comparso in cinque campagne, sempre generiche, con oggetti come “Pagamenti”, “Consegne”, “Prezzi” e “Ordini”, sfruttando allegati XLS, XLA, RAR e ACE per infettare i dispositivi.

Non è stato da meno AgentTesla, rilevato in quattro campagne che sfruttavano falsi “Preventivi”, “Consegne” e “Contratti”, spesso distribuite attraverso file compressi in RAR, 7Z e GZ.

Anche FormBook ha colpito con una campagna diretta agli utenti italiani a tema “Pagamenti”, affiancata da tre operazioni generiche legate a “Fatture”, “Ordini” e “Consegne”, veicolate tramite ZIP, RAR e GZ.

Il malware MassLogger è emerso in due campagne italiane a tema “Contratti” e “Banking” e in una campagna generica, anch’essa legata all’ambito bancario, con allegati in formato 7Z e Z.

Fonte: CERT-AGID

Snake Keylogger ha seguito uno schema simile, con tre campagne generiche camuffate da “Ordini”, “Fatture” e comunicazioni bancarie, distribuite tramite archivi RAR.

XWorm ha sfruttato invece i temi “Booking” e “Prezzi”, con tre campagne che includevano sia allegati ZIP e 7Z sia link a pagine truffaldine con finti CAPTCHA.

Non sono mancati poi malware veicolati via SMS: è il caso di Copybara, SpyNote e BingoMod, al centro di quattro campagne italiane, due delle quali con focus sul settore bancario, diffuse tramite link ad APK malevoli.

Un’ulteriore campagna ha coinvolto AsyncRat, distribuito attraverso email inviate da caselle PEC compromesse e contenenti link a script malevoli in JavaScript.

Adwin ha colpito gli utenti italiani con un’email a tema “Pagamenti” e allegato PDF, mentre Guloader è stato rilevato in una campagna a tema “Ordine” che sfruttava un documento DOCX infetto.

Infine, Grandoreiro ha fatto la sua comparsa in una campagna generica travestita da “Fattura”, con email contenenti link a file ZIP malevolo.

Phishing della settimana

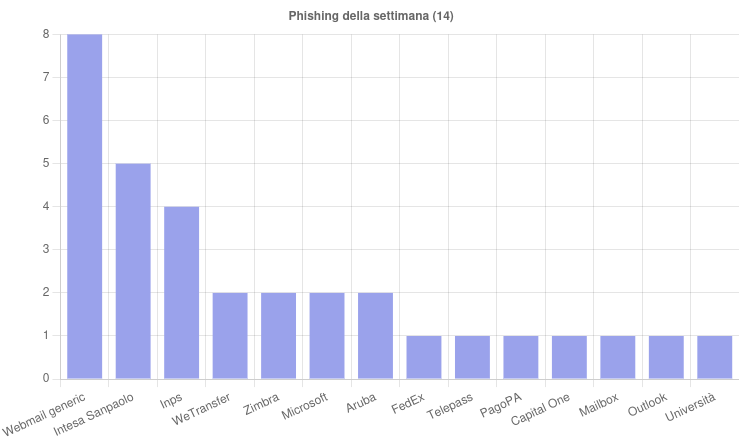

Anche questa settimana il panorama del phishing in Italia si è confermato particolarmente attivo, con 14 brand coinvolti in campagne malevole progettate per sottrarre dati sensibili agli utenti.

A guidare la classifica per volume di campagne sono ancora una volta due nomi noti: Intesa Sanpaolo e INPS, entrambi da tempo sotto osservazione per la frequenza con cui vengono utilizzati dai truffatori come esche credibili.

Fonte: CERT-AGID

Come ormai è prassi, altrettanto insidiose sono risultate le campagne che hanno incentrate su finti portali di webmail generica.

In questo caso, l’assenza di un marchio riconoscibile non ha impedito ai truffatori di mettere a segno operazioni su larga scala: sfruttando layout standard e riferimenti vaghi, le email chiedono agli utenti di “verificare l’account”, “aggiornare la password” o “autenticarsi nuovamente”, inducendoli così a consegnare dati di accesso a servizi di posta elettronica personali o aziendali.

Formati e canali di diffusione

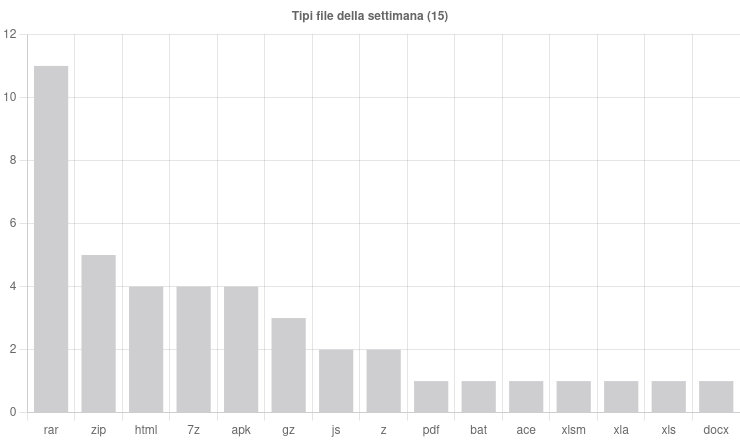

Il panorama delle minacce digitali si conferma estremamente dinamico anche sotto il profilo tecnico. Nell’ultima settimana, il CERT-AGID ha registrato l’impiego di 15 tipologie diverse di file utilizzati come veicolo per la diffusione di contenuti dannosi.

Tra i formati più ricorrenti spiccano gli archivi compressi RAR, impiegati in ben 11 campagne, seguiti dai file ZIP, utilizzati in 5 occasioni. Anche i file HTML, 7Z e APK hanno avuto un ruolo rilevante, comparendo ciascuno in 4 campagne.

I file GZ sono stati utilizzati tre volte, mentre gli script JS (JavaScript) e i file con estensione Z hanno fatto la loro comparsa in due campagne ciascuno.

Non sono mancati formati più classici ma ancora efficaci, come PDF, XLS, XLSM, XLA e DOCX, oltre ad alcuni meno comuni come i file BAT e ACE.

Fonte: CERT-AGID

Per quanto riguarda i canali di diffusione, l’email si conferma di gran lunga il vettore d’attacco privilegiato: ben 60 delle 69 campagne individuate nella settimana hanno utilizzato messaggi di posta elettronica per raggiungere le vittime.

Seguono gli SMS, utilizzati in sei campagne, e le caselle di posta elettronica certificata (PEC), sfruttate in tre episodi, spesso in modo particolarmente insidioso data l’apparente affidabilità del mittente.

Articoli correlati

-

CERT-AGID 15-21 marzo: le campagne di...

CERT-AGID 15-21 marzo: le campagne di...Mar 24, 2025 0

-

CERT-AGID 8-14 marzo: contrastata una...

CERT-AGID 8-14 marzo: contrastata una...Mar 17, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

CERT-AGID 22-28 febbraio: nuove...

CERT-AGID 22-28 febbraio: nuove...Mar 03, 2025 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

RedCurl passa al ransomware: scoperto...

RedCurl passa al ransomware: scoperto...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...