Aggiornamenti recenti Aprile 11th, 2025 3:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Identità non umane: la nuova emergenza per i segreti aziendali

- Shuckworm prende di mira le missioni in Ucraina con device rimovibili

- ToddyCat ha sfruttato un bug di ESET per distribuire il malware TCESB

- Agenti di IA: un’arma potente nelle mani del cybercrimine

- ChatGPT ha creato un passaporto che supera la verifica dell’identità

Identità non umane: la nuova emergenza per i segreti aziendali

Apr 11, 2025 Stefano Silvestri Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Minacce, News, Prodotto, Scenario, Tecnologia 0

La gestione delle identità macchina è il punto critico della nuova sicurezza. GitGuardian denuncia l’inefficacia degli strumenti attuali.

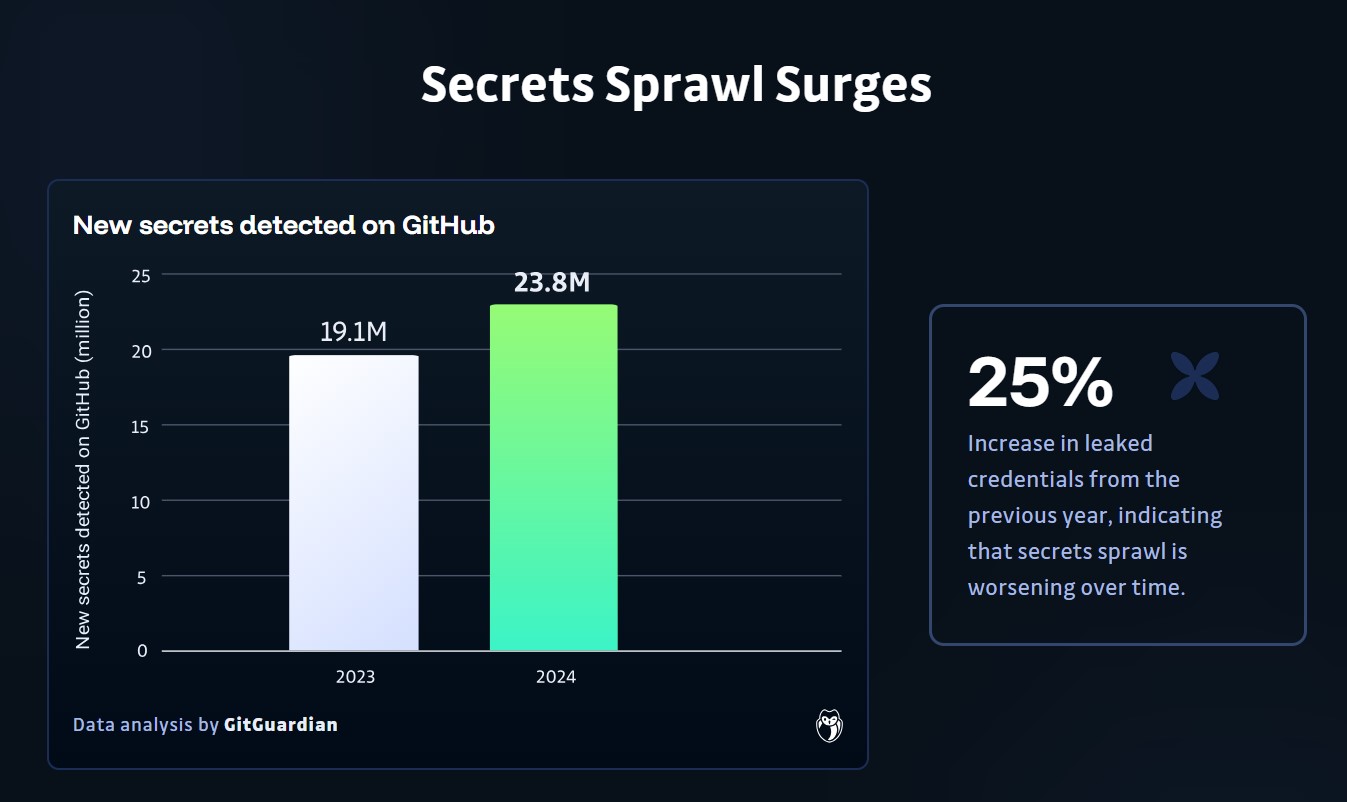

Il State of Secrets Sprawl Report 2025 di GitGuardian si apre con un dato che dovrebbe far riflettere anche i team più strutturati: nel solo 2024, su GitHub sono stati rilevati 23,77 milioni di nuovi “segreti” esposti.

Si tratta di un balzo del 25% rispetto all’anno precedente, che dà una misura del problema crescente legato alla gestione delle credenziali nei moderni ambienti DevOps.

Quando si parla di “segreti” non ci si riferisce a generiche informazioni riservate ma a elementi ben precisi come chiavi API, token di accesso, credenziali di database e altri dati sensibili utilizzati da software e servizi per autenticarsi, autorizzare operazioni o stabilire connessioni sicure.

La loro esposizione accidentale rappresenta una grave vulnerabilità tant’è che la loro cattiva gestione è oggi una delle principali cause di incidenti di sicurezza negli ambienti DevOps e cloud.

Ed è proprio questo il fulcro dell’allarme lanciato dal nuovo report GitGuardian.

Secondo il State of Secrets Sprawl Report 2025 di GitGuardian nel solo 2024, su GitHub, sono stati rilevati 23,77 milioni di nuovi “segreti” esposti.

Più “macchine” che umani

Al centro di questo aumento c’è un fenomeno ben noto agli addetti ai lavori: la proliferazione incontrollata delle identità non umane (NHI), come account di servizio, microservizi, worker Kubernetes e agenti AI.

Da anni ormai queste entità superano numericamente gli utenti umani ma la governance delle loro credenziali resta pericolosamente arretrata. GitGuardian lancia dunque un avvertimento chiaro: “Più crescono le identità non umane, più aumentano i segreti — e con essi i rischi”.

Una delle evidenze più preoccupanti del report riguarda la longevità delle credenziali esposte. Il 70% dei segreti rilevati nei repository pubblici nel 2022 risulta ancora attivo oggi.

Si tratta di un fallimento sistemico nei meccanismi di rotazione e revoca, che apre varchi strutturali agli attaccanti. E a peggiorare il quadro è la gestione dei permessi: il 99% delle chiavi API di GitLab analizzate aveva accesso completo (58%) o almeno accesso in lettura (41%).

Sul fronte GitHub, il 96% dei token presentava privilegi di scrittura e il 95% offriva accesso completo ai repository. Ciò consente a chiunque entri in possesso di questi token di muoversi lateralmente e ottenere rapidamente privilegi elevati all’interno dell’infrastruttura.

Repository privati, ma tutt’altro che protetti

Il report sfata anche una convinzione diffusa, ossia che i repository privati siano intrinsecamente più sicuri.

I dati dimostrano il contrario. Questi ambienti risultano fino a otto volte più inclini a contenere segreti rispetto a quelli pubblici.

Fonte: GitGuardian

La spiegazione? Una cultura della sicurezza che tende a rilassarsi dove il codice non è visibile, a vantaggio della produttività immediata.

La differenza diventa ancora più evidente nella tipologia dei segreti. Le credenziali enterprise, come le chiavi AWS IAM, compaiono nell’8% dei repository privati, contro appena l’1,5% di quelli pubblici.

La fiducia eccessiva nella privacy interna porta dunque a errori sistemici, spesso non mitigati da strumenti automatici di detection.

IA e automazione: rischio moltiplicato

GitHub Copilot e gli altri assistenti alla scrittura del codice, basati su intelligenza artificiale, sono diventati strumenti di largo impiego. Ma, secondo GitGuardian, portano con sé anche nuove vulnerabilità.

I repository in cui Copilot era attivo hanno mostrato un’incidenza del 40% più alta di segreti esposti rispetto a quelli senza AI. Un dato che suggerisce come la velocità di sviluppo ottenuta grazie all’AI possa andare a scapito delle buone pratiche di sicurezza.

L’analisi di 15 milioni di immagini pubbliche su Docker Hub ha invece svelato la presenza di oltre 100.000 segreti validi, tra cui chiavi AWS, GCP e token GitHub. Non si tratta solo di test o dati dimenticati: molte di queste credenziali appartengono a grandi aziende, incluse realtà Fortune 500.

La quasi totalità dei segreti scoperti da GitGuardian, il 97%, è stata trovata all’interno dei layer delle immagini Docker, ovvero negli strati che compongono questi pacchetti software.

Con il termine “immagine”, in questo caso, si intendono i file che contengono tutto il necessario per eseguire un’applicazione: codice, librerie, dipendenze, variabili di ambiente e configurazioni.

Le immagini Docker vengono usate per creare container, ossia ambienti isolati in cui eseguire il software in modo prevedibile e replicabile. Ogni immagine è formata da più “layer”, cioè strati che corrispondono alle istruzioni definite nel Dockerfile.

Anche se non immediatamente visibili, questi layer possono essere ispezionati facilmente da chi scarica l’immagine, ad esempio da un registro pubblico come Docker Hub.

Il problema è che molti dei segreti si annidano proprio in questi layer, spesso di piccole dimensioni (inferiori a 15MB) e quindi particolarmente facili da analizzare con strumenti automatizzati.

Tra le principali fonti di esposizione c’è l’uso scorretto dell’istruzione ENV nel Dockerfile, che serve a impostare variabili d’ambiente. Se vi vengono inserite credenziali o chiavi API, queste finiscono direttamente nei layer dell’immagine.

Secondo GitGuardian, il 65% dei segreti trovati nei container deriva proprio da questa istruzione.

Una vulnerabilità diffusa e spesso trascurata, che rappresenta una seria zona d’ombra nella container security e che dovrebbe essere monitorata con attenzione da chi si occupa della sicurezza nei flussi CI/CD.

Fonte: GitGuardian

Collaborazione sotto osservazione

Non è solo un problema di codice, comunque. Il report evidenzia come anche le piattaforme di collaborazione quali Slack, Jira e Confluence rappresentino oggi vettori primari di esposizione.

I segreti rilevati in questi ambienti risultano spesso più critici di quelli nel codice sorgente, con il 38% degli incidenti classificato come “urgente” contro il 31% nei repository.

Il problema è aggravato dalla mancanza di strumenti di scansione specifici, e dalla scarsa tracciabilità nei flussi di comunicazione interna.

Anche nei repository dove sono stati implementati seceret manager, ossia strumenti pensati per conservare, proteggere, gestire e distribuire in modo sicuro credenziali, GitGuardian ha riscontrato nel 2024 una percentuale del 5,1% di incidenti.

Il messaggio è allora chiaro: gli strumenti, da soli, non bastano. Occorre un approccio completo che copra tutto il ciclo di vita dei segreti, integrando la sicurezza fin dall’inizio del processo di sviluppo.

Il ritmo con cui si sviluppano, testano e rilasciano nuove applicazioni, spesso con deployment automatizzati e codice generato dall’IA, rende obsoleti anche i modelli reattivi.

E GitGuardian lo dice senza mezzi termini: “Reattività e approcci frammentati non sono sufficienti in un mondo di deployment automatizzati, codice generato dall’intelligenza artificiale e sviluppo software ad alta velocità”.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Shuckworm prende di mira le missioni in...

Shuckworm prende di mira le missioni in...Apr 11, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

Altro in questa categoria

-

Shuckworm prende di mira le missioni in...

Shuckworm prende di mira le missioni in...Apr 11, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

Agenti di IA: un’arma potente...

Agenti di IA: un’arma potente...Apr 09, 2025 0

-

ChatGPT ha creato un passaporto che...

ChatGPT ha creato un passaporto che...Apr 08, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management...

Minacce recenti

Shuckworm prende di mira le missioni in Ucraina con device rimovibili

Agenti di IA: un’arma potente nelle mani del cybercrimine

ChatGPT ha creato un passaporto che supera la verifica dell’identità

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Identità non umane: la nuova emergenza per i segreti...

Identità non umane: la nuova emergenza per i segreti...Apr 11, 2025 0

La gestione delle identità macchina è il punto critico... -

Shuckworm prende di mira le missioni in Ucraina con device...

Shuckworm prende di mira le missioni in Ucraina con device...Apr 11, 2025 0

Gli attacchi di Shuckworm (a.k.a. Gamaredon) non si... -

ToddyCat ha sfruttato un bug di ESET per distribuire il...

ToddyCat ha sfruttato un bug di ESET per distribuire il...Apr 10, 2025 0

I ricercatori di Kaspersky hanno scoperto che ToddyCat, un... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, -

ChatGPT ha creato un passaporto che supera la verifica...

ChatGPT ha creato un passaporto che supera la verifica...Apr 08, 2025 0

Borys Musielak, un ricercatore di sicurezza, ha utilizzato...