Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Emergenza StrandHogg: il nuovo exploit per Android già usato dai pirati

Dic 03, 2019 Marco Schiaffino Attacchi, Emergenze, Hacking, In evidenza, Malware, News, RSS 0

Sfrutta una falla del sistema Google e permette di violare qualsiasi app senza nemmeno eseguire il root del telefono.

Una vulnerabilità devastante, che i pirati informatici stanno già sfruttando attivamente per colpire gli utenti Android. SI chiama StrandHogg ed è stata individuata dai ricercatori di Promon.

Come si legge nel report pubblicato dalla società di sicurezza, StrandHogg fa leva su una falla di sicurezza nel sistema multitasking del sistema operativo di Google e consente a un malware di compiere una serie pressoché infinita di attività malevole senza che sia necessario nemmeno eseguire il root del telefono.

Nel dettaglio, la tecnica sfrutta il comando taskAffinity, che permette di “impersonare” qualsiasi applicazione su Android. Come spiegano i ricercatori, questo consente di mettere a punto malware che sono in grado di rubare qualsiasi tipo di informazione o indurre la vittima a concedere permessi estremamente ampi, con conseguenze facilmente immaginabili.

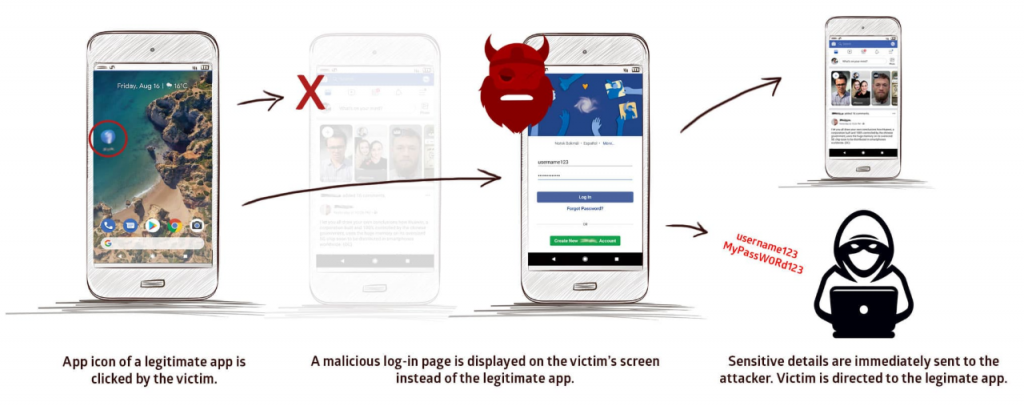

Ma come funziona nella pratica? Quando l’utilizzatore dello smartphone esegue un’applicazione legittima, il malware è in grado di visualizzare una schermata del tutto identica a quella dell’app originale. Qualsiasi comando inviato in quella schermata, però, farà riferimento all’applicazione malevola.

I possibili utilizzi hanno come unico limite la fantasia dei cyber-criminali. È possibile per esempio sfruttarla per visualizzare una schermata di login che permetterebbe ai pirati informatici di ottenere facilmente le credenziali di accesso a qualsiasi servizio, compresi i codici utilizzati per l’autenticazione a due fattori.

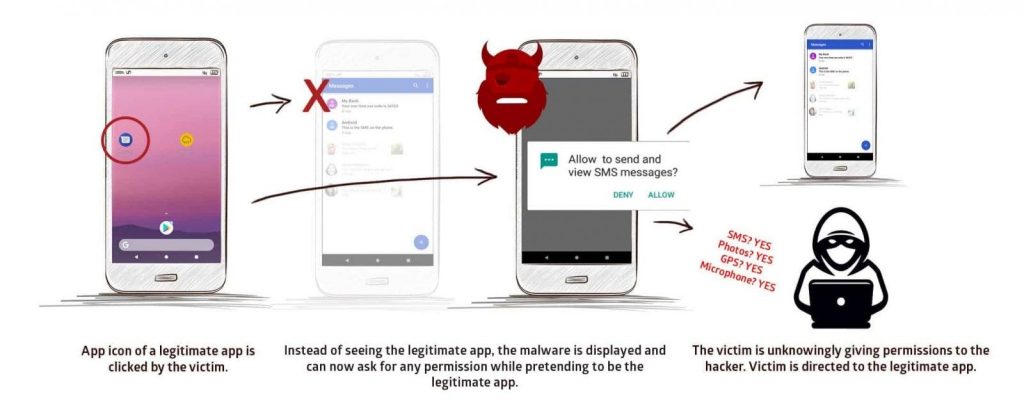

C’è di peggio: agendo sul sistema dei permessi, il malware potrebbe garantirsi una libertà d’azione senza precedenti. Tutto quello che deve fare è richiedere quello che gli serve quando l’utente avvia un’applicazione di cui si fida. La vittima penserà di aver fornito il permesso all’app che aveva attivato, mentre in realtà il permesso viene assegnato a quella infetta.

In questo modo, un malware che sfrutta StrandHogg può per esempio ottenere l’accesso alle funzioni per l’invio di SMS a pagamento, o alla fotocamera e al microfono per spiare la vittima.

Per gli utenti, accorgersi che c’è qualcosa di strano è estremamente difficile. Gli unici indizi potrebbero essere la richiesta di login che di solito non compaiono o richieste di permessi incongruenti con le funzionalità di un’app. Se i pirati pianificano bene il funzionamento del malware, però, è probabile che le vittime non notino nulla di strano.

Secondo quanto riportano i ricercatori di Promon, la tecnica funzionerebbe con tutte le app per Android più popolari. Per la precisione, i tecnici avrebbero testato StrandHogg con le 500 applicazioni più scaricate da Google Play. Peggio ancora, gli stessi analisti avrebbero individuato almeno 36 applicazioni malevole che utilizzano questa tecnica.

Articoli correlati

-

Scoperto KoSpy, un nuovo spyware...

Scoperto KoSpy, un nuovo spyware...Mar 14, 2025 0

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

-

Torna Growth Academy di Google: AI for...

Torna Growth Academy di Google: AI for...Feb 19, 2025 0

-

Milioni di account Google...

Milioni di account Google...Gen 15, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...