Aggiornamenti recenti Gennaio 13th, 2025 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Banshee macOS sfrutta XProtect di Apple per eludere i controlli di sicurezza

- CERT-AGID 4 – 10 gennaio: Vidar protagonista con una campagna malspam

- Una campagna di phishing sfrutta Microsoft 365 per compromettere gli account PayPal

- Gli Stati Uniti cambiano opinione sulla crittografia e sulle backdoor

- Le vulnerabilità dei dispositivi Moxa mettono a rischio le reti industriali

I pirati nord-coreani di Lazarus adesso usano malware “in affitto”

Dic 12, 2019 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

L’utilizzo di un nuovo malware sarebbe il senale di una strana collaborazione tra il gruppo di “hacker di stato” Lazarus e i cyber-criminali di TrickBot.

Il mondo della pirateria informatica, ormai da anni, è caratterizzato da forme di collaborazione più o meno strette tra vari gruppi di pirati informatici. Una delle poche “barriere” che vengono considerate invalicabili è quella tra “comuni” cyber-criminali e i gruppi APT, quelli cioè che agiscono per conto di governi e servizi segreti. Ora sembra che anche questa distinzione sia caduta.

A segnalarlo sono i ricercatori di SentinelOne, che in un report pubblicato sul sito della società di sicurezza spiegano di aver individuato uno stretto rapporto tra il gruppo di cyber-spionaggio Lazarus e i pirati informatici di TrickBot.

Lazarus, di cui ci è capitato di parlare più volte su Security Info, è il gruppo APT che gli esperti di sicurezza considerano da sempre collegato al governo della Nord Corea e fino a oggi la sua attività si era caratterizzata per l’utilizzo di strumenti di hacking “fatti in casa”.

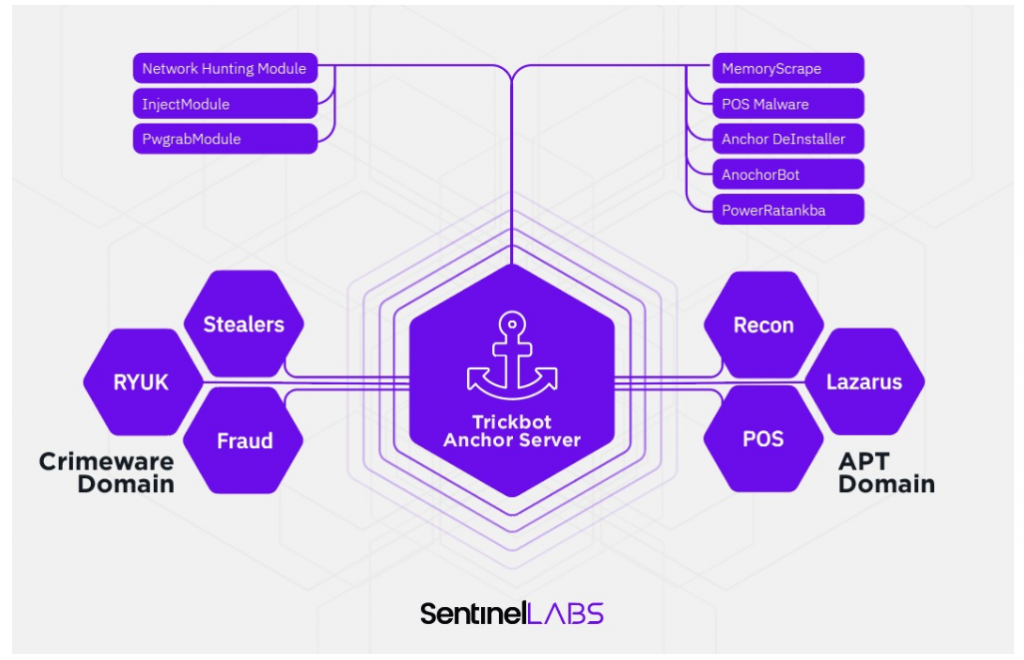

Secondo gli analisti di SentinelOne, però, adesso la loro attività sfrutterebbe Anchor, un nuovo modulo di spionaggio sviluppato dal gruppo TrickBot.

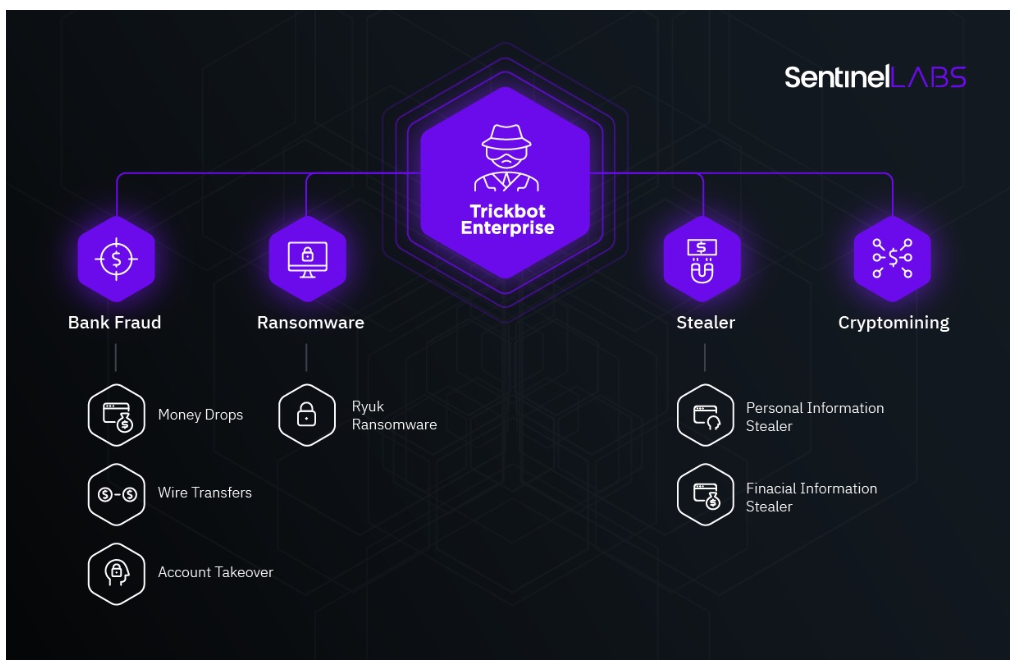

Quest’ultimo è un soggetto ben conosciuto, che fa parte però di quella “delinquenza comune” normalmente attiva in settori orientati alla raccolta di credenziali bancarie e attacchi a soggetti che operano nella finanza.

In quest’ottica, il fatto che usi la formula del malware as a service, cioè che affitti ad altri criminali i suoi software, non stupisce più di tanto. Tanto più che la gang è nota per fornire servizi personalizzati in base alle esigenze dei suoi clienti.

Il nuovo modulo, però, sembra pensato proprio per chi vuole guadagnare un livello di elevata persistenza sulla macchina compromessa senza dare troppo nell’occhio. Qualcosa, cioè, che può interessare principalmente a hacker che puntano ad attacchi mirati e allo spionaggio.

In realtà, come spiegano i ricercatori nel report, Anchor consiste di una collezione di strumenti estremamente evoluti che, molto probabilmente, sono stati pensati in origine per “clienti” interessati a colpire bersagli di alto livello del settore finanziario.

L’interessamento del gruppo Lazarus è probabilmente dovuto a una semplice intuizione: lo stesso set di strumenti può essere utilizzato per portare avanti attività di spionaggio. Il modulo, infatti, integra sistemi per cancellare le tracce dell’attacco e per offuscare l’attività del malware che si prestano alla perfezione a questo tipo di attività.

Insomma: è probabile che i pirati di TrickBot non avessero assolutamente idea che il loro nuovo “prodotto” avrebbe potuto suscitare l’interesse di un gruppo di hacker di stato. Considerato che il detto “pecunia non olet” si applica benissimo anche ai bassifondi del Web, la strana alleanza tra TrickBot e Lazarus non deve stupire più di tanto.

Articoli correlati

-

Report APT ESET: i gruppi filo-cinesi e...

Report APT ESET: i gruppi filo-cinesi e...Nov 12, 2024 0

-

ESET scopre CeranaKeeper, gruppo APT...

ESET scopre CeranaKeeper, gruppo APT...Ott 08, 2024 0

-

L’APT SideWinder ha attaccato...

L’APT SideWinder ha attaccato...Ago 02, 2024 0

-

Un APT cinese ha colpito entità...

Un APT cinese ha colpito entità...Lug 18, 2024 0

Altro in questa categoria

-

Banshee macOS sfrutta XProtect di Apple...

Banshee macOS sfrutta XProtect di Apple...Gen 13, 2025 0

-

CERT-AGID 4 – 10 gennaio: Vidar...

CERT-AGID 4 – 10 gennaio: Vidar...Gen 13, 2025 0

-

Una campagna di phishing sfrutta...

Una campagna di phishing sfrutta...Gen 09, 2025 0

-

Gli Stati Uniti cambiano opinione sulla...

Gli Stati Uniti cambiano opinione sulla...Gen 08, 2025 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Gli Stati Uniti cambiano opinione sulla crittografia e...

Gli Stati Uniti cambiano opinione sulla crittografia e...Gen 08, 2025 0

Se finora l’FBI e il governo degli Stati Uniti ha... -

Normative di cybersecurity: non uno spauracchio, ma...

Normative di cybersecurity: non uno spauracchio, ma...Gen 02, 2025 0

Oggi le aziende italiane non solo devono affrontare nuove e... -

Crescono gli attacchi zero-day nei dispositivi edge di rete

Crescono gli attacchi zero-day nei dispositivi edge di reteDic 31, 2024 0

Negli ultimi anni gli attacchi zero-day nei dispositivi... -

Sempre più aziende redigono i report sugli incidenti di...

Sempre più aziende redigono i report sugli incidenti di...Dic 30, 2024 0

Nonostante gli sforzi per redigere e consegnare i report... -

Gli hacker nord-coreani hanno rubato 1.3 miliardi di...

Gli hacker nord-coreani hanno rubato 1.3 miliardi di...Dic 23, 2024 0

Tempo di bilanci di fine anno anche per il mondo della...

Minacce recenti

CERT-AGID 4 – 10 gennaio: Vidar protagonista con una campagna malspam

Una campagna di phishing sfrutta Microsoft 365 per compromettere gli account PayPal

Normative di cybersecurity: non uno spauracchio, ma un’opportunità per migliorare la protezione

Off topic

-

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul... -

In Microsoft le paghe dei manager dipenderanno dal livello...

In Microsoft le paghe dei manager dipenderanno dal livello...Mag 08, 2024 0

L’ultimo non è stato un buon anno per Microsoft:...

Post recenti

-

Banshee macOS sfrutta XProtect di Apple per eludere i...

Banshee macOS sfrutta XProtect di Apple per eludere i...Gen 13, 2025 0

I ricercatori di Check Point Research hanno studiato una... -

CERT-AGID 4 – 10 gennaio: Vidar protagonista con una...

CERT-AGID 4 – 10 gennaio: Vidar protagonista con una...Gen 13, 2025 0

Nel corso della settimana, il CERT-AGID ha rilevato e... -

Una campagna di phishing sfrutta Microsoft 365 per...

Una campagna di phishing sfrutta Microsoft 365 per...Gen 09, 2025 0

Di recente è emersa una nuova campagna di phishing che... -

Gli Stati Uniti cambiano opinione sulla crittografia e...

Gli Stati Uniti cambiano opinione sulla crittografia e...Gen 08, 2025 0

Se finora l’FBI e il governo degli Stati Uniti ha... -

Le vulnerabilità dei dispositivi Moxa mettono a rischio le...

Le vulnerabilità dei dispositivi Moxa mettono a rischio le...Gen 07, 2025 0

Lo scorso venerdì Moxa, provider di reti industriali, ha...