Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Gangnam Industrial Style: attacchi a centinaia di aziende

Dic 18, 2019 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, RSS 0

Il gruppo di pirati informatici ha preso di mira in particolare le aziende del settore industriale con sede in Corea del Sud.

Una vera e propria campagna che sta coinvolgendo centinaia di società in mezzo mondo e che avrebbe l’obiettivo di rubare informazioni sensibili e segreti industriali.

A svelare le tattiche dei pirati informatici che operano la Gangnam Industrial Style sono i ricercatori di CyberX, che hanno pubblicato un report che riassume le modalità di attacco e offre una panoramica sulle aziende colpite.

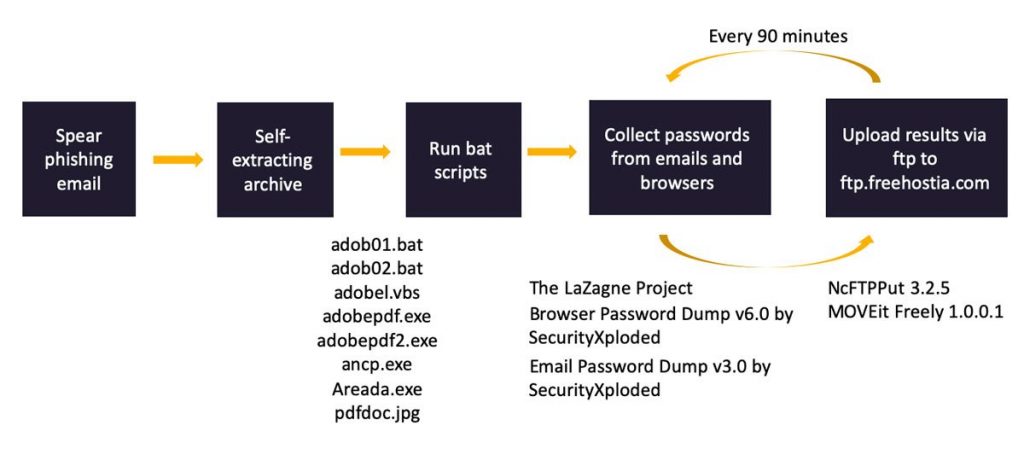

I cyber-criminali, spiegano i ricercatori, utilizzano una variante di un vecchio malware chiamato Separ, individuato per la prima volta nel 2013. La nuova versione contiene una serie di funzionalità aggiuntive rispetto all’esemplare individuato 6 anni fa.

In particolare, notano dalle parti di CyberX, questa versione è programmata per rubare, oltre alle password, anche tutti i file che corrispondono a determinate estensioni (documenti di office e immagini) e integra un sistema che sfrutta la funzione di Autorun per garantirsi persistenza sulla macchina infetta.

Ciò che rende particolarmente insidioso l’attacco, però, non sono tanto le caratteristiche del trojan, quanto la cura con cui i pirati informatici hanno pianificato questa colossale campagna di attacchi.

I bersagli, scelti con cura tra le aziende che operano nel settore industriale, sono per la maggior parte (circa il 60%) società con sede nella Corea del Sud, ma tra le vittime ci sono anche aziende che operano in Cina, Tailandia, Ecuador, Regno Unito e Germania.

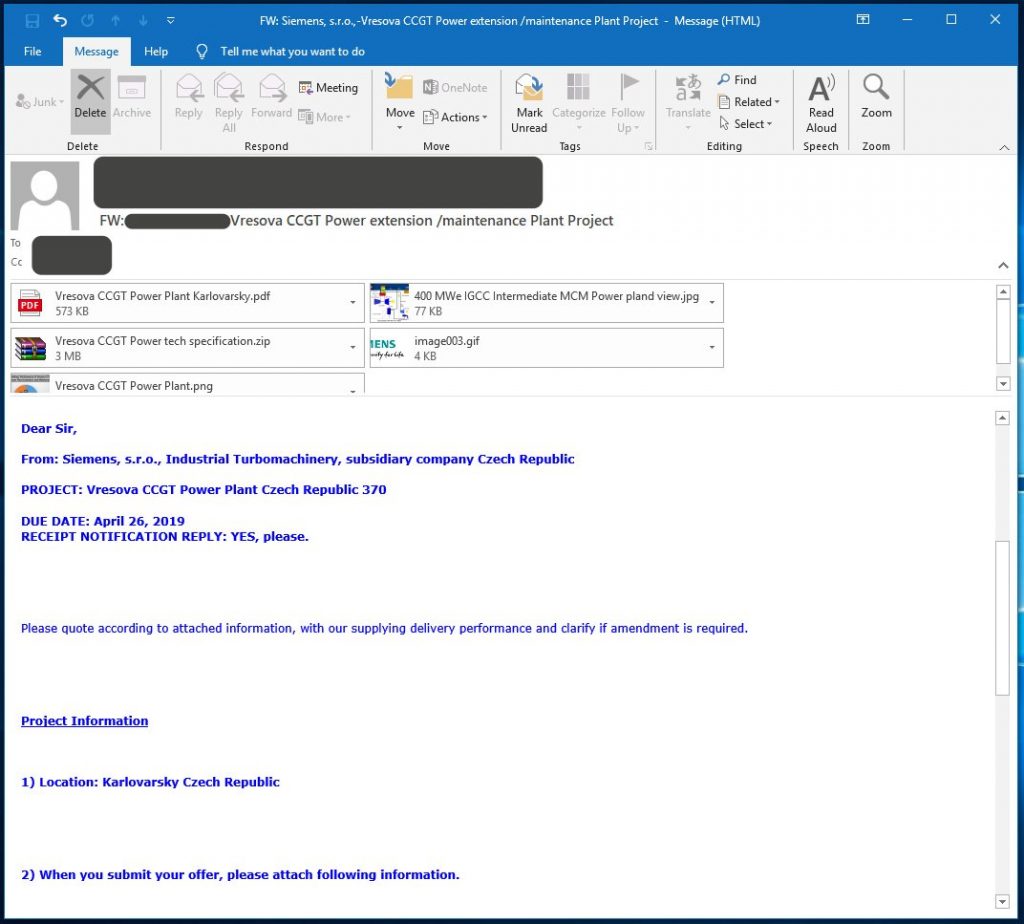

Il vettore di attacco è rappresentato da email che vengono confezionate su misura per ogni bersaglio e che sono camuffate in modo da sembrare comunicazioni legittime da parte di enti pubblici o altre aziende, con riferimenti specifici a progetti realmente esistenti.

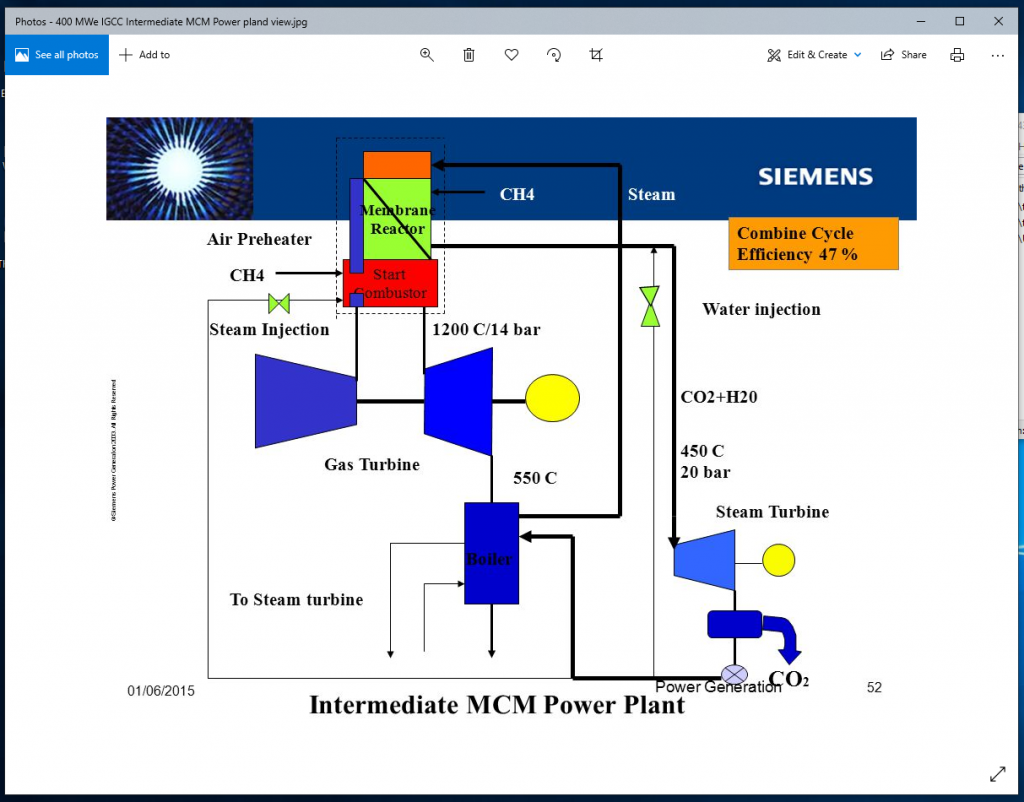

I messaggi di posta elettronica vengono corredati da numerosi allegati. In uno dei casi analizzati dal team di ricercatori, al messaggio era allegata anche della documentazione estremamente credibile relativa a un sistema commercializzato da Siemens.

Il malware, invece, è nascosto all’interno di un archivio compresso in formato ZIP che, una volta aperto, appare contenere dei semplici PDF.

In realtà i file sono degli eseguibili (i pirati ne hanno alterato l’icona) che, una volta avviati, eseguono una serie di operazioni tra cui la disattivazione di Windows Firewall, la copia delle password del browser e del programma di posta elettronica, delle email stesse e dei file di potenziale interesse. Il tutto viene poi caricato su un server controllato dai pirati informatici attraverso un collegamento FTP.

Stando a quanto riporta CyberX, la tecnica ha avuto un’incredibile efficacia. Le aziende compromesse dagli attacchi sarebbero infatti più di 200.

Articoli correlati

-

Hacker nord-coreani attaccano...

Hacker nord-coreani attaccano...Mar 06, 2024 0

-

Andariel ha sviluppato nuovi malware...

Andariel ha sviluppato nuovi malware...Set 11, 2023 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...