Aggiornamenti recenti Novembre 21st, 2024 8:55 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Come playlist e podcast su Spotify promuovono software pirata

- Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

- Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

- Scoperta una nuova variante del ransomware Helldown che colpisce Linux

- Una vulnerabilità di un plugin di WordPress mette a rischio più di 4 milioni di siti

Alero: la sicurezza passa dal controllo “forte” sugli accessi

Dic 30, 2019 Marco Schiaffino Approfondimenti, Gestione dati, Prodotto, RSS, Tecnologia 0

La soluzione CyberArk mette in campo controlli biometrici per gestire i collegamenti di fornitori e clienti all’infrastruttura IT dell’azienda.

Gli esperti lo ripetono da tempo: il concetto di “perimetro”, per lo meno come lo abbiamo conosciuto in passato, è ormai un pallido ricordo.

L’assunto, di solito, viene declinato per sottolineare l’allargamento delle infrastrutture IT al cloud e alla mobilità. Esiste però un’altra declinazione del concetto di quel “perimetro allargato” che toglie il sonno ai responsabili della security.

Si tratta di tutti quei collegamenti, più o meno diretti, che prevedono la possibilità di accesso ai sistemi da parte di soggetti che sono esterni all’azienda. “Sempre più spesso vengono utilizzati strumenti condivisi per comunicare con altre aziende” spiega Massimo Carlotti di CyberArk. “Questo tipo di accessi sfugge inevitabilmente ai controlli previsti all’interno del perimetro dell’azienda e rappresenta un potenziale rischio”.

La logica è cristallina: se il sistema di accessi interno all’azienda può essere regolato da policy anche molto accurate e verificato costantemente attraverso i sistemi di autenticazione gestiti dal personale IT, quando i collegamenti provengono dall’esterno le cose diventano molto più difficili.

Senza contare che questo tipo di vulnerabilità viene sfruttata con una certa frequenza dai pirati informatici quando portano quelli che possono essere definiti “attacchi indiretti”, cioè tutti quei casi in cui i cyber-criminali colpiscono un fornitore o un cliente per utilizzarlo come testa di ponte per portare poi l’attacco al vero obiettivo.

Le soluzioni adottate normalmente per mettere in sicurezza questo tipo di collegamenti attraverso una logica “Zero Trust” comprendono l’uso di VPN (Virtual Private Network) o agent di autenticazione condivisi tra le aziende. Dalle parti di CyberArk, però, hanno deciso di seguire un approccio lievemente diverso.

“Con CyberArk Alero abbiamo messo a punto un sistema di accesso da remoto che garantisce un elevato livello di sicurezza offrendo, allo stesso tempo, la massima facilità d’uso per l’utente” spiega Carlotti.

La soluzione è rappresentata da un modulo che si innesta sul sistema di gestione degli accessi CyberArk e che permette a soggetti esterni di accedere attraverso un sistema di autenticazione basato sull’utilizzo di un dispositivo mobile.

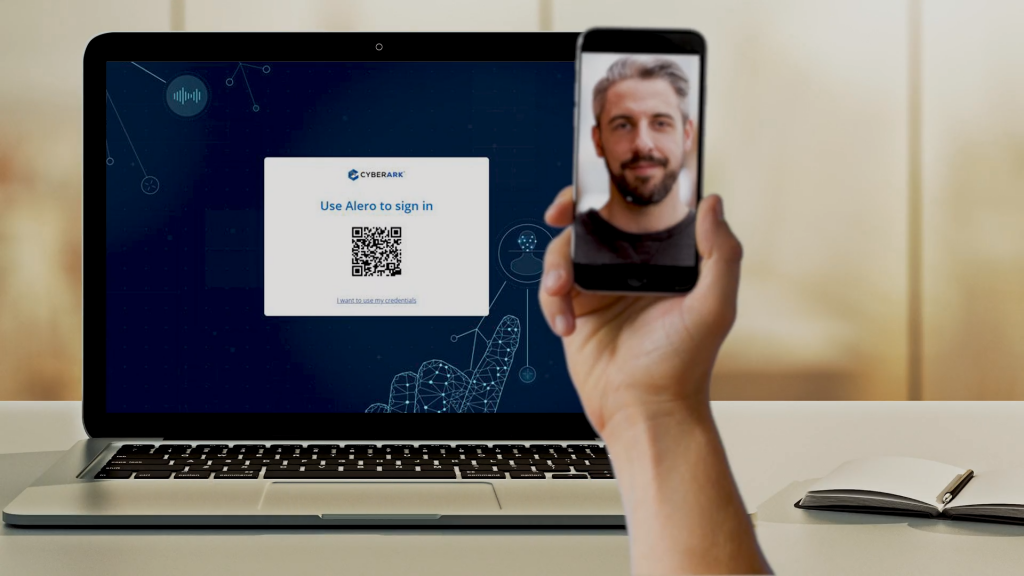

L’utente, nella pratica, si collega al portale CyberArk utilizzando un normale browser. Da qui può autenticarsi e accedere alle risorse di cui ha bisogno. L’autenticazione, però, non avviene tramite un sistema tradizionale di credenziali (username e password) ma sfruttando un’app per smartphone.

La procedura prevede la visualizzazione di un QR Code monouso sullo schermo del PC, che una volta inquadrata attraverso l’app avvia una verifica dell’identità attraverso dati biometrici (riconoscimento facciale o impronta digitale) per validare l’accesso.

“I vantaggi principali di questo sistema sono due” precisa Carlotti. “Da una parte consente un accesso che non richiede l’uso di software dedicato sulla macchina utilizzata dall’utente, dall’altra sfrutta due sistemi di autenticazione forti come il possesso di un dispositivo fisico e il controllo dei dati biometrici”.

La gestione dell’accesso tramite la piattaforma CyberArk garantisce però un ulteriore livello di sicurezza. Una volta effettuato il login tramite Alero, infatti, l’utente avrà accesso alle risorse sulla base delle policy definite dagli amministratori di sistema.

“La nostra tecnologia CyberArk Core Privileged Access Security permette di definire il tipo di risorse a cui è possibile accedere e il relativo livello di privilegi assegnati” prosegue Carlotti. “Il risultato è un livello di sicurezza maggiore con una drastica riduzione dei livelli di complessità collegati all’uso di soluzioni tradizionali come le VPN”.

Articoli correlati

-

Report APT ESET: i gruppi filo-cinesi e...

Report APT ESET: i gruppi filo-cinesi e...Nov 12, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

-

La conformità alla NIS2 negli ambienti...

La conformità alla NIS2 negli ambienti...Set 24, 2024 0

-

Cybercriminali usano software...

Cybercriminali usano software...Set 04, 2024 0

Altro in questa categoria

-

Google scopre 26 nuove vulnerabilità...

Google scopre 26 nuove vulnerabilità...Nov 21, 2024 0

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

-

Una vulnerabilità di un plugin di...

Una vulnerabilità di un plugin di...Nov 18, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Aumentano le compromissioni di account email delle forze...

Aumentano le compromissioni di account email delle forze...Nov 14, 2024 0

L’FBI ha lanciato un allarme: stando a un avviso... -

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...Nov 13, 2024 0

I ricercatori di Securonix hanno scoperto CRON#TRAP, una... -

Report APT ESET: i gruppi filo-cinesi e iraniani...

Report APT ESET: i gruppi filo-cinesi e iraniani...Nov 12, 2024 0

Le minacce APT sono in aumento e in molti casi stanno... -

Kaspersky ha collaborato a Synergia II, operazione...

Kaspersky ha collaborato a Synergia II, operazione...Nov 11, 2024 0

Kaspersky ha collaborato a Synergia II, operazione...

Minacce recenti

Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

Scoperta una nuova variante del ransomware Helldown che colpisce Linux

Off topic

-

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul... -

In Microsoft le paghe dei manager dipenderanno dal livello...

In Microsoft le paghe dei manager dipenderanno dal livello...Mag 08, 2024 0

L’ultimo non è stato un buon anno per Microsoft:...

Post recenti

-

Come playlist e podcast su Spotify promuovono software...

Come playlist e podcast su Spotify promuovono software...Nov 21, 2024 0

Playlist e podcast sono l’esca ideale per attirare ignari... -

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Una grave data breach ha colpito le aziende statunitensi di...

Una grave data breach ha colpito le aziende statunitensi di...Nov 20, 2024 0

Una campagna di spionaggio a opera di hacker cinesi ha... -

Scoperta una nuova variante del ransomware Helldown che...

Scoperta una nuova variante del ransomware Helldown che...Nov 19, 2024 0

I ricercatori di Sekoia hanno individuato una nuova... -

Una vulnerabilità di un plugin di WordPress mette a...

Una vulnerabilità di un plugin di WordPress mette a...Nov 18, 2024 0

István Márton, ricercatore di Wordfence, ha individuato...